„Purple Knight“ deckt kritische Sicherheitslücken auf – Unternehmen erreichen im Durchschnitt einen Score von 61 % und fallen in der Regel bei der ersten Überprüfung durch

Semperis hat heute Purple Knight veröffentlicht, ein kostenloses Sicherheitsanalyse-Tool, mit dem Unternehmen ihre Microsoft Active-Directory- (AD) Umgebung auf sichere Weise untersuchen können. Ziel ist, gefährliche Fehlkonfigurationen und andere Schwachstellen aufzudecken, die Angreifer ausnutzen können, um Daten zu stehlen und Malware-Kampagnen zu starten. Das Tool, das von einer Gruppe von Microsoft-Identitätsexperten entwickelt und verwaltet wird, versetzt Unternehmen in die Lage, die Flut von eskalierenden Angriffen gegen AD zu bekämpfen, indem es Indikatoren für die Verwundbarkeit und Kompromittierung der Umgebung aufspürt und Hinweise zum Schließen von Lücken gibt.

Semperis hat heute Purple Knight veröffentlicht, ein kostenloses Sicherheitsanalyse-Tool, mit dem Unternehmen ihre Microsoft Active-Directory- (AD) Umgebung auf sichere Weise untersuchen können. Ziel ist, gefährliche Fehlkonfigurationen und andere Schwachstellen aufzudecken, die Angreifer ausnutzen können, um Daten zu stehlen und Malware-Kampagnen zu starten. Das Tool, das von einer Gruppe von Microsoft-Identitätsexperten entwickelt und verwaltet wird, versetzt Unternehmen in die Lage, die Flut von eskalierenden Angriffen gegen AD zu bekämpfen, indem es Indikatoren für die Verwundbarkeit und Kompromittierung der Umgebung aufspürt und Hinweise zum Schließen von Lücken gibt.

AD ist als zentrale Instanz in 90 % aller Unternehmen weltweit für den Zugriff auf kritische Anwendungen und Daten ein bevorzugtes Ziel für Angreifer und extrem komplex zu sichern. Stealth-Angriffe nutzen zunehmend die im Windows-Betriebssystem – und im AD selbst – eingebauten Protokolle aus, um nicht entdeckt zu werden. Die Angreifer, die mit dem SolarWinds-Angriff in Verbindung gebracht werden, haben offensichtlich systemeigene Windows-Tools wie Windows Management Instrumentation (WMI) verwendet, um die Zertifikatsignaturfunktion von AD Federation Services auszulesen. Da AD nur selten vollständig wirksam gegen Angriffe abgesichert ist, nutzen Angreifer zunehmend unzureichende Konfigurationen, um Angriffswege zu identifizieren, auf privilegierte Anmeldeinformationen zuzugreifen und in Zielnetzwerke einzudringen.

„Wenn man bedenkt, dass 80 % oder mehr der Cyberangriffe den Missbrauch von privilegierten Anmeldeinformationen beinhalten, haben inhärente Active-Directory-Schwachstellen das Potenzial, die gesamte Sicherheitsinfrastruktur eines Unternehmens zu kompromittieren. Das setzt AD-Manager und Sicherheitsteams unter Druck, den Bedrohungen einen Schritt voraus zu sein“, so Mickey Bresman, CEO von Semperis. „Die Sicherung von AD gestaltet sich jedoch angesichts der stetigen Veränderungen und der relativ begrenzten Anzahl von AD-Spezialisten schwierig. Um AD abzusichern, muss man wie ein Angreifer denken. Mit der Veröffentlichung von Purple Knight gibt Semperis Unternehmen einen Einblick in die Security-Situation ihres AD, mit dem ultimativen Ziel, diese in die Lage zu versetzen, ihre Schutzmaßnahmen zu hinterfragen, Schwachstellen zu finden und Sofortmaßnahmen zu ergreifen, bevor diese Schwachstellen ausgenutzt werden.“

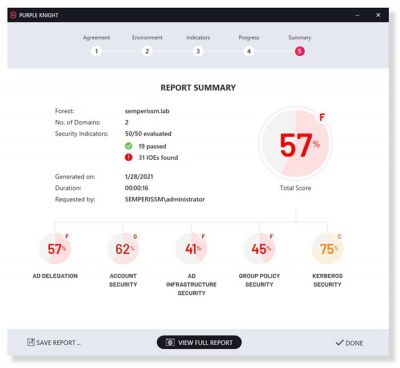

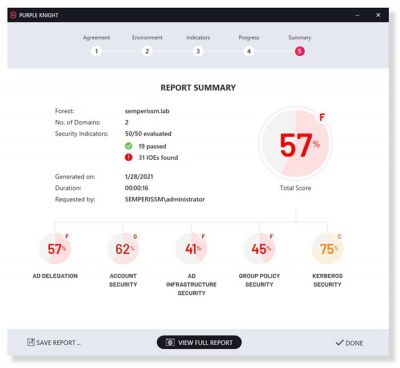

Um Sicherheitslücken wie mangelhafte Konfigurationen und Policies zu erkennen, fragt Purple Knight die AD-Umgebung ab und führt eine umfassende Reihe von nichtinvasiven Tests gegen die häufigsten und erfolgreichsten Angriffsvektoren durch, die mit bekannten Security-Frameworks wie dem MITRE ATT&CK korrelieren. Purple Knight benötigt hierzu weder eine spezielle Installation noch besondere Berechtigungen. Das Tool zeigt anhand von fünf zentralen Sicherheitsaspekten des AD (Delegation, Account-Sicherheit, AD-Infrastruktur, Group Policy- und Kerberos-Sicherheit) Security-Indikatoren für den Zeitbereich vor, während und nach einem Angriff an. Sobald die Analyse abgeschlossen ist, generiert Purple Knight einen umfangreichen Bericht, der eine Gesamtrisikobewertung liefert, die ermittelten Indikatoren für die Angreifbarkeit und die Wahrscheinlichkeit einer Kompromittierung detailliert auflistet und konkrete Abhilfemaßnahmen empfiehlt, damit die Schwachstellen nicht ausgenutzt werden können.

Erste Ergebnisse zeigen deutliche Schwächen auf

Purple Knight wird gegenwärtig weltweit von einigen der größten Organisationen mit den komplexesten Umgebungen genutzt. Die ersten Ergebnisse des Tools zeigen, dass Unterehmen einen durchschnittlichen Security-Score von nur 61 % aufweisen, wobei die Kerberos-Sicherheit mit einer durchschnittlichen Quote von 43 % den größten Risikobereich darstellt. Weitere Kategorien der ersten Ergebnisse waren 58 % für die Group-Policy-Security, 59 % für die Accountsicherheit, 68 % für die AD-Delegation und 77 % für die AD-Infrastructure-Security. Die Ergebnisse dieser ersten Berichte zeigten jedoch auch, dass insbesondere die größten Unternehmen, die oft über die meisten Ressourcen verfügen, aufgrund der schieren Größe und Komplexität ihrer Umgebungen besonders anfällig dafür sind, bei der Sicherung ihrer kritischen Identity-Systeme ins Hintertreffen zu geraten.

Einige typische Szenarien, die durch Purple Knight aufgedeckt wurden und zu AD-Schwachstellen führen, sind:

o Passwortrichtlinien, die für einen zeitgemäßen Schutz von Konten unzureichend sind,

o Konten mit erhöhten Rechten, die nicht ausreichend revidiert wurden,

o über die Zeit entstandene Konten mit delegierten Rechten über Active Directory, die unerwünschte Auswirkungen auf die AD-Sicherheit haben,

o Unzulänglichkeiten bei der Kerberos-Nutzung, die zunehmend ausgenutzt werden, um privilegierten Zugriff zu erhalten sowie

o Schwachstellen in der Konfiguration von Group-Policies, die massive und ausnutzbare Lücken schaffen.

„Purple Knight adressiert einen Bedarf, der nach dem Hafnium-Angriff auf Exchange-Server noch deutlicher geworden ist und Microsoft dazu veranlasst hat, Kunden zu raten, dringend ihre Systeme auf IOEs und IOCs zu scannen“, erläutert Darren Mar-Elia, Semperis VP of Products. „Jede große Organisation, in der Active Directory seit langem im Einsatz ist, wird Schwachstellen in ihrer Sicherheitslage haben, was bedeutet, dass es für Angreifer ein Leichtes wäre, diese nach einem ersten Eindringen zu nutzen. Große, komplexe Organisationen neigen dazu, ein Spinnennetz von Berechtigungen zu haben, die sich im Laufe der Zeit angesammelt haben – und keine Ahnung, ob diese Situation ausgenutzt werden kann. Man stopft die Löcher und hofft auf das Beste.“

Über Partner bereitgestellt

Purple Knight wird zunächst über ein Netzwerk autorisierter Partner bereitgestellt, die allesamt das Tool bereits ausgiebig getestet haben und in der Lage sind, Unternehmen dabei zu helfen, die Auswirkungen ihrer spezifischen Analyse zu verstehen.

„Mit Purple Knight haben wir Leistungsfähigkeit und Fachkompetenz im Bereich Active-Directory in ein einfach zu bedienendes, extrem leistungsfähiges Tool verpackt“, ergänzt Chris Vermilya, Director of Identity and Access Management (IAM) bei der Fishtech Group. „Das Tool deckt auf sichere Art und Weise schwache Konfigurationen in Kundenumgebungen auf und hilft uns, die Lücken schnell zu schließen, bevor Angreifer sie ausnutzen können. Da Active-Directory ein so kritisches System ist, das ständig ins Visier von Angreifern gerät, trägt Purple Knight wesentlich dazu bei, die organisatorische Sicherheit zu stärken, indem es beim häufigsten ersten Angriffspunkt ansetzt.“

Weitere Informationen darüber, wie sich die Sicherheit der AD-Umgebung mit Purple Knight bewerten lässt, finden sich unter www.purple-knight.com. Für Unternehmen, die es vorziehen, nicht mit einem Partner zusammenzuarbeiten oder die derzeit nicht mit einem zugelassenen Partner arbeiten, können sich an pk-community@semperis.com wenden.

Verantwortlicher für diese Pressemitteilung:

Semperis

Herr Heather Tevenna

River Street 221

07030 Hoboken

USA

fon ..: +1 703 918 4884

web ..: http://www.semperis.com

email : heathert@semperis.com

Semperis stellt die Integrität und Verfügbarkeit von unternehmenskritischen Verzeichnisdiensten in jedem Schritt der Cyber-Kill-Chain sicher, verkürzt die Disaster-Recovery-Zeit um 90 % und hilft so Security-Teams, die für den Schutz von hybriden Identitäts- und Multi-Cloud-Umgebungen zuständig sind. Die patentierte Technologie von Semperis wurde speziell für die Sicherung von Active-Directory entwickelt und schützt über 40 Millionen Identitäten vor Cyberangriffen, Sicherheitsverletzungen und Bedienungsfehlern. Weltweit führende Unternehmen vertrauen auf Semperis, wenn es darum geht, Schwachstellen in ihrem Active-Directory zu erkennen, laufende Cyberangriffe abzufangen und sich schnell von Ransomware und anderen Daten-Notsituationen zu erholen. Semperis hat seinen Hauptsitz in New Jersey und ist international tätig, wobei das Forschungs- und Entwicklungsteam zwischen San Francisco und Tel Aviv verteilt ist.

Pressekontakt:

Belogo / New Technology Communication

Herr Uwe Scholz

Albrechtstr. 119

12167 Berlin

fon ..: +491723988114

web ..: http://www.belogo.de

email : uscholz@belogo.de

Leverkusen – Im Jahr 2025 wird das Unternehmen neben dem bestehenden SAP-Kerngeschäft verstärkt auf den Aufbau und die Etablierung der Geschäftsfelder Künstliche Intelligenz (KI) und Cyber-Security setzen. Der Fokus liegt dabei bei allen Geschäftsbereichen auf der Neukundenakquise, dem Ausbau bestehender Kundenbeziehungen sowie dem Aufbau strategischer Partnerschaften. Ziel ist es, nachhaltigen wirtschaftlichen Erfolg zu erzielen und eine führende Rolle im Bereich Digitalisierung und Cybersicherheit einzunehmen.

Leverkusen – Im Jahr 2025 wird das Unternehmen neben dem bestehenden SAP-Kerngeschäft verstärkt auf den Aufbau und die Etablierung der Geschäftsfelder Künstliche Intelligenz (KI) und Cyber-Security setzen. Der Fokus liegt dabei bei allen Geschäftsbereichen auf der Neukundenakquise, dem Ausbau bestehender Kundenbeziehungen sowie dem Aufbau strategischer Partnerschaften. Ziel ist es, nachhaltigen wirtschaftlichen Erfolg zu erzielen und eine führende Rolle im Bereich Digitalisierung und Cybersicherheit einzunehmen.