ADSecure schützt gegen Missbrauch von Active Directory-Daten – Die Production Active Directory selbst bleibt unangetastet

Attivo Networks stellt ADSecure vor, eine spezielle Schutzlösung gegen den Missbrauch von Active Directory-Informationen. Der Marktführer für Lösungen, die auf der Deception-Technologie basieren, erweitert damit das Portfolio an Abwehrstrategien seiner ThreatDefend-Plattform.

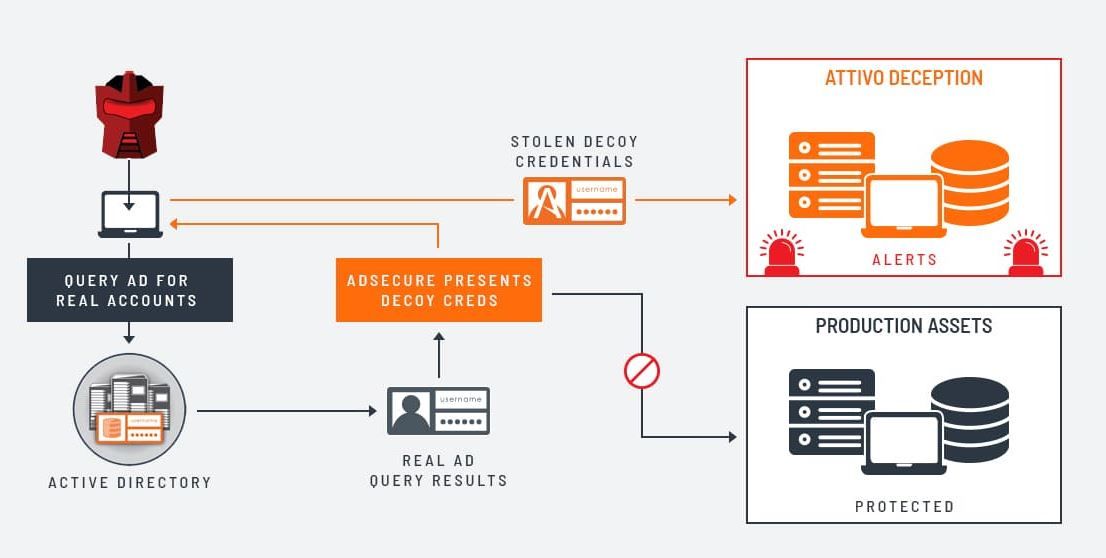

ADSecure wird aktiv, sobald ein Angreifer über einen kompromittierten Endpoint eine nicht legitime Query in Microsoft Active Directory (AD) startet, etwa über Informationen nach Domain-Admins oder Domain-Controllern. Dabei wird die Anfrage zunächst ganz regulär an den AD-Server geleitet und dort ordnungsgemäß verarbeitet. Doch sobald die Antwort vom AD-Server an den Endpoint zurückkommt wird diese von ADSecure modifiziert; der Angreifer endet in der virtuellen Attivo Networks Deception Fabric.

Dort erhält der Angreifer, der nach Informationen über privilegierte Domänenkonten, Systeme und andere hochwertige Objekte sucht, gefälschte Active Directory-Ergebnisse, die die automatisierten Tools eines Angreifers unwirksam machen. Jegliche Angriffsversuche in dieser Köder-Umgebung laufen so in eine virtuelle Umgebung bestehend aus Fallen.

Indem Angreifer in die Täuschungsumgebung geleitet werden, kann die ThreatDefend-Plattform von Attivo Networks den Angriff genau untersuchen, um Taktiken, Techniken und Verfahren (TTPs) zu eruieren sowie unternehmensspezifische Bedrohungs-Informationen für eine beschleunigte Reaktion zu sammeln.

Das ‚Heiligtum‘ Active Directory bleibt unberührt

Die Microsoft Active Directory Directory-Services werden heute von mehr als 90 Prozent der Fortune-1000-Unternehmen verwendet. Die Rolle, die Active Directory innerhalb der Unternehmens-Architektur spielt, reicht dabei von Domain-Services bis hin zur Rechteverwaltung mit mehreren Zwischenebenen.

Die Besonderheit von ADSecure ist es, dass das Active Directory bei der Verwendung von ADSecure nicht modifiziert werden muss. Das bedeutet, dass die produktiven Domain-Controller durch die Implementierung von ADSecure nicht gestört werden. Auch ein AD-Admin muss bei der Einrichtung von ADSecure nicht aktiv werden.

Besonderer Fokus auf verkürzte Dwell-Time

Der in ADSecure implementierte Ansatz zur Bedrohungs-Erkennung konzentriert sich insbesondere darauf, die so genannte Dwell-Time zu reduzieren. Diese Verweilzeit ist die Zeitspanne, in der sich ein Cyber-Angreifer unentdeckt in einer Netzwerk-Umgebung bis zu seiner Entdeckung und Eliminierung bewegen kann. In dieser Zeitspanne können Angreifer Passwörter entwenden, Daten stehlen und Schaden im Netzwerk anrichten.

Genau hier setzt ThreatDefend an. Hierzu legt es, sowohl auf Netzwerk- als auch auf Endpoint-Ebene, Köder aus, etwa in Applikationen oder in Dateien. Die Zeitspanne, in der ein Unternehmen maliziösen Aktivitäten ausgesetzt ist, wird erheblich verkürzt, da man weder von einem Signatur- noch von einem Datenbank-Abgleich abhängig ist.

„Die Dwell-Time ist die Schlüsselkomponente. Hier entsteht für Unternehmen ein beträchtlicher Schaden. Denn je länger ein Angreifer sich unbemerkt im Unternehmens-Netzwerk aufhält, desto größer die Auswirkungen“, erklärt Joe Weidner, Regional Director DACH bei Attivo Networks. „Unser oberstes Ziel bei Attivo Networks ist es, durch eine viel frühere und effektivere Erkennung, die Verweildauer, die ein Angreifer normalerweise in einem Unternehmen hat, erheblich zu reduzieren.“

Live-Angriffs-Erkennung

ADSecure fängt Angriffe in Echtzeit ab, und bietet so eine proaktive Verteidigung gegen die unautorisierte Sammlung von Active Directory-Informationen. Dabei antizipiert ADSecure Methoden, die ein Angreifer möglicherweise verwenden wird, um über einen infizierten Endpoint in das Unternehmens-Netzwerk auszubrechen.

Das neue Modul ADSecure von Attivo Networks zum Schutz von Endpoints dient zudem als leistungsstarker Schutz-Multiplikator für Unternehmen, die Endpoint Protection (EPP) und Endpoint Detection and Response (EDR)-Lösungen einsetzen, indem es Erkennungslücken schließt und die automatische Reaktion auf Vorfälle erleichtert.

Attivo Networks ist einer der führenden Anbieter für Security-Lösungen, die auf Deception-Technologie basieren. Die Lösungen bieten eine aktive Früherkennung, Forensik und automatisierte Reaktion auf netzwerkinterne Angriffe. Zum Portfolio gehören umfangreiche Täuschungs-Lösungen für unternehmensinterne Netzwerke, Endpoints und Datenzentren, die darauf ausgelegt sind, Angriffe von außen aufzudecken und sie proaktiv von allen unternehmenskritischen Vektoren fernzuhalten.

Die Attivo Networks ThreatDefend-Plattform ist eine umfassende und bereits in mehreren internationalen Unternehmen installierte Plattform zur präzisen Bedrohungserkennung in Unternehmensnetzwerken, Datenzentren und Cloud-Umgebung. Maschinelles Lernen, automatisierte Analysen und Reaktionen auf Vorfälle sorgen für schnelle Fehlerbehebung. Die Plattform ist einfach zu installieren und zu bedienen und zudem wartungsarm, daher eignet sie sich für Unternehmen jeder Größe.

Attivo Networks hat über 100 Auszeichnungen für seine technologische Innovation und Führungsrolle erhalten und ist laut Gartner ein Marktführer im Bereichen Deception-Technologie.

Firmenkontakt

Attivo Networks Europe

Joe Weidner

Fremont Boulevard 46601

94538 Fremont

089 800 77-0

wc-notifications-europe@attivonetworks.com

https://attivonetworks.com/

Pressekontakt

Prolog Communications GmbH

Achim Heinze

Sendlinger Str. 24

80331 München

089 800 77-0

achim.heinze@prolog-pr.com

http://www.prolog-pr.com/attivo

Bildquelle: Attivo Networks

Fraunhofer SIT entwickelt im Rahmen des Forums Privatheit ein neues Datenschutz-Tool für mobile Apps – MetaMiner enttarnt und blockiert Tracking-Dienste in Apps, die Verbraucher insgeheim ausspionieren.

Fraunhofer SIT entwickelt im Rahmen des Forums Privatheit ein neues Datenschutz-Tool für mobile Apps – MetaMiner enttarnt und blockiert Tracking-Dienste in Apps, die Verbraucher insgeheim ausspionieren.