ThycoticCentrify gibt Verbrauchern und Unternehmen Tipps, wie sie sich gegen die neuesten Betrugsversuche im Netz wappnen können.

München, 4. Dezember 2021 – Weihnachten steht vor der Tür und wie jedes Jahr suchen Millionen Menschen im Internet nach den besten Geschenkangeboten für das große Fest. Doch die Schnäppchenjagd birgt zahlreiche Gefahren: Cyberkriminelle versuchen die Gutgläubigkeit von Online-Shoppern auszunutzen, indem sie ihnen persönliche Informationen und Kreditkartendaten stehlen oder ihnen Schadprogramme unterschieben. Stefan Schweizer, Vice President Sales DACH von ThycoticCentrify, gibt ein paar Tipps, wie man sicher durch die Weihnachtszeit kommt:

1. Erhöhen Sie die Passwortstärke

Eine der wirksamsten und einfachsten Sicherheitskontrollen, die jeder Einzelne besonders in dieser besonderen Einkaufszeit durchführen kann, ist die Erstellung und Verwendung von sicheren Passwörtern. Die meisten Online-Händler benachrichtigen ihre Kunden nicht, wenn ihr Passwort schwach ist oder aktualisiert werden muss. Als allgemeine Regel gilt, dass dasselbe Passwort niemals zweimal verwendet werden sollte. Die Verwendung von Passwortphrasen, einer Abfolge von gemischten Buchstaben und Symbolen, ist der effektivste Ansatz. Verwenden Sie einen Passwort-Manager, um Passwörter zu erstellen, die einzigartig, lang und komplex sind, um Ihr digitales Leben zu schützen. Lassen Sie ihn die harte Arbeit für Sie erledigen, damit Sie sicherer im Internet einkaufen können.

2. Geben Sie nur wenige persönliche Informationen preis

Oft verlangen Online-Händler von ihren Kunden, dass sie ein Benutzerkonto anlegen, bevor sie ihren Einkauf abschließen können. Wenn dies erforderlich ist, sollte ein Benutzer nur die grundlegenden Informationen eingeben, die zur Aktivierung eines solchen Kontos erforderlich sind. Die Angabe von zu vielen Informationen wie Geburtsdatum, Ausweisdaten und Telefonnummern kann die Cybersicherheitsrisiken erhöhen. Wenn ein Nutzer diese Informationen bereits bei bestimmten Online-Händlern hinterlegt hat, ist es wichtig, dass sie verborgen oder aus dem Profil entfernt werden. Wenn möglich, ist es am besten, beim Check-out als „Gast“ zu handeln.

3. Erstellen Sie mehrere Konten und nutzen Sie kein öffentliches WiFi

Die Einrichtung mehrerer Konten kann das Risiko, dem die Informationen eines Nutzers ausgesetzt sind, einschränken. Eine bewährte Sicherheitspraxis ist das Einrichten mehrerer E-Mail-Konten, die jeweils einem anderen Zweck dienen. So können Sie beispielsweise einzelne Konten für Einkäufe, das Abonnieren von Newslettern und die Nutzung von Diensten einrichten, für die eine E-Mail-Adresse erforderlich ist (z. B. öffentliches WiFi). Mit einigen Lösungen können Sie auch E-Mail-Adressen für den einmaligen Gebrauch erstellen.

Wenn möglich, sollte man es auch vermeiden, öffentliche WiFi-Netzwerke ohne VPN zu nutzen, wenn man online einkauft. Wenn Sie dennoch ein öffentliches WiFi-Netzwerk nutzen müssen, sollten Sie auf verdächtige Werbung achten, beim Surfen die geringsten Privilegien nutzen und immer davon ausgehen, dass Ihre Daten überwacht werden. Sie sollten auch darauf achten, dass Sie die automatische WiFi-Verbindung deaktivieren oder die Option „Nachfragen, um Netzwerken beizutreten“ aktivieren, da Cyberkriminelle häufig WiFi-Zugangspunkte mit gängigen Namen wie „Flughafen“ oder „Cafe“ verwenden, so dass sich Ihr Gerät ohne Ihr Wissen automatisch verbindet. Am besten ist es jedoch, den persönlichen Hotspot Ihres Mobilfunknetzes, an Stelle eines öffentlichen WiFi zu nutzen.

4. Verwenden Sie HTTPS-Websites

Benutzer sollten darauf achten, Websites zu verwenden, die HTTPS in der URL haben, bei denen die zwischen dem Webbrowser und der Website übertragenen Daten zum besseren Schutz verschlüsselt werden. Man sollte dabei beachten, dass HTTPS nur bedeutet, dass der Datenverkehr sicher ist, und die Website ein vertrauenswürdiger Anbieter ist. Vergewissern Sie sich zusätzlich, dass die angezeigte URL auch die offizielle und keine Fake-Portal ist.

5. Halten Sie kurz inne, bevor Sie klicken und denken Sie an „PHISH“

Fast 30 Prozent der Menschen klicken auf kriminelle Links, daher müssen wir aufmerksamer und vorsichtiger sein. Das folgende PHISH-Akronym bietet einfache Tipps und Tricks, um sich selbst gegen die raffiniertesten Cyberkriminellen zu wappnen:

PAUSE: Wir haben es alle eilig, aber nehmen Sie sich einen Moment Zeit, um jede E-Mail zu prüfen, bevor Sie auf etwas klicken.

HOVER: Halten Sie den Mauszeiger über einen Link, um sicherzustellen, dass das Ziel übereinstimmt und legitim aussieht, bevor Sie daraufklicken.

INSPECT: Überprüfen Sie die E-Mail und stellen Sie fest, ob irgendetwas ungewöhnlich aussieht, z. B. leichte Rechtschreib- oder Grammatikfehler, unscharfe Grafiken usw.

SOURCE: Klicken Sie nicht auf einen verdächtigen Link, der sensible Informationen verlangt, sondern gehen Sie direkt auf die Website und überprüfen Sie, ob die Anfrage echt ist.

HELP: Wenn Sie sich nicht sicher sind, ob eine E-Mail legitim ist oder nicht, bitten Sie um Hilfe oder rufen Sie die Person oder das Unternehmen direkt an, um sich zu vergewissern, dass es sich nicht um eine Phishing-Anfrage handelt. Scheuen Sie sich nicht, um Hilfe zu bitten.

6. Verwenden Sie eine Kreditkarte oder eine sichere Zahlungsmethode statt einer Debitkarte

Bei Online-Einkäufen sollten Käufer eine Kreditkarte oder eine sichere Zahlungsmethode verwenden, die über einen Internetschutz verfügt. Eine Debitkarte bietet deutlich weniger Schutz. Dabei sollten auch die voran gegangen Tipps beachtet werden wie z. B. die Verwendung von HTTPS-Websites vertrauenswürdiger Anbieter und das Meiden öffentlicher WiFi-Anlagen.

7. Standard-Sicherheitseinstellungen erhöhen

Die Datenschutzfunktionen vieler Websites sind einfach oder oft ausgeschaltet. Prüfen Sie, welche Datenschutz- und Sicherheitsoptionen Ihnen zur Verfügung stehen, und aktivieren Sie diese. Machen Sie Ihr Konto weniger sichtbar und tragen Sie dafür Sorge, dass die Sicherheit für die Daten oder Dienste, für die Sie das Konto nutzen wollen, ausreichend ist. Wenn eine Multi-Faktor-Authentifizierung verfügbar ist, sollten Sie diese nutzen. Stellen Sie außerdem sicher, dass Sie Warnmeldungen und Benachrichtigungen für alle Ihre Konten aktivieren, damit Sie bei verdächtigen Aktivitäten benachrichtigt werden. Wir müssen von Sicherheit durch Design zu Sicherheit durch Voreinstellung übergehen.

Sicherheitstipps für Unternehmen

42 Prozent der Unternehmen haben infolge eines Cyberangriffs Kunden verloren. Hier sind ein paar Dinge, die Unternehmen beachten sollten, damit ihre Kunden sicher sind und wiederkommen:

1. Vergewissern Sie sich, dass Sie auf allen Internetschnittstellen eine Mehrfaktor-Authentifizierung verwenden, um zu verhindern, dass Benutzeranmeldeinformationen einfach übernommen werden können.

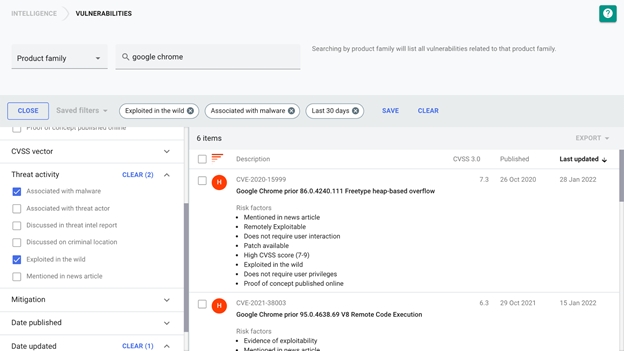

2. Konzentrieren Sie sich auf die Bereitstellung und Pflege aktueller Programme zur Verwaltung von Assets, Schwachstellen, Patches und Konfigurationen.

3. Entwickeln und implementieren Sie eine Zero-Trust-Strategie, die es Ihnen ermöglicht, den Zugriff mit den geringsten Privilegien für alle Ihre Anwendungen, Cloud-Plattformen, Systeme und Datenbanken durchzusetzen. So können Sie am besten verhindern, dass ein Angreifer seine Privilegien ausweitet und sich unbemerkt in Ihrem Netzwerk bewegt.

4. Implementieren Sie Sicherheitstools und -praktiken, die die Beeinträchtigung der Endbenutzer auf ein Minimum reduzieren. Vielbeschäftigte Benutzer umgehen Sicherheitsrichtlinien eher, wenn die Sicherheitstools schwer zu bedienen sind.

5. Schützen und isolieren Sie sensible Daten zusammen mit Ihren Sicherungs- und Wiederherstellungsfunktionen. Ransomware-Angreifer versuchen oft, Ihre Backup-Systeme ausfindig zu machen, um sicherzustellen, dass sie ebenfalls verschlüsselt werden.

ThycoticCentrify ist ein führender Anbieter von Cloud-Identity-Sicherheitslösungen, die die digitale Transformation forcieren. Das Unternehmen ist aus dem Zusammenschluss der führenden Anbieter von Privileged Access Management (PAM), Thycotic und Centrify, hervorgegangen. Die branchenführenden Privileged Access Management (PAM)-Lösungen minimieren Risiken, Komplexität und Kosten, während sie Daten, Geräte und Codes von Unternehmen in der Cloud, vor Ort und in hybriden Umgebungen nachhaltig schützen. Weltweit vertrauen mehr als 14.000 führende Unternehmen, darunter mehr als die Hälfte der Fortune 100-Unternehmen, auf ThycoticCentrify. Zu den Kunden zählen die weltweit größten Finanzinstitute, Geheimdienste und Unternehmen mit kritischer Infrastruktur. Weitere Informationen unter www.thycotic.com

Firmenkontakt

Thycotic Deutschland

Claudia Göppel

Herzogspitalstraße 24

80331 München

+49 177 211 8878

Claudia.Goeppel@thycotic.com

http://www.thycotic.com

Pressekontakt

Weissenbach PR

Dorothea Keck

Landsberger Str. 155

80687 München

089 54 55 82 01

thycotic@weissenbach-pr.de

http://www.weissenbach-pr.de

Kolbermoor, 16. März 2022: Ab sofort steht die Märzausgabe des eStrategy-Magazins zum kostenlosen Download bereit. Spannende Fachbeiträge rund um E-Commerce, Cybersecurity, Onlinemarketing, Webentwicklung und Digitalisierung warten auf Sie. Schwerpunktmäßig beschäftigt sich die neue Ausgabe des Online-Magazins mit der integrierten B2X Customer Experience im Mittelstand.

Kolbermoor, 16. März 2022: Ab sofort steht die Märzausgabe des eStrategy-Magazins zum kostenlosen Download bereit. Spannende Fachbeiträge rund um E-Commerce, Cybersecurity, Onlinemarketing, Webentwicklung und Digitalisierung warten auf Sie. Schwerpunktmäßig beschäftigt sich die neue Ausgabe des Online-Magazins mit der integrierten B2X Customer Experience im Mittelstand.