Monitoring-Tool SearchLight erhält neue Features zum Aufspüren geleakter kommerzieller und technischer Dokumente

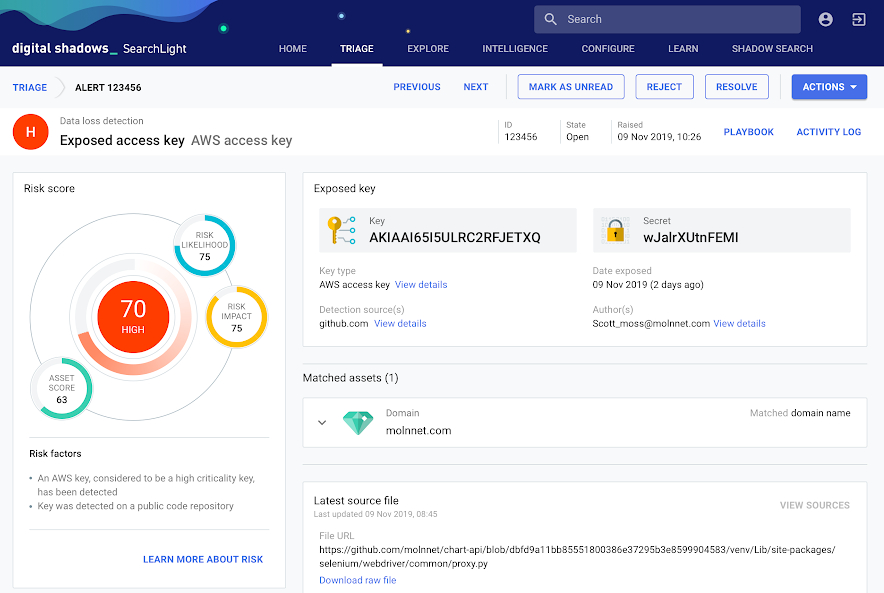

Frankfurt, 25. November 2020 – Digital Shadows hat seine Threat Intelligence-Lösung SearchLight um zwei neue Alerts zur Aufdeckung von exponierten Unternehmensdokumenten im Open, Deep und Darknet erweitert. Das Monitoring-Tool identifiziert in der aktuellen Version bereits schutzmarkierte Dokumente (z. B. mit DLP-Kennung). Mit dem neuen Release am 1. Dezember 2020 erhalten Anwender nun auch zeitnah Alerts zu sensiblen, aber unmarkierten Dokumente, die öffentlich zugänglich im Netz stehen.

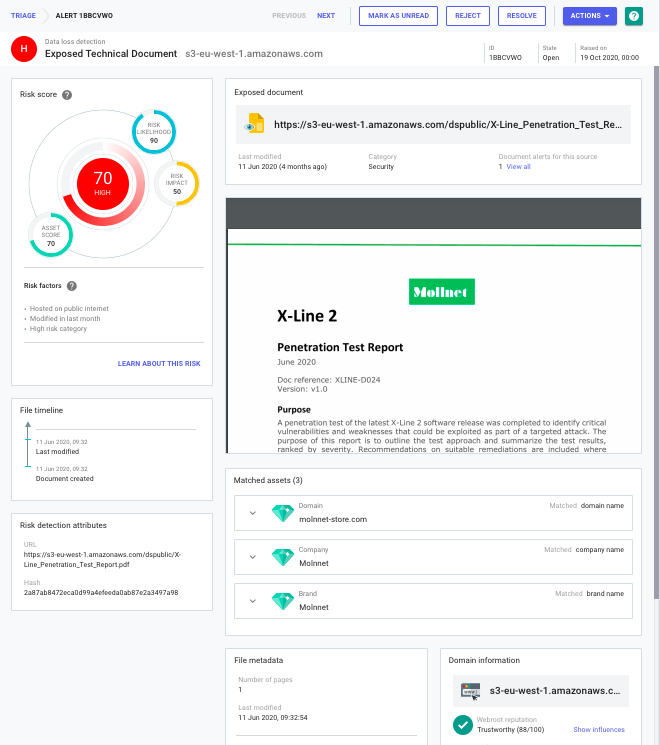

SearchLight unterscheidet zwei neue Typen: Alerts für exponierte technische Dokumente und kommerzielle Dokumente. Jeder Vorfall wird inhaltlich analysiert und einer von zehn Kategorien zugeordnet, einschließlich Risikoeinstufung sowie nutzerspezifischer Kriterien zur Priorisierung.

Technische Dokumente:

– Produkt (z. B. Patente, UI-Design, Roadmap)

– Infrastruktur (z. B. Netzwerkplan, Grundriss von Gebäuden/Rechenzentren)

– IT-Security (z. B. Sicherheitsgutachten, Penetrationstests)

Kommerzielle Dokumente:

– Finanzen/Buchhaltung (z. B. Steuerunterlagen, Verkaufsprognosen, Kontoauszüge)

– Rechtsabteilung (z. B. Vertraulichkeitsvereinbarung (NDAs), Verträge)

– HR (z. B. Gehaltsabrechnungen, Personallisten, Mitarbeiterdaten)

– Projekte (z. B. Risikoregister, Business Case, Audits)

– Einkauf/Beschaffung (z. B. Bestellformulare, Angebote)

– Vertrieb (z. B. Aufträge, Kundendaten)

– Reseller (z. B. Verträge, Partnervereinbarungen)

Die neue Version von SearchLight erweitert die Abdeckung bei der Suche. So lassen sich auch Dokumente in einer Archivdatei (.zip) identifizieren. Das Tool indiziert aus mehreren verschiedenen Quellen, einschließlich Speicherdiensten wie Amazon S3, SMB, FTP und rsync.

Über das Feature „Group by Source“ können alle exponierten Dokumente eines Data Storage Servies zusammengefasst und in einer Übersicht dargestellt werden. Das erlaubt es Sicherheitsteams, die Vorfälle im Detail zu prüfen und den Bearbeitungsstatus für mehrere Alerts gleichzeitig zu ändern. Auch können Attribute gesammelt zu Berechtigungslisten hinzugefügt oder als .csv- oder .xlsx-Dateien exportiert werden. Die Gruppierung von Alerts vereinfacht die Bewertung der Risiken und unterstützt Anwender, schnell und gezielt Maßnahmen zu ergreifen (z. B. Änderungen bei den Sicherheitseinstellungen der Storage-Dienste).

Jeder Alert enthält relevante Kontextinformationen wie Firmen- oder Markenname, Quellentyp, Dateityp, Dokumentenkategorie, Dateimetadaten sowie Domäneninfos, die mit Daten aus Webroot und Google SafeBrowsing abgeglichen werden. Mit dem „Source Explorer“ können Anwender darüber hinaus weitere Informationen einsehen, z. B. Fundort der Datei, letzte Ansicht oder Verknüpfungen zu anderen Dokumenten. Playbooks und Empfehlungen für Sofortmaßnahmen sowie für langfristige Sicherheitsvorkehrungen runden die Alerts ab.

„Sensible Dokumente sind in der Regel kennwortgeschützt oder verschlüsselt. Es kommt aber immer wieder vor, dass im Rahmen von Backup-Prozessen oder in Filesharing-Netzwerken Sicherheitseinstellungen vernachlässigt werden und Daten im Netz landen. Für Cyberkriminelle sind diese ungewollt öffentlich gewordenen Dokumente ein Glücksfall“, erklärt Stefan Bange, Country Manager DACH bei Digital Shadows. „Allein 2019 haben unsere Analysten mehr als 2,3 Milliarden vertrauliche Dokumente in falsch konfigurierten Cloudspeichern, FTP-Diensten und Network Attached Storage-Geräten (NAS) gefunden. Unternehmen wissen oft gar nichts von diesen Datenleaks. Die neue Version von SearchLight hilft ihnen, einen umfassenden Einblick in ihre Risiken zu gewinnen und diese zu entschärfen, ehe sie zu ernsthaften Bedrohungen werden.“

Mehr über die technischen Datenleaks und wie Unternehmen die Sicherheitsrisiken des Software Engineering minimieren, erfahren Sie im Blog von Digital Shadows: “ Moderne Softwareentwicklung und DevSecOps: Trotz Sicherheitskontrollen bleibt das Risiko von Datenleaks“

ÜBER DIGITAL SHADOWS:

Digital Shadows spürt ungewollt öffentlich gewordene Daten im Open, Deep und Dark Web auf und hilft so Organisationen, die hieraus resultierenden digitalen Risiken externer Bedrohungen auf ein Minimum zu reduzieren. Mithilfe von SearchLight™ können Unternehmen Datenschutzvorgaben einhalten, den Verlust von geistigem Eigentum verhindern und Reputationsschäden vermeiden. Die Lösung hilft, digitale Risiken zu minimieren, die Angriffsfläche zu reduzieren und Marken- und Unternehmensnamen zu schützen. Weitere Informationen finden Sie im Internet unter www.digitalshadows.com/de

Firmenkontakt

Digital Shadows

Stefan Bange

c/o Lucy Turpin Communications GmbH, Prinzregentenstr. 89

81675 München

089 417761 0

Stefan.Bange@digitalshadows.com

https://www.digitalshadows.com/

Pressekontakt

Lucy Turpin Communications GmbH

Sabine Listl

Prinzregentenstrasse 89

81675 München

089 41776116

digitalshadows@lucyturpin.com

http://www.lucyturpin.com

Die Bildrechte liegen bei dem Verfasser der Mitteilung.

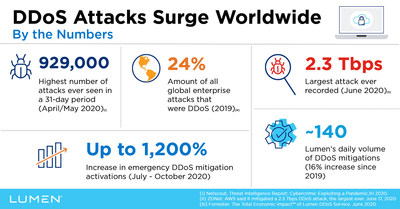

Aufgrund der steigenden Zahlen der Corona-Infektionen in den letzten Wochen, versuchen Unternehmen vermehrt ihre Mitarbeiter zu schützen, indem sie diese weitestgehend von Zuhause arbeiten lassen. Derzeit beobachten wir bereits eine hohe Nachfrage an Endgeräten für die Ausstattung von Heimarbeitsplätzen, sowie verlängerte Lieferzeiten für wichtige Komponenten.

Aufgrund der steigenden Zahlen der Corona-Infektionen in den letzten Wochen, versuchen Unternehmen vermehrt ihre Mitarbeiter zu schützen, indem sie diese weitestgehend von Zuhause arbeiten lassen. Derzeit beobachten wir bereits eine hohe Nachfrage an Endgeräten für die Ausstattung von Heimarbeitsplätzen, sowie verlängerte Lieferzeiten für wichtige Komponenten.