Software Bill of Materials (SBOM) und Software Composition Analysis (SCA) entwickeln sich zu industrieübergreifenden Standards

Hamburg, 20. Mai 2021 – Mit einer Executive Order (EO) hat US-Präsident Biden am 12. Mai 2021 neue Richtlinien in Bezug auf Cybersecurity festgelegt. Dabei fordert er ausdrücklich eine engere Zusammenarbeit mit dem privaten Sektor, um die Software Supply Chain sicherer zu machen und besser vor Cyberangriffen zu schützen. Das Dekret kann damit als direkte Reaktion auf die Angriffswelle von SolarWinds, Microsoft Exchange sowie den Ransomware-Angriff auf die US-Pipeline Colonial gesehen werden.

Obwohl sich der Erlass in erster Linie an Regierungsbehörden richtet, werden auch Softwareanbieter und Entwickler stärker in die Verantwortung genommen. Unternehmen, die ihre Software-Lösungen an die US-Regierung verkaufen wollen, müssen zukünftig konkrete Anforderungen erfüllen. Dazu gehören:

– Die Bereitstellung einer Software Bill of Materials (SBOM) für jedes Produkt – entweder direkt an den Käufer oder über eine Plattform oder Website.

– Der Einsatz automatisierter Tools und Prozesse zur Aufrechterhaltung vertrauenswürdiger Quellcode-Lieferketten und zur Sicherstellung der Code-Integrität.

– Verwendung von automatisierten Tools und Prozessen im Rahmen des Software Vulnerability Managements

– Teilnahme an einem Programm zur Offenlegung von Sicherheitslücken, das einen Melde- und Offenlegungsprozess beinhaltet

– Aufrechterhaltung genauer und aktueller Daten von Softwarecode oder -komponenten, einschließlich ihrer Herkunft, sowie Kontrollen für interne und externe Softwarekomponenten, Tools und Dienste, die im Softwareentwicklungsprozess zum Einsatz kommen.

– Regelmäßig durchgeführte Audits sowie unternehmensweite Durchsetzung aller Maßnahmen.

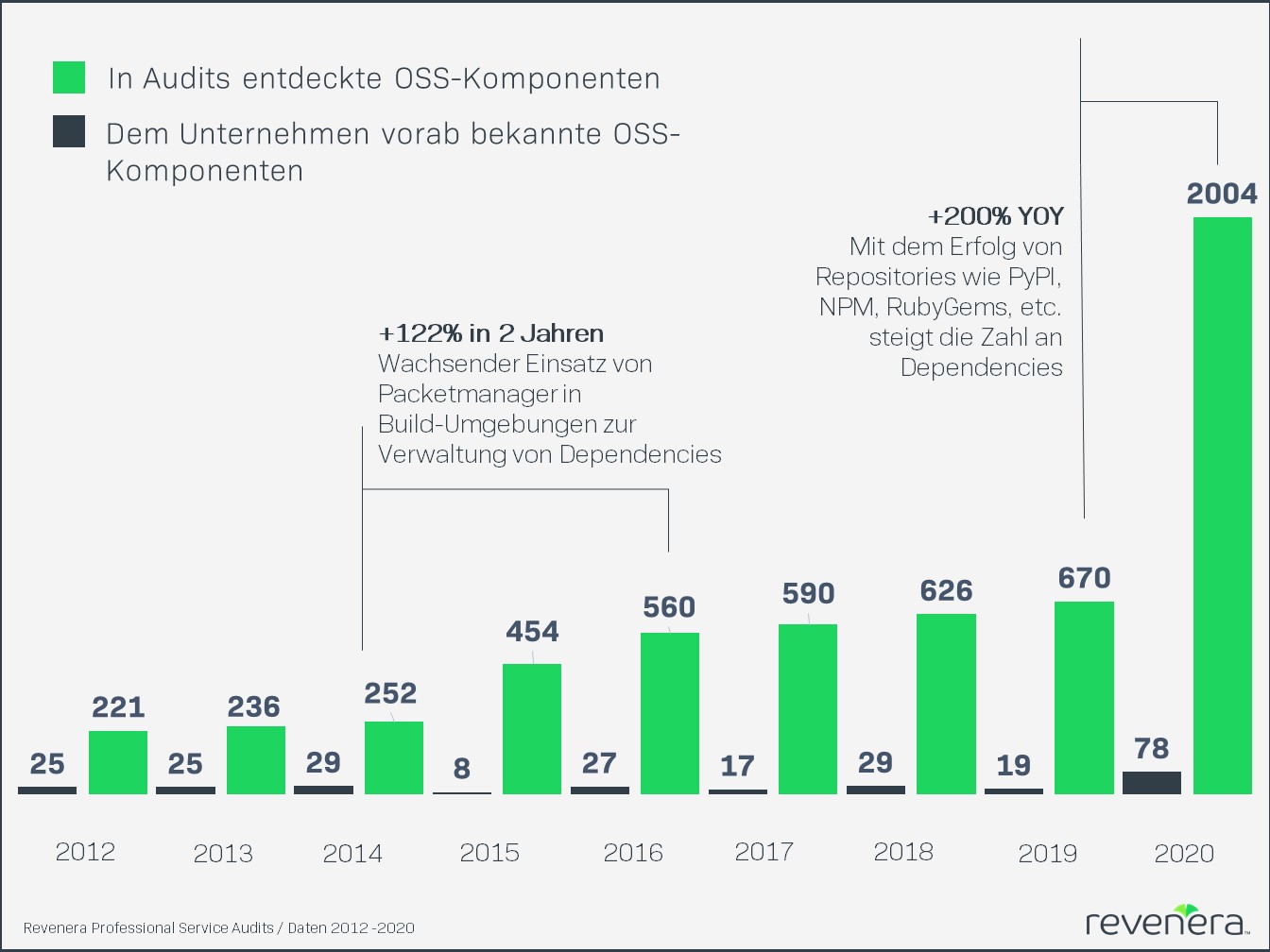

„Anbieter benötigen umfassenden Einblick in ihre Anwendungen. Sie müssen verstehen, woher ihre Komponenten kommen, wo sie eingesetzt werden und wer für potenzielle Sicherheits- und Compliance-Risiken verantwortlich ist“, erklärt Nicole Segerer, VP of Product Management & Marketing bei Revenera. „Das gilt insbesondere für Open Source Software, ohne die heute die Softwareindustrie nicht mehr denkbar ist. Die schiere Anzahl an Abhängigkeiten, das wachsende Ökosystem aus Repositories und die Flut an Schwachstellen und Exploits setzen die Software Supply Chain einem enormen Risiko aus. Software Composition Analysis (SCA) und Software BOM gewinnen damit an oberster Priorität.“

Die Executive Order der Biden-Administration reiht sich in eine lange Liste an verpflichtenden Standards ein, die Industrieverbände in den letzten Jahren im Umgang mit Open Source Software einführten. Dazu gehören die US Lebensmittel- und Arzneimittelbehörde FDA, die Cybersecurity Organisation MITRE und der für den elektronischen Zahlungsverkehr verantwortliche PCI Security Standards Council. Initiativen wie das seit Dezember 2020 ISO-zertifiziert OpenChain-Projekt sowie das zur Zertifizierung zugelassene Standardformat SPDX (Software Package Data Exchange) der Linux Foundation unterstreichen diesen Trend. Erst im Oktober 2020 verabschiedete die EU-Kommission eine neue Open-Source-Software-Strategie 2020-2023, mit der sie ihre eigene digitale Transformation weiter in Richtung freier und offener Software ausrichten will.

Um die wachsenden Compliance- und Sicherheitsanforderungen zu erfüllen, sollten Softwareanbieter und Entwickler bei der Nutzung von Open Source Software grundsätzliche Best Practices berücksichtigen:

– Erstellen Sie für jede Anwendung eine vollständige und aktuelle Software BOM über alle eingesetzten Komponenten (OSS und Dritt-Anbieter), einschließlich ihrer Abhängigkeiten. Dazu gehören auch Produkte, die lediglich gehostet und nicht an Kunden weitergegeben werden.

– Implementieren Sie Prozesse, um bekannte und neu gemeldete Sicherheitslücken in Open Source-Komponenten innerhalb von Anwendungen zu identifizieren und zu beseitigen.

– Führen Sie eine kontinuierliche, automatisierte Software Composition Analyse durch, die es Entwicklerteams ermöglicht, Schwachstellen frühzeitig im SDLC zu identifizieren und zu beheben.

– Schärfen Sie das Sicherheitsbewusstsein Ihrer Teams im Umgang mit Open Source über Trainings und Management-Schulungen, den Zugang zu Ressourcen und im Austausch mit der Open Source-Community.

– Setzen sie Open Source Compliance- und Sicherheitsrichtlinien konsequent und abteilungsübergreifend durch. Dezidierte Teams in Form eines Open Source Program Office (OSPOs) und/oder einem Open Source Review Boards (OSRBs) helfen, eine ganzheitliche Open Source-Strategie zu entwickeln und zu implementieren

Revenera unterstützt Produktverantwortliche, bessere Anwendungen zu entwickeln, die Markteinführungszeit zu verkürzen und Produkte effektiv zu monetarisieren – egal ob On-Premise, Embedded Software, SaaS oder Cloud. Die führenden Lösungen von Revenera ermöglichen es Software- und Technologieunternehmen, ihren Umsatz mit Hilfe moderner Software-Monetarisierung zu steigern. Softwarenutzungsanalysen erlauben tiefe Einblick in die Nutzung von Software und die Einhaltung von Lizenzierungen. Lösungen für Software Composition Analysis garantieren ein hohes Maß an Open-Source-Sicherheit und Lizenzcompliance. Mehr Informationen unter www.revenera.de

Firmenkontakt

Revenera / Flexera

Nicole Segerer

Paul-Dessau-Strasse 8

22761 Hamburg

+49 89 417761 -0

revenera@lucyturpin.com

http://www.revenera.de

Pressekontakt

Lucy Turpin Communications GmbH

Sabine Listl

Prinzregentenstrasse 89

81675 München

+49 89 417761 – 0

revenera@lucyturpin.com

http://www.lucyturpin.com

Die Bildrechte liegen bei dem Verfasser der Mitteilung.