Frankfurt am Main (ots) – Frankfurter IT-Unternehmen will mit innovativer Entwicklung die Lücken in der Nachverfolgung von Infektionsketten final schließen und so Deutschland den Weg aus dem Lockdown ermöglichen.

Während die Corona-Warn-App verfolgt, ob Menschen Kontakt hatten, können Luca- und ähnliche Apps erkennen, welche Menschen an den gleichen Orten waren. Kombiniert man beide Apps, gewinnt man einen höheren Grad der Kontaktverfolgung. Mehr jedoch nicht. Der (wahrscheinliche) Großteil an potentiellen Infektionsorten bleibt nach wie vor unerfasst: Öffentlicher Verkehr, Innenstädte, Plätze, Busse, Bahnen, Supermärkte, Schulen usw.. Die Lücken und Schwächen beider Apps und ähnlicher Konzepte traten in den letzten Tagen medial viel diskutiert zu Tage. Eine neuartige API-Technologie verspricht nun, den „Missing Link“ zu liefern. Nicht nur bei der Rückverfolgung von Infektionsketten. Die Technologie kann mehr: Schnell und bereits im Lockdown eingesetzt, kann sie erstmals exakt definitive Infektionsübertragungsorte lokalisieren. Darunter auch Orte, die bisher gar nicht erfasst werden – wie Discounter, Busse, Bahnen, Straßen und Plätze. Dank erstmals vollständig zuverlässiger Daten kann die „Innovation made in Frankfurt“ tatsächlich den Weg aus anhaltenden Lockdowns ebnen, effektiv Öffnungsstrategien ermöglichen und später nachhaltig die Wiederbelebung deutscher Innenstädte ermöglichen.

Die gute Nachricht: Die patentierte Technologie der Frankfurter ist auch kompatibel mit allen bereits eingesetzten Apps am Markt, vor allem aber: schnell und sofort einsetzbar.

Dass sie überzeugend und sicher funktioniert, davon konnten die Entwickler bereits Entscheider in der Wirtschaft überzeugen. So wird die HIWIFI API-Technologie bereits bei der Deutschen Bahn eingesetzt: Sie ermöglicht hier wichtige Funktionen der DB Navigator App, die immerhin über 12 Millionen Menschen täglich nutzen. Auch Mobilgerätehersteller haben an der Entwicklung bereits Interesse angemeldet. So ist man beispielweise mit SAMSUNG in Verhandlung, die API-Technologie der Frankfurter in über 600 Millionen Geräten einzusetzen. Bereits heute verarbeitet die API über 40 Millionen Datensätze täglich. Das System ist nach oben hin problemlos skalierbar. Eine Überlastung (wie bei aktuell eingesetzten Apps) ist ausgeschlossen.

Die sogenannte HIWIFI API-Technologie löst laut Entwicklern nicht nur die Schwächen und Probleme bereits eingesetzter Apps, die das QR Code Verfahren nutzen, sie vernetzt auch lückenlos automatisiert, flächendeckend und barrierefrei. Die innovative Schnittstelle arbeitet automatisiert mit allen nutzbaren WLANs einer Stadt und kombiniert diese zu einem „Seamless WLAN“ (also einem übergangslosen WLAN-Netz). Ein- und Ausgangstempel zu Locations (wie Einzelhandel, Gastronomie, Friseure, Fitness-Studios usw.) vergibt die neuartige Schnittstelle automatisiert. Damit könnte nicht nur QR-Code-Scannen bald der Vergangenheit angehören. Die Möglichkeiten der Technologie gehen jedoch viel weiter: Dank der Nutzung vieler sogenannter „Access Points“ innerhalb einer Location, ist die API fähig, einen Infektionsradius effektiv und sehr genau einzugrenzen. Vor allem dort, wo bisher nur ein QR-Code für große Locations reichen musste (z.B. bei Flächen über 50qm²). Das kann nachhaltig für niedrige Inzidenzwerte in deutschen Städten sorgen und erstmals eine wirklich überzeugende, weil lückenlose Öffnungsstrategie ermöglichen.

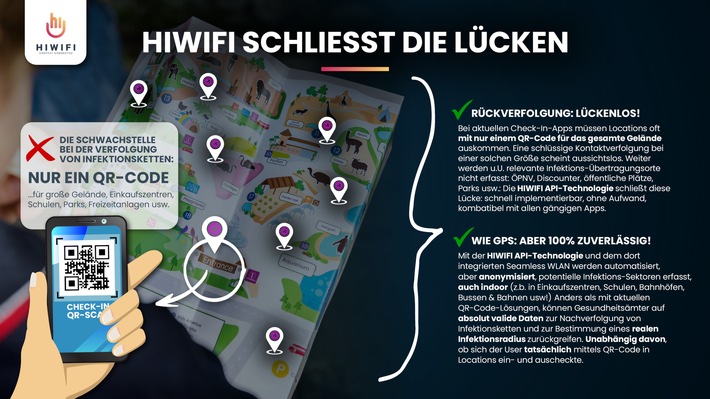

Digitale Technologie beseitigt essentielle Schwachstellen aller Check-In-Apps.

Aktuelle Öffnungsstrategien basieren auf der Kombination verschiedener Apps, lassen dabei jedoch große Teile des öffentlichen und gesellschaftlichen Lebens außen vor. Bei aktuellen Check-In-Apps müssen Locations oft mit nur einem QR-Code für das gesamte Gelände auskommen. Eine schlüssige Kontaktverfolgung bei einer solchen Größe scheint aussichtslos. Weiter werden u.U. relevante Infektions-Übertragungsorte nicht erfasst: ÖPNV, Discounter, öffentliche Plätze, Parks usw. Die neuartige API-Technologie der Frankfurter IT’ler schließt diese Lücke: schnell implementierbar, ohne Aufwand, kompatibel mit allen gängigen Apps wie der Luca App, der Corona-App oder den Apps der Start-Up-Initiative „Wir für Digitalisierung“.

Wie GPS: Aber outdoor, indoor und 100% zuverlässig.

Die patentierte HIWIFI API-Technologie basiert auf dem Konzept „Seamless WLAN“, also der Summe aller öffentlichen und privaten WLAN-Netze einer Kommune. Dank neuartiger, aber ausgiebig erprobter Technologie werden die WLANs einer Stadt (in denen sich die User bewegen) automatisiert erkannt. Hierfür ist es nicht zwingend notwendig, dass der User im WLAN eingeloggt ist. Das ermöglicht der API anonymisiert, potentielle Infektions-Sektoren genau zu lokalisieren. Und im Gegensatz zum altbekannten, satellitengestützten GPS-System, funktioniert die API nicht nur unter freiem Himmel, sondern auch indoor (z.B. in Gebäuden) zuverlässig.

Datenschutz – Hand in Hand mit Infektionsschutz.

Die innovative Schnittstelle liefert zu keiner Zeit datenschutzrechtlich relevante Nutzerdaten. HIWIFI arbeitet in allen Mobilgeräten zu jeder Zeit anonymisiert. Nur mit der Zustimmung des Users in der App, die die neue Schnittstelle nutzt, kann dessen Handy über ein anonyme UID (Unique identifier) mit Accesspoints des lokalen WLAN-Netzes kombiniert werden. Zum Beispiel im Falle einer realen Infektion: Dann ist u.U. kein mühevolles Abtelefonieren potentieller Kontaktpersonen des Infizierten durch überlastete Gesundheitsämter mehr nötig. Diese können mit automatisierter, kontextsensitiver Push-Nachricht in Echtzeit gewarnt werden. Dabei werden alle Gefährdeten anonym erfasst, auch jene, die vielleicht vergessen haben, sich mittels QR-Code am Infektionsort einzuchecken bzw. wieder auszuchecken. Sofern dieser denn überhaupt über einen QR-Code zur Identifikation verfügt.

Künstliche Intelligenz, die nicht überlistet werden kann.

Darüber hinaus deckt die Technologie automatisiert die Infektionsorte ab, die mit aktuellen Check-In-Konzepten gar nicht abgedeckt werden, wie z.B. in Einkaufszentren, Schulen, Bahnhöfen, Bussen & Bahnen usw.. Anders als mit aktuellen QR-Code-Lösungen, können Gesundheitsämter nach Angaben der Entwickler damit auf absolut valide Daten zur Nachverfolgung von Infektionsketten und zur Bestimmung eines realen Infektionsradius zurückgreifen. Unabhängig davon, ob sich der User tatsächlich mittels QR-Code in Locations ein- und auscheckte. Genau das ist die aktuell größte Schwachstelle von Check-In-Apps: Allein durch das Abscannen eines QR-Codes checkten hier Tausende User (darunter Jan Böhmermann) vom Sofa aus an weit entfernten Orten (wie einem geschlossen Zoo oder einem kleine Laden) ein, demonstrierten damit nicht nur die Unzuverlässigkeit dieses Systems, sondern brauchten die Apps auch teilweise zum Absturz. Kann mit der HIWIFI API-Technologie nicht passieren, behaupten deren Entwickler: Bewegt sich der User mit seinem Handy nicht tatsächlich vor Ort, ist das System nicht zu überlisten.

Team-Up: Die Innovation arbeitet problemlos mit gängigen Apps.

Die HIWIFI API-Technologie ersetzt keine bereits etablierten Anwendungen: Sie benötigt eine App, um anzudocken. Zwar können die Entwickler diese ebenfalls zur Verfügung stellen, weisen aber darauf hin, dass ihre Schnittstelle problemlos in jede gängige APP (wie Corona-App, Luca oder andere) implementiert werden kann. Das sind die besten Voraussetzungen für ihren schnellen Einsatz, schließlich haben sich bereits mehrere Bundesländer – neben der staatlichen Corona-App – die Luca-App gesichert. Wenn diese nun von der beschriebenen HIWIFI API-Technologie komplettiert würde, wären alle gefährlichen Lücken in der Nachverfolgung von Infektionsketten zuverlässig ausgeräumt. Darüber hinaus sind nach Angaben der Frankfurter öffentliche Verkehrsmittel und Supermärkte bereits in der API erfasst: Orte, die keinerlei Check-In-Konzepte nutzen und die damit „schwarze Löcher“ in der Rückverfolgung von Infektionsketten bilden.

Aktuell befinden sich die Entwickler bereits in Gesprächen mit Vertretern von Politik und Wirtschaft. Aber: Die Räder mahlen langsam. So kontaktierten die Frankfurter bereits deutsche Städte in dreistelliger Zahl – das Feedback auf die revolutionäre Entwicklung fiel dabei erstaunlicherweise sehr verhalten aus. Bis auf einige Kommunen, die in jüngster Vergangenheit ohnehin durch die Umsetzung aktiver Öffnungsstrategien von sich Reden machten (wie Tübingen oder Rostock), meldete überraschenderweise keine deutsche Stadt Interesse an der Technologie an. Das mag auch daran liegen, dass das Konzept der Innovation schwerer zu vermitteln ist, als das einer App.

Pressekontakt:

E-Mail:

pr@wifi-connect.eu

kontakt@wifi-connect.eu

Telefon: +49 69 85094145

Fax: +49 69 85094182

Original-Content von: INT. WIFI Connect GmbH, übermittelt durch news aktuell

Unternehmern geht ja so vieles durch den Kopf. Spätestens seit im Mai 2018 die Datenschutzgrundverordnung (DSGVO) verpflichtend wurde, kam damit noch ein Dauerthema oben drauf. Datenschutz ist ein omnipräsenter Aspekt unserer aller Datenverarbeitung und Prozessplanung, und Verstöße können schmerzhaft bestraft werden. Die komplexen datenschutzrechtlichen Prozesse und Bewertungen müssen Sie dabei nicht alleine stemmen. Tun Sie einfach das, was Sie von Ihren eigenen Kunden auch erwarten: Vertrauen Sie den Experten!

Unternehmern geht ja so vieles durch den Kopf. Spätestens seit im Mai 2018 die Datenschutzgrundverordnung (DSGVO) verpflichtend wurde, kam damit noch ein Dauerthema oben drauf. Datenschutz ist ein omnipräsenter Aspekt unserer aller Datenverarbeitung und Prozessplanung, und Verstöße können schmerzhaft bestraft werden. Die komplexen datenschutzrechtlichen Prozesse und Bewertungen müssen Sie dabei nicht alleine stemmen. Tun Sie einfach das, was Sie von Ihren eigenen Kunden auch erwarten: Vertrauen Sie den Experten!