– Steigende Gefahr von DDoS-Angriffen im Internet

– Umfassender Schutz der Infrastruktur bei der GLASFASER RUHR

– Geschäftskunden können 24/7 Rundum-Schutz bekommen

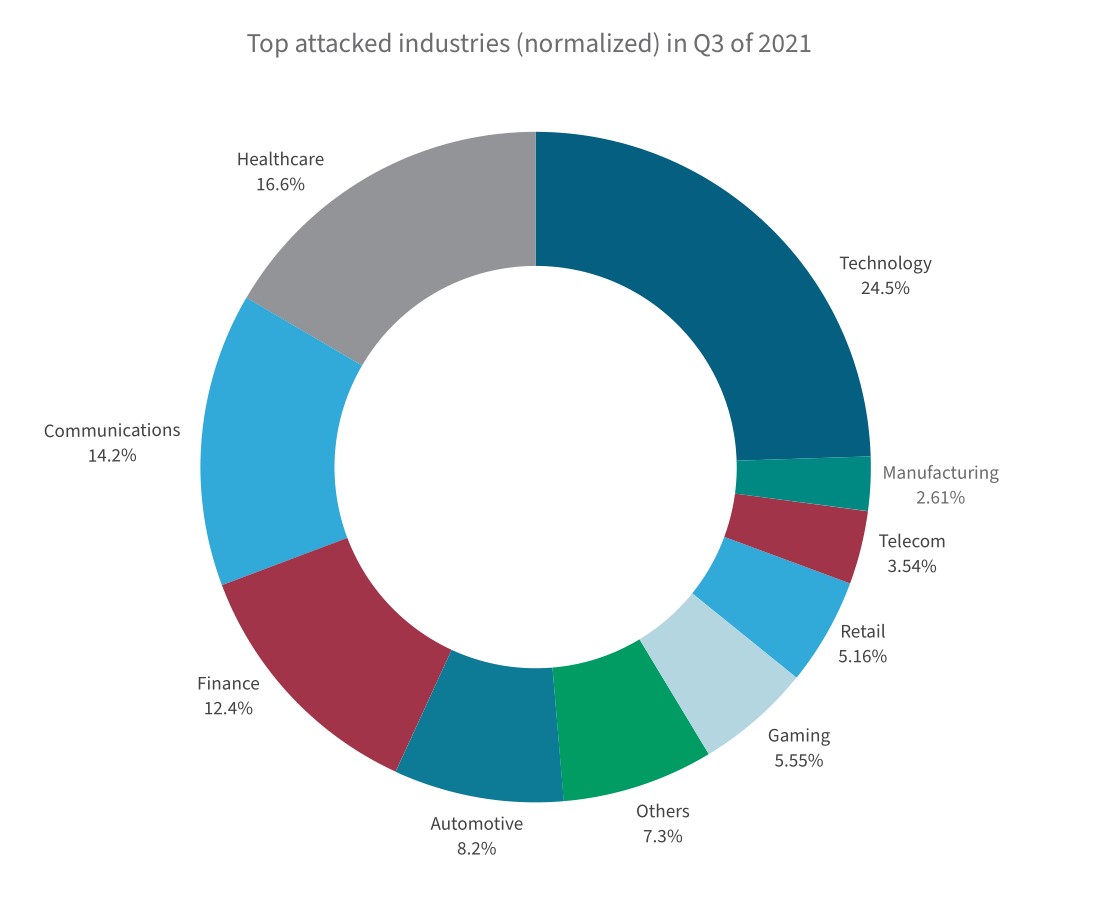

In den vergangenen Jahren ist die Bedrohung durch sogenannte DDoS-Attacken auf Unternehmen stark gewachsen. Experten erwarten in den kommenden Jahren eine regelrechte DDoS-Attacken-Flut. Die Abkürzung steht für „Distributed Denial of Service“. Auf Deutsch übersetzt bedeutet DDoS in etwa „Verteilte Dienstverweigerung“. Bei diesen Cyber-Angriffen wird ein konkretes Ziel wie eine Homepage oder eine IP-Adresse durch eine hohe Anzahl an gleichzeitigen Zugriffsanfragen gezielt überlastet. In der Folge ist das Ziel nicht mehr erreichbar.

Die Intensität dieser Angriffe ist seit Beginn des Jahres noch einmal signifikant angestiegen. Inzwischen brauchen Angreifer weniger als eine Minute, um erheblichen Schaden in einem Unternehmen anzurichten. Im Falle eines solchen Angriffs ist Zeit deshalb einer der wichtigsten Faktoren. Wirklich jede Sekunde, die vergeht, kann zu größeren Schäden führen.

Die GLASFASER RUHR setzt für ihre Infrastruktur in den Datacentern Bochum und Herne deshalb auf den umfassenden cloudbasierten Schutz von Link11. „Wir nehmen den Schutz der Infrastruktur unserer Kunden sehr ernst“, sagt Patrick Helmes, Geschäftsführer, von GLASFASER RUHR. „Deshalb haben wir uns für eine Partnerschaft mit Link11 entschieden, um unseren Kunden einen effektiven und zuverlässigen DDoS-Schutz zu bieten.“

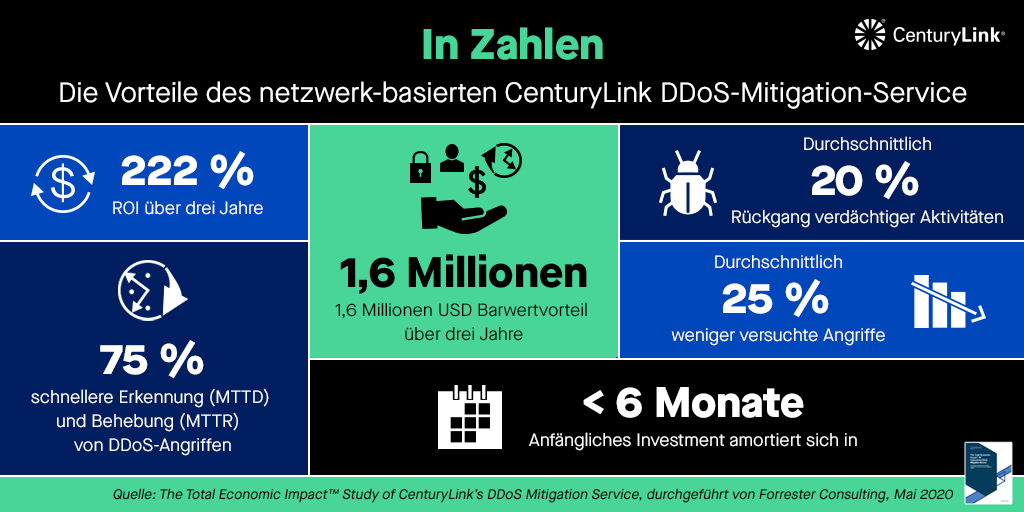

Der Datenverkehr läuft ununterbrochen durch eine Sicherheitsmatrix, um eine minimale Latenzzeit zu gewährleisten und eine vollautomatische Erkennung und Mitigation von Angriffen zu ermöglichen. Der Link11 DDoS-Schutz ist KI-basiert und deshalb vollständig automatisiert. Das minimiert den Arbeitsaufwand und schließt menschliche Fehler komplett aus, was den Schutz deutlich erhöht.

Geschäftskunden der GLASFASER RUHR profitieren von diesem Basisschutz. Sie können darüber hinaus für ihre eigenen Server zusätzliche Sicherheitsleistungen für alle relevanten OSI-Layer und sämtliche Formen von DDoS-Attacken dazu buchen. „Wir freuen uns, die Partnerschaft mit der GLASFASER RUHR weiter auszubauen und die Infrastruktur umfassend gegen das gesamte Spektrum von DDoS-Angriffen zu schützen“, ergänzt Jonas Jansen, Head of Channel Sales bei Link11. „Das gibt allen Kunden die Möglichkeit, sich auf ihr Kerngeschäft zu konzentrieren.“

Link11 wird vom Bundesamt für Sicherheit in der Informationstechnik (BSI) als qualifizierter Anbieter für den DDoS-Schutz von kritischer Infrastruktur anerkannt. Mit der ISO-Zertifizierung 27001 erfüllt das Unternehmen höchste Standards in der Datensicherheit. Die Produkte von Link11 sind also auch für institutionelle Kunden wie die Kommunen im Ruhrgebiet nutzbar.

Haben wir Ihr Interesse geweckt? Dann nehmen Sie doch am besten heute noch Kontakt auf zu unserer Geschäftskundenabteilung. Wir helfen Ihnen bei Ihrer maßgeschneiderten Lösung für Ihr Unternehmen. GLASFASER RUHR – Wir schaffen Verbindungen!

Über GLASFASER RUHR:

Die GLASFASER RUHR ist ein Tochterunternehmen der Stadtwerke Bochum und erbringt Telekommunikationsleistungen in der Metropolregion Ruhr. Dabei ist die GLASFASER RUHR sowohl zuverlässiger Partner für Privat- und Geschäftskunden als auch für Institutionen und Kommunen im Revier. Neben der digitalen Erschließung von Gewerbegebieten, insbesondere in den Städten Bochum, Herne, Witten und Hattingen sowie im Ennepe-Ruhr-Kreis, betreibt die GLASFASER RUHR Rechenzentren in Bochum und Herne. https://www.glasfaser-ruhr.de

Über Link11

Link11 ist ein spezialisierter europäischer Anbieter im Bereich des Schutzes von Webservern und Infrastrukturen vor Cyber-Angriffen. Das Unternehmen mit Hauptsitz in Deutschland unterhält weltweit Standorte, so u. a. in Europa, Nordamerika und Asien. Die cloudbasierten IT-Sicherheitsleistungen von Link11 helfen Kunden dabei, Unterbrechungen von Geschäftsprozessen zu vermeiden und die Cyber-Resilienz ihrer Business-Netzwerke und kritischen Anwendungen zu stärken.

Das Produktportfolio von Link11 enthält eine große Bandbreite an Sicherheitsleistungen wie Web- und Infrastruktur-DDoS-Schutz, Bot-Management, Zero-Touch-WAF und Secure-CDN-Services. Nach übereinstimmender Meinung von Analysten (Frost & Sullivan, Gartner u. a.) bietet Link11 eine qualitativ hochwertige Absicherung aller relevanten OSI-Layer und gegen sämtliche, auch unbekannte Formen von DDoS-Attacken innerhalb von Sekunden. Technologische Basis dafür ist der patentierte DDoS-Schutz von Link11, der auf maschinelles Lernen und konsequente Automation setzt. Das eigene weltweite Multi-Terabit-Netzwerk mit derzeit 43 PoPs (Points of Presence), das die DDoS-Filter-Cluster miteinander verbindet, wird vom Link11 Security Operations Center rund um die Uhr überwacht.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) erkennt Link11 als qualifizierten Anbieter für den DDoS-Schutz von kritischer Infrastruktur an. Mit der ISO-Zertifizierung 27001 erfüllt das Unternehmen höchste Standards in der Datensicherheit. Seit der Gründung des Unternehmens im Jahr 2005 wurde Link11 für seine innovativen Lösungen und seine geschäftliche Entwicklung vielfach ausgezeichnet. https://www.link11.com

Verantwortlicher für diese Pressemitteilung:

BETTERTRUST GmbH / Agentur

Herr Moritz Benz

Luisenstraße 40

10117 Berlin

Deutschland

fon ..: 030 / 340 60 10-87

web ..: https://www.bettertrust.de

email : m.benz@bettertrust.de

.

Pressekontakt:

BETTERTRUST GmbH / Agentur

Herr Moritz Benz

Luisenstraße 40

10117 Berlin

fon ..: 030 / 340 60 10-87

web ..: https://www.bettertrust.de

email : m.benz@bettertrust.de