Radware hat seinen Global Threat Analysis Report 2022 veröffentlicht.

Der Bericht für das gesamte Jahr stützt sich auf Erkenntnisse aus Netzwerk- und Anwendungsangriffen, die von Radwares Cloud und Managed Services, dem Global Deception Network und dem Threat Research Team von Radware stammen.

Der Bericht für das gesamte Jahr stützt sich auf Erkenntnisse aus Netzwerk- und Anwendungsangriffen, die von Radwares Cloud und Managed Services, dem Global Deception Network und dem Threat Research Team von Radware stammen.

„Mehr ist das entscheidende Wort für die globale Bedrohungslandschaft im Jahr 2022“, so Pascal Geenens, Director of Threat Intelligence bei Radware. „Im Vergleich zu 2021 gab es nicht nur zahlenmäßig mehr DDoS-Angriffe, sondern sie waren auch mächtiger, häufiger und komplexer und umfassten mehr Angriffsvektoren. Der Anstieg kann zum Teil auf die Digitalisierung, den Krieg in der Ukraine und eine große Zahl neuer Schwachstellen und gefährdeter Dienste zurückgeführt werden, – getrieben durch den Fernzugriff von zu Hause aus während der Covid-Pandemie. Die anhaltenden Spannungen zwischen den großen Weltmächten haben ebenfalls zu einem Anstieg der staatlich geförderten Cyberangriffe und Spionageaktivitäten geführt.“

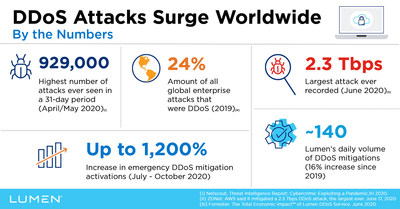

Globale Angriffstrends: DDoS nimmt weiter stark zu

Die globale DDoS-Landschaft entwickelt sich rasch weiter. Im Jahr 2022 wurden die DDoS-Angriffsprofile durch die Zunahme von Anzahl, Häufigkeit, Volumen, Stärke, Dauer und Komplexität neu definiert.

Anzahl der Angriffe

Im Jahr 2022 stieg die Zahl der DDoS-Angriffe im Vergleich zum Vorjahr weltweit um 150 %. Die Zahl der Angriffe in Nord-, Mittel- und Südamerika stieg sogar noch schneller, nämlich um 212 % im Vergleich zu 2021. Mehr als die Hälfte der Angriffe richtete sich gegen Unternehmen in der EMEA-Region. Auf Nord-, Mittel- und Südamerika entfielen 35 % der Angriffe, während 7 % der Angriffe auf APAC-Organisationen abzielten.

Häufigkeit der Angriffe

Die Häufigkeit von DDoS-Angriffen hat ebenfalls deutlich und besorgniserregend zugenommen. Weltweit konnten Unternehmen im vierten Quartal 2022 durchschnittlich 29,3 Angriffe pro Tag abwehren, das sind 3,5 Mal so viele wie die 8,4 Angriffe pro Tag Ende 2021. Die Angriffe in der EMEA-Region wuchsen sogar noch schneller als der globale Durchschnitt und übertrafen sowohl Amerika als auch APAC. Unternehmen in der EMEA-Region verzeichneten im vierten Quartal 2022 durchschnittlich 45 Angriffe pro Tag, was einer Vervierfachung im Vergleich zu 11,3 Angriffen pro Tag im selben Zeitraum 2021 entspricht.

Angriffsvolumen

Das weltweite Angriffsvolumen betrug im Jahr 2022 insgesamt 4,44 PB, was einem Anstieg von 32 % gegenüber 2021 entspricht. Dabei verzeichneten Nord-, Mittel- und Südamerika das stärkste Wachstum. Im vergangenen Jahr übertraf das Angriffsvolumen in dieser Region das globale Volumen und stieg im Vergleich zu 2021 um 110 %. Die EMEA-Region übertraf Amerika zwar bei der Häufigkeit der Angriffe, verzeichnete im Jahr 2022 aber einen Rückgang des gesamten Angriffsvolumens um 44 % gegenüber dem Vorjahr.

Angriffsstärke

Der weltweit größte verzeichnete Angriff im Jahr 2022 betrug 1,46 Tbps und war damit 2,8 Mal so groß wie der stärkste Angriff im Jahr 2021.

Angriffsdauer

Die längsten Angriffe zwischen 100 und 250 Gbps dauerten im Jahr 2022 im Durchschnitt 66 Stunden oder 2,75 Tage.

Komplexität der Angriffe

Die Komplexität von DDoS-Angriffen nimmt weiter zu. Die Angreifer nutzen in der Regel mehrere und unterschiedliche Vektoren, um die Auswirkungen zu verstärken und die Eindämmung der Angriffe zu erschweren. Im Jahr 2022 wiesen Angriffe mit mehr als 1 Gbps im Durchschnitt mehr als zwei unterschiedliche Angriffsvektoren pro Angriff auf, wobei sich die Komplexität bei Angriffen mit mehr als 10 Gbps verdoppelte. Angriffe über 100 Gbps hatten im Durchschnitt mehr als neun verschiedene Angriffsvektoren, wobei die komplexesten Angriffe 38 verschiedene Angriffsvektoren nutzten.

„Im Jahr 2023 wird die Demokratisierung von DDoS und patriotischem Hacktivismus weiterhin zu einer Zunahme kleinerer, häufigerer Angriffe führen – ein Trend, den wir bereits in EMEA beobachten“, so Geenens. „Gleichzeitig ist zu erwarten, dass die Cyberkriminalität im Untergrund noch besser organisiert und finanziell besser ausgestattet sein wird, wenn es darum geht, harte Angriffe auszuführen. Angreifer sind immer auf der Suche nach neuen, raffinierteren Wegen, um ihre Cyber-Agenden voranzutreiben. Infolgedessen befinden sich Unternehmen in einem eskalierenden Zustand des Risikos und versuchen, sich gegen die Bedrohungen der nächsten Generation zu verteidigen.“

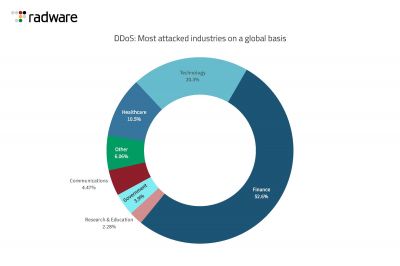

Branchen mit den meisten Angriffen

Auf globaler Ebene war der Finanzsektor im Jahr 2022 mit 53 % der gesamten Angriffsaktivitäten die am häufigsten angegriffene Branche, gefolgt von den Bereichen Technologie (20 %) und Gesundheitswesen (11 %). Auch in den verschiedenen Weltregionen gehörten die Finanz- und Technologiebranche zu den Branchen, die die Hauptlast der DDoS-Aktivitäten zu tragen hatten.

In Amerika entfielen 32 % der Angriffsaktivitäten auf das Finanzwesen, gefolgt vom Gesundheitswesen (24 %) und der Technologiebranche (17 %).

In EMEA führte das Finanzwesen (71 %) ebenfalls die Liste der am häufigsten angegriffenen Branchen an, gefolgt von der Technologiebranche (16 %) und den Behörden (4 %).

In APAC war die Technologiebranche mit 70 % der Angriffsaktivitäten die am häufigsten angegriffene Branche, gefolgt von der Finanzbranche (9 %) und dem öffentlichen Sektor (8 %).

Angriffe auf Webanwendungen

Angriffe auf Webanwendungen und APIs nahmen im Jahr 2022 exponentiell zu.

Webanwendungs- und API-Angriffe stiegen im Jahresvergleich um 128 % und wuchsen damit deutlich stärker als zwischen 2020 und 2021 (88 %). Fast die Hälfte der Angriffe entfiel auf Predictable Resource Location. Code-Injection- (14 %) und SQL-Injection-Angriffe (11 %) machten zusammen ein weiteres Viertel der Angriffe auf Webanwendungen aus.

Die am häufigsten angegriffenen Branchen waren der Einzel- und Großhandel (25 %), gefolgt von Hightech (20 %) und Transportunternehmen (15 %).

Verantwortlicher für diese Pressemitteilung:

Radware GmbH

Herr Michael Gießelbach

Robert-Bosch-Str. 11a

63225 Langen

Deutschland

fon ..: +49 6103 70657-0

web ..: https://www.radware.com

email : radware@prolog-pr.com

Pressekontakt:

Prolog Communications GmbH

Herr Achim Heinze

Sendlinger Str. 24

80331 München

fon ..: +49 89 800 77-0

web ..: https://www.prolog-pr.com

email : achim.heinze@prolog-pr.com