Zahl der exponierten Benutzer-Passwort-Kombinationen hat sich in den letzten zwei Jahren verdreifacht

Frankfurt, 8. Juli 2020 – Ein neuer Report von Digital Shadows hat die Ausmaße von geleakten Logindaten im Zusammenhang mit Kontoübernahmen (ATO) untersucht. Dabei fanden die Threat Intelligence-Experten mehr als 15 Milliarden Benutzer-Passwort-Kombinationen, die auf cyberkriminellen Marktplätzen gehandelt werden – viele davon im Dark Web.

Damit ist die Zahl der gestohlenen und offengelegten Zugangsdaten seit 2018 um rund 300% gestiegen. Die kompromittierten Daten stammen aus mehr als 100.000 unterschiedlichen Verstößen gegen Datenschutzbestimmungen, Cyberhacks und anderen Datenleaks. Insgesamt 5 Milliarden der aufgedeckten Logindaten sind als „unique“ eingestuft und wurden damit erstmals und einmalig auf einem Marktplatz zum Verkauf angeboten.

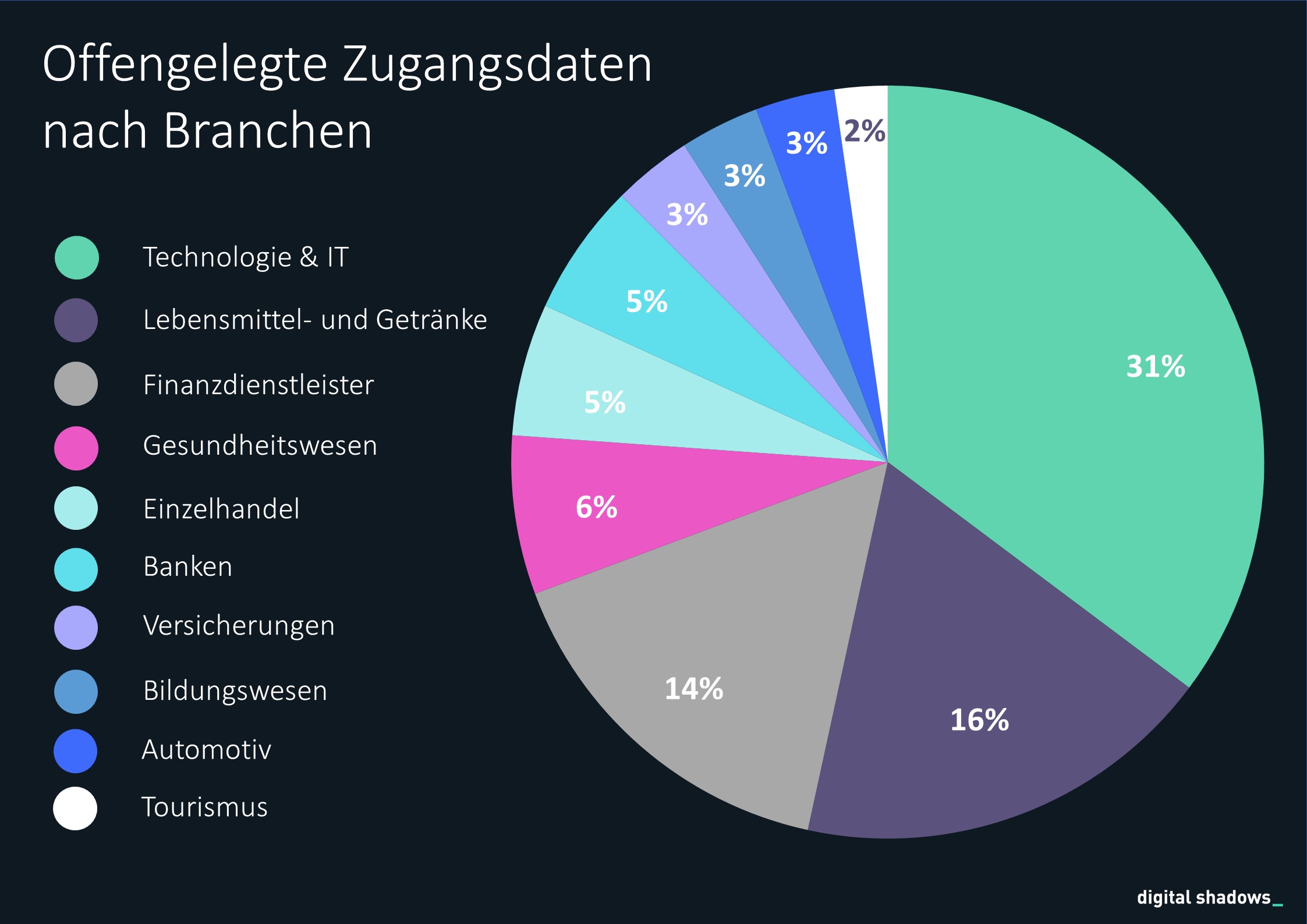

Die Mehrzahl der exponierten Daten betrifft Privatpersonen und Verbraucher und umfasst Benutzernamen und Passwörter von diversen Kundenaccounts – angefangen bei Bankkonten bis hin zu Streamingdiensten wie Netflix oder Spotify. Viele der Kontodaten sind kostenlos auf einschlägigen Foren erhältlich oder werden zu Spottpreisen verkauft. Durchschnittlich kostet der Zugang zu einem Konto 13,68 Euro. Bei Konten von Banken, Bezahldiensten und anderen Finanzdienstleistern, die bei einem erfolgreichen Zugriff mit einem höheren Gewinn winken, liegt der Preis mit 62,86 Euro deutlich höher. Über dem Durchschnittspreis liegen auch Zugangsdaten für Antivirenprogramme mit 19,21 Euro. Für unter 10 Euro können Cyberkriminelle auf fremde Konten bei Streamingdiensten, Social Media-Profilen, virtuelle private Netzwerke (VPNs) und Webseiten mit pornographischen Inhalten zugreifen.

„Allein in den letzten 18 Monaten hat das Photon Research Team von Digital Shadows etwa 27,3 Millionen Benutzer-Passwort-Kombinationen bei unseren Kunden identifiziert“, erklärt Stefan Bange, Country Manager DACH von Digital Shadows. „Natürlich folgt nicht auf jedes geleakte Login auch ein erfolgreicher Cyberangriff. Trotzdem enthalten viele dieser Konten personenbezogene und sehr sensible Informationen, die von Cyberkriminellen ausgenutzt werden können – sei es für Phishing, Social Engineering, Extortion oder das Infiltrieren des Netzwerks. Das Risiko für den Einzelnen ist groß, aber auch Organisationen und Unternehmen sind direkt und indirekt über ihre Mitarbeiter und Kunden betroffen.“

Die Analysten fanden insgesamt zwei Millionen E-Mail-Adressen und Benutzernamen, die mit Schlüsselabteilungen von Unternehmen (z. B. „Buchhaltung“, „Controlling“) in Verbindung stehen. Darüber hinaus entdeckte Digital Shadows zu Verkauf stehende Domain Admins, die je nach Unternehmensgröße und Branche einen Preis zwischen 500 und 120.000 Euro erzielen. Inwiefern diese sicherheitskritischen Zugangsdaten aktuell und valide sind, lässt sich schwer beurteilen. Auf der Liste der Domain Admins finden sich jedoch sowohl große Konzerne und Global Player als auch unterschiedliche staatliche Behörden und Regierungsstellen.

„Die Wahrheit ist, dass es für Cyberkriminelle noch nie so einfach war, das Konto von Anwendern zu hacken. Brute-Force-Cracking-Tools und Account Checker sind im Dark Web schon ab 4 Euro erhältlich. Zudem beobachten wir seit geraumer Zeit eine Zunahme von sogenannten „as-a-Service“-Angeboten, bei denen Kriminelle gar nicht mehr selbst tätig werden müssen, sondern sich den Zugang zu einem Konto und damit die Identität des Anwenders für weniger als 10 Euro einfach mieten können“, so Bange. „Multi-Faktor-Authentifizierung (MFA) macht ATO-Angriffe zwar schwieriger, aber nicht unmöglich. Hier sehen wir immer wieder neue Methoden, die 2FA umgehen und auf cyberkriminellen Foren diskutiert und gehandelt werden.“

Um das Risiko von Account Takover Fraud (ATO) auf ein Minimum zu reduzieren, sollten Unternehmen bestimmte Sicherheitsmaßnahmen implementieren und eine umfassende Threat Intelligence aufbauen. Dazu gehört:

1. Monitoring von Zugangsdaten von Mitarbeitern (z. B. über HaveIBeenPwned) sowie das Einrichten von Alerts, die über aktuellen Daten-Hacks informieren.

2. Monitoring des Unternehmens- und Markennamens in gängigen Foren. Google Alerts beispielsweise können richtig konfiguriert Indikatoren für drohende für drohende ATO-Versuche liefern.

3. Monitoring von Zugangsdaten von Kunden.

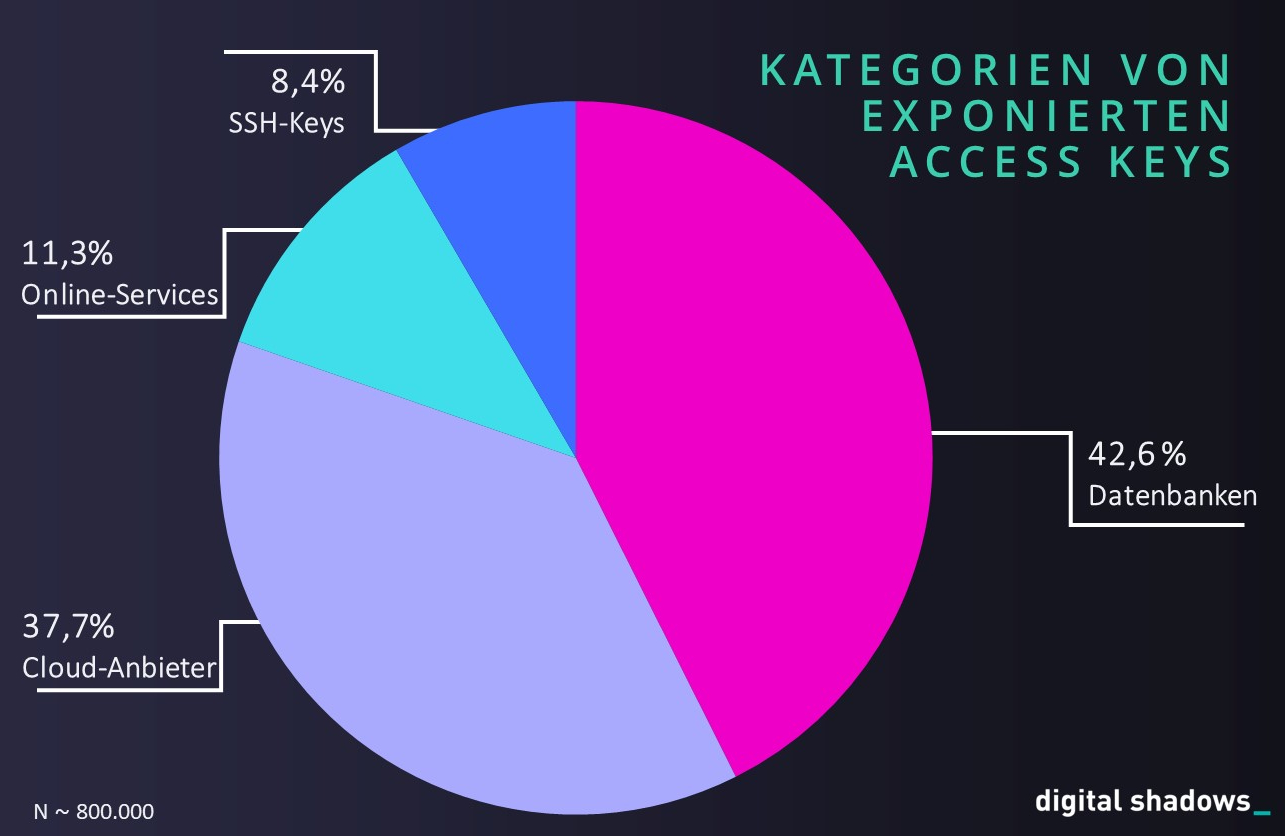

4. Umfassende Abdeckung von Quellen im Open, Deep und Dark Web. In Code-Repositories wie GitHub beispielsweise finden sich öffentlich zugängliche technische Daten, die von Cyberkriminellen ausgenutzt werden können – darunter Authentifizierungsschlüssel, hartcodierte Passwörter, Code Snippets oder API-Schlüssel.

5. Implementierung einer Online-Firewall für Webanwendungen. Kommerzielle und Open-Source-Firewalls, wie ModSecurity, helfen, Angriffe auf Zugangsdaten zu identifizieren und zu blockieren.

6. Sicherheitsbewusstsein bei Anwendern schärfen, um das Nutzen der unternehmenseigenen E-Mail für private Konten und die Wiederverwendung von Passwörtern zu unterbinden.

7. Beobachten von Credential Stuffing Tools. Einige Lösungen sind mittlerweile in der Lage, CAPTCHAs zu umgehen.

8. Implementierung von Multi-Faktor-Authentifizierung ohne SMS-Token. Dabei gilt es, zwischen der höheren Sicherheit durch 2FA und eventuellen Reibungen sowie Kosten abzuwägen.

ÜBER DIGITAL SHADOWS:

Digital Shadows spürt ungewollt öffentlich gewordene Daten im Open, Deep und Dark Web auf und hilft so Organisationen, die hieraus resultierenden digitalen Risiken externer Bedrohungen auf ein Minimum zu reduzieren. Mithilfe von SearchLight™ können Unternehmen Datenschutzvorgaben einhalten, den Verlust von geistigem Eigentum verhindern und Reputationsschäden vermeiden. Die Lösung hilft, digitale Risiken zu minimieren, die Angriffsfläche zu reduzieren und Marken- und Unternehmensnamen zu schützen. Weitere Informationen finden Sie im Internet unter www.digitalshadows.com/de

Firmenkontakt

Digital Shadows

Stefan Bange

c/o Lucy Turpin Communications GmbH, Prinzregentenstr. 89

81675 München

089 417761 0

Stefan.Bange@digitalshadows.com

https://www.digitalshadows.com/

Pressekontakt

Lucy Turpin Communications GmbH

Sabine Listl

Prinzregentenstrasse 89

81675 München

089 41776116

digitalshadows@lucyturpin.com

http://www.lucyturpin.com

Die Bildrechte liegen bei dem Verfasser der Mitteilung.

Stuttgart, 28.02.2019 – Mit der geballten Expertise von namhaften Spezialisten aus allen wesentlichen IT-Sicherheitsdisziplinen stellt das Stuttgarter Beratungsunternehmen P3 seinen Kunden, neben seinen etablierten Beratungs- und Ingenieurdienstleistungen, nun auch professionelles Consulting für die oft unternehmenskritischen Herausforderungen des digitalen Zeitalters zur Verfügung. Der jüngste Spross der P3 Familie „P3 security consulting GmbH“ bietet in diesem immer komplexer werdenden Umfeld kundenimmanente Sicherheitsstrategien aus einer Hand.

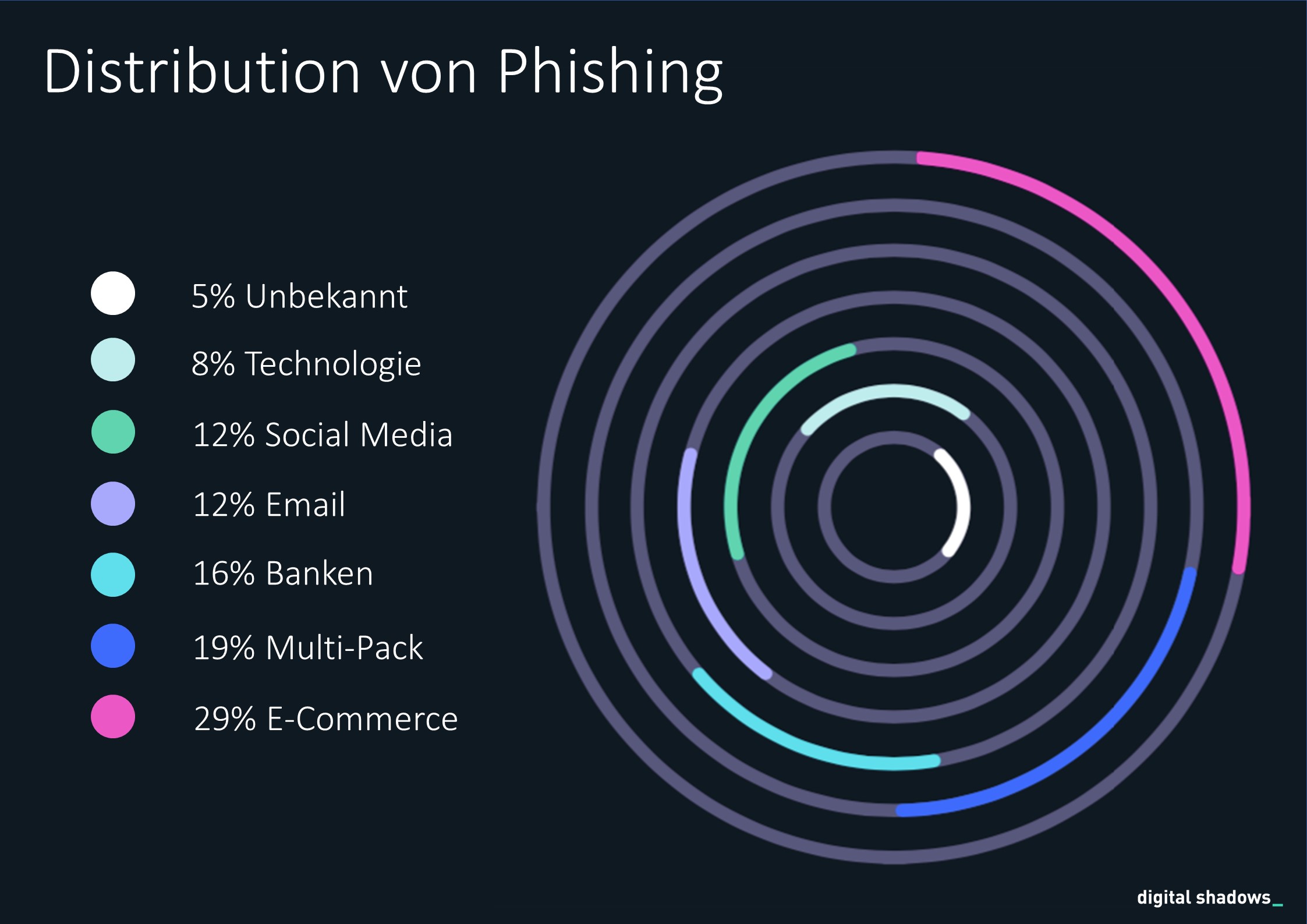

Stuttgart, 28.02.2019 – Mit der geballten Expertise von namhaften Spezialisten aus allen wesentlichen IT-Sicherheitsdisziplinen stellt das Stuttgarter Beratungsunternehmen P3 seinen Kunden, neben seinen etablierten Beratungs- und Ingenieurdienstleistungen, nun auch professionelles Consulting für die oft unternehmenskritischen Herausforderungen des digitalen Zeitalters zur Verfügung. Der jüngste Spross der P3 Familie „P3 security consulting GmbH“ bietet in diesem immer komplexer werdenden Umfeld kundenimmanente Sicherheitsstrategien aus einer Hand.  Berlin, 06.06.2018 – Sie sahen absolut echt aus: Die E-Mails, die Mitarbeiter der Lebenshilfe gGmbH angeblich von einem großen Online-Kaufhaus bekamen. Über 300 ausgewählte Mitarbeiter erhielten eine Mail mit dem Text „Vielen Dank für Ihre Bestellung“ und die Bestätigung, dass erfolgreich ein Rezeptbuch bestellt wurde. Sinn dieser durch die CCVOSSEL GmbH ausgeführten Kampagne war es zu ermitteln, ob die Mitarbeiter*innen solche gefälschten E-Mails auf den ersten Blick erkennen und sie somit ungeöffnet löschen. Denn das wäre die richtige Reaktion. Ungünstiger ist es, diese Mails im Affekt und trotz des Wissens, dass man nichts bestellt hat, zu öffnen oder gar auf den Anmeldelink zu klicken und somit nichtsahnend seine Zugangsdaten preiszugeben. Damit wäre Hackern Tür und Tor geöffnet.

Berlin, 06.06.2018 – Sie sahen absolut echt aus: Die E-Mails, die Mitarbeiter der Lebenshilfe gGmbH angeblich von einem großen Online-Kaufhaus bekamen. Über 300 ausgewählte Mitarbeiter erhielten eine Mail mit dem Text „Vielen Dank für Ihre Bestellung“ und die Bestätigung, dass erfolgreich ein Rezeptbuch bestellt wurde. Sinn dieser durch die CCVOSSEL GmbH ausgeführten Kampagne war es zu ermitteln, ob die Mitarbeiter*innen solche gefälschten E-Mails auf den ersten Blick erkennen und sie somit ungeöffnet löschen. Denn das wäre die richtige Reaktion. Ungünstiger ist es, diese Mails im Affekt und trotz des Wissens, dass man nichts bestellt hat, zu öffnen oder gar auf den Anmeldelink zu klicken und somit nichtsahnend seine Zugangsdaten preiszugeben. Damit wäre Hackern Tür und Tor geöffnet.