Access Governance ganz entspannt angehen

Offenbach am Main/Frankfurt, 05. November 2019 – Immer mehr Unternehmen verlagern ihre Daten in die Cloud. Um zu vermeiden, dass Unberechtigte sich Zugang zu den Daten verschaffen, ist ein genauer Überblick über die Zugriffsberechtigungen der Angestellten notwendig. Mit der Softwarelösung daccord von G+H Systems lassen sich Mitarbeiterzugriffsrechte einfach verwalten und kontrollieren. Auf der Cloud & Cyber Security Expo, die vom 13. bis zum 14.11. im Rahmen der TechWeek in Frankfurt stattfindet, stellt das Software- und Consulting-Unternehmen die neuesten daccord-Entwicklungen vor. Interessierte sind eingeladen, sich am Stand 1093 über die vielfältigen Vorteile von daccord zu informieren und Fragen zum Thema Identity- und Access-Management (IAM) zu klären. Auch Partner SUSE ist als Experte mit an Bord.

Die Zahl von Cyberangriffen nimmt stetig zu. Aus diesem Grund sollten Unternehmen darauf bedacht sein, Sicherheitslücken zu schließen. Selbst ein veraltetes Dienstkonto reicht aus, damit Hacker an sensible Unternehmensdaten gelangen können. Damit es erst gar nicht so weit kommt, unterstützt die Access-Governance-Software daccord bei der Kontrolle von Zugriffsberechtigungen. Die Software sammelt und dokumentiert alle Informationen über die Zugangsrechte der Mitarbeiter aus sämtlichen Systemen der firmeninternen IT-Landschaft, sowohl On-Premises als auch in der Cloud. Dadurch können Verantwortliche auf einen Blick sehen, welcher Mitarbeiter auf welche Systeme Zugriff hat. Indem die Software effektiv auf mögliche Rechteverletzungen hinweist, sorgt sie für mehr IT-Sicherheit im Unternehmen und erhöht den Schutz vor unberechtigten Datenzugriffen.

daccord hoch drei

„Damit wir noch besser auf die spezifischen Bedürfnisse unserer Kunden eingehen können, entwickeln wir unsere Software kontinuierlich weiter“, sagt Sebastian Spethmann, Account Manager der G+H Systems GmbH. „Nicht jedes Unternehmen ist zwangsläufig an einer vollständig automatisierten IAM-Umgebung interessiert. Vielen reicht es bereits aus, die Rechtestrukturen stets im Blick zu behalten und gegebenenfalls anpassen zu können. Aus diesem Grund bieten wir seit Kurzem drei daccord-Editions an. Auf der Cloud & Cyber Security Expo stehen wir den Fachbesuchern beratend zur Seite, welche Variante am besten für sie geeignet ist.“

1. Die Access Governance Edition dient zur globalen Auswertung und Zertifizierung von Berechtigungen in beliebigen Zielsystemen. Sie eignet sich für Unternehmen, die IT-Sicherheitslinien nach gesetzlichen Vorgaben erfüllen müssen und einen Einstieg in das IAM wünschen.

2. Mit der speziell für Microsoft-Umgebungen entwickelten Microsoft Edition lassen sich Berechtigungen im Active Directory und im NTFS-Filesystem noch detaillierter analysieren und überwachen. Noch bis Ende des Jahres können Beta-Tester die Edition ausprobieren und von attraktiven Sonderkonditionen profitieren: https://www.daccord.de/produkt/neue-editions/beta-tester/

3. Die Advanced Edition ist für Unternehmen geeignet, die ein komplettes Identity Management (IDM)-System mit umfangreichen Funktionalitäten integrieren möchten.

Begleitend zum Messestand hält Sebastian Spethmann am 13.11. um 15:30 Uhr einen Vortrag zum Thema „daccord – Brennpunkt Zugriffsberechtigungen – Entspannen Sie sich mit Access Governance „Made in Germany““, in dem die Besonderheiten der drei daccord-Versionen nochmals näher erläutert werden.

Weitere Details zu den Editions erhalten Sie in folgendem Flyer https://www.daccord.de/fileadmin/inchorus/downloads/Flyer/daccord_Editions_DIN_Lang_Ansicht.pdf oder in einem unserer nächsten Webinare https://www.daccord.de/aktuell/termine/access-governance-made-in-germany/

Über G+H Systems:

G+H Systems ist ein inhabergeführtes, europaweit agierendes Software- und Consulting-Unternehmen mit Sitz in Offenbach am Main. Das Leistungsportfolio erstreckt sich von der IT-Beratung über die Konzeption und Entwicklung von Software-Lösungen bis hin zum Support. G+H integriert neben den eigenentwickelten Produkten daccord und inchorus auch IT-Lösungen von exklusiven Partnern. Dabei setzt das Unternehmen auf langfristige Kooperationen. Ziel ist es, den Erfolg der Kunden und Partner durch den Einsatz von sicheren, praktikablen und innovativen IT-Lösungen „Made in Germany“ sicherzustellen und damit nachhaltige Wettbewerbsvorteile zu schaffen. Mehr erfahren Sie unter www.guh-systems.de

Firmenkontakt

G+H Systems GmbH

Christin Hutter

Ludwigstr. 8

63067 Offenbach am Main

+49 (0)69 85 00 02-85

+49 (0)69 85 00 02-51

c.hutter@guh-systems.de

https://www.guh-systems.de

Pressekontakt

Sprengel & Partner GmbH

Lena Schneider

Nisterstraße 3

56472 Nisterau

02661-912600

+49 2661 91260-29

guh@sprengel-pr.com

http://www.sprengel-pr.com

Die Bildrechte liegen bei dem Verfasser der Mitteilung.

Die Verteilung von Einzelrechten und die Rezertifizierung von Berechtigungen gestalten sich in größeren Unternehmen enorm kompliziert und zeitaufwendig: Fehlende Zugangsregulierungen kombiniert mit schwammigen Richtlinien für die Dokumentation von Rollen und Identitäten stellen die Realität dar. Die IT-Security Experten von

Die Verteilung von Einzelrechten und die Rezertifizierung von Berechtigungen gestalten sich in größeren Unternehmen enorm kompliziert und zeitaufwendig: Fehlende Zugangsregulierungen kombiniert mit schwammigen Richtlinien für die Dokumentation von Rollen und Identitäten stellen die Realität dar. Die IT-Security Experten von  Am 11. Oktober fand die glamouröse Preisverleihung der Vogel IT-Medien im Steigenberger Hotel „Drei Mohren“ in Augsburg statt. Auf dem eigens für die Preisverleihung ausgerollten roten Teppich fand sich die IT-Szene ein. Die feierliche Atmosphäre, ausgewählte Speisen und ein mit Highlights gespicktes Programm sorgten für einen stimmungsvollen und gelungenen Abend.

Am 11. Oktober fand die glamouröse Preisverleihung der Vogel IT-Medien im Steigenberger Hotel „Drei Mohren“ in Augsburg statt. Auf dem eigens für die Preisverleihung ausgerollten roten Teppich fand sich die IT-Szene ein. Die feierliche Atmosphäre, ausgewählte Speisen und ein mit Highlights gespicktes Programm sorgten für einen stimmungsvollen und gelungenen Abend. Weiterstadt, 11. April 2018 –

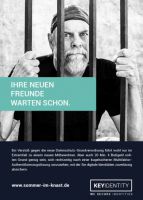

Weiterstadt, 11. April 2018 –  Weiterstadt, 7. März 2018 – KeyIdentity, ein globaler Anbieter von hoch skalierbaren, einfach einsetzbaren Identity- und Access-Management-Lösungen (IAM) auf Open-Source-Basis, hat eine neue Werbekampagne gelauncht. Unter dem provokanten Titel „Sommer im Knast“ ruft KeyIdentity die deutschen Unternehmen dazu auf, sich dringend mit der Datenschutz-Grundverordnung (DSGVO) auseinander zu setzen, die ab dem 25. Mai 2018 offiziell in Kraft tritt.

Weiterstadt, 7. März 2018 – KeyIdentity, ein globaler Anbieter von hoch skalierbaren, einfach einsetzbaren Identity- und Access-Management-Lösungen (IAM) auf Open-Source-Basis, hat eine neue Werbekampagne gelauncht. Unter dem provokanten Titel „Sommer im Knast“ ruft KeyIdentity die deutschen Unternehmen dazu auf, sich dringend mit der Datenschutz-Grundverordnung (DSGVO) auseinander zu setzen, die ab dem 25. Mai 2018 offiziell in Kraft tritt.