Die Sicherheitsexperten von Radware haben eine Vielzahl von Sicherheitsrisiken identifiziert, denen Ladestationen und Anwendungen für Elektrofahrzeuge oft ohne ausreichenden Schutz gegenüber stehen.

Erfolgreiche Cyberangriffe auf solche Anwendungen ermöglichen laut Radware vielfältige Aktionen von Betrug bis Sabotage.

Erfolgreiche Cyberangriffe auf solche Anwendungen ermöglichen laut Radware vielfältige Aktionen von Betrug bis Sabotage.

Mit einer erwarteten Marktkapitalisierung von 457 Milliarden Dollar im Jahr 2023 wird sich der Markt für Elektrofahrzeuge bis 2027 mit einem erwarteten Absatz von 16 Millionen Fahrzeugen pro Jahr fast verdoppeln. Um dem wachsenden Bedarf an Ladestationen gerecht zu werden und den Besitzern von E-Fahrzeugen ein nahtloses Erlebnis zu bieten, ist die Zahl der Anwendungen für E-Fahrzeug-Ladestationen exponentiell gestiegen. Es gibt Endbenutzer-Apps zum Auffinden von Ladestationen, Bezahl-Apps für das Aufladen von Akkus, Endpunkt-Apps, die den Fahrern helfen, ihren Stromverbrauch zu überwachen und zu verwalten, sowie Apps auf Unternehmensebene zur Verwaltung von Ladestationsflotten und Ladenetzen in Geschäfts- und Wohngebäuden.

Eine Matrix von Endgeräten und Anwendungen

Alle diese Anwendungen interagieren in der Regel untereinander und mit Diensten und Plattformen von Drittanbietern über APIs oder JavaScript-Plugins. Diese Anwendungen verarbeiten sowohl sensible, persönliche Fahrerdaten als auch Informationen über das Fahrzeug. Darüber hinaus sind sie mit einer ausgeklügelten Backend-Infrastruktur verbunden, die die effiziente Verteilung von Strom an die Endpunkt-Ladegeräte verwaltet.

Ladeanwendungen sind anfällig für viele Cybersicherheits-Risiken. Sie ziehen eine Reihe von böswilligen Akteuren an, darunter terroristische oder kriminelle Gruppen, die versuchen, die Ladestation und das Fahrzeug physisch zu beschädigen. Außerdem versuchen böswillige Hacker, durch den Diebstahl von Geld, Strom oder persönlichen Daten unrechtmäßige Gewinne zu erzielen. Das Problem ist, dass die Ladeinfrastruktur sehr anfällig für Datenschutzverletzungen, finanzielle Verluste und Sicherheitsrisiken ist. Und wie bei jedem jungen Markt fehlt es auch hier noch an Bewusstsein und Vorschriften, um sich angemessen zu schützen.

Anwendungen, die mit Endpunkt-Ladestationen verbunden sind, sind anfällig für verschiedene Arten von Cyberangriffen – unter anderem ATOs (Kontoübernahmen), MITM (Man-in-the-Middle), Angriffe auf die Lieferkette, API-Missbrauch, client- und serverseitige Anfragefälschungen, XSS (Cross-Site-Scripting).

„Eine der Sicherheits-Herausforderungen besteht darin, dass die Anwendungen, die auf den Endgeräten der Ladestationen laufen, nicht so oft aktualisiert werden, wie sie sollten“, sagt Uri Dorot, Senior Security Solutions Lead bei Radware. „Infolgedessen laufen viele veraltete Versionen von Linux und JavaScript mit neuen Schwachstellen, die nicht gepatcht wurden.“

Die Technologie kommt zuerst. Vorschriften hinken hinterher

Im Gegensatz zu Banken, Finanzdienstleistern und der Reise- und E-Commerce-Branche, in der die Regulierungsbehörden die Implementierung von Cybersicherheits-Lösungen wie z. B. einer WAF (Web Application Firewall) vorschreiben, durchläuft die Ladeindustrie noch ihre ersten regulatorischen Schritte. „Derzeit geben die Vorschriften und Standards für die Ladeindustrie – wie ISO 15118 und SAE J3061 – lediglich die Sicherheitsmaßnahmen vor, die Ladeunternehmen zum Schutz ihrer Systeme und Kundendaten vor Cyberangriffen berücksichtigen sollten“, so Dorot. „Mit anderen Worten, es gibt keine Anforderungen und keine Durchsetzung, um sicherzustellen, dass bestimmte Cybersicherheits-Tools verwendet werden.“

Häufige Cybersecurity-Risiken für Ladeanwendungen

Malware und Viren: Sowohl Malware als auch Viren können über infizierte Dienste von Drittanbietern innerhalb der Lieferkette von Ladestationen, ausgeklügelte Bot-Angriffe und Injektionen in eine Ladeanwendung eingeschleust werden. Sie können über ein kompromittiertes oder infiziertes Enduser-Gerät, einen Infotainment-Computer im Auto oder eine einzelne, unabhängige Ladestation im Freien Zugang erhalten. All dies kann zu unbefugtem Zugriff auf die Ladeinfrastruktur, Datendiebstahl oder Beschädigung der Anwendung führen.

Fehlende Verschlüsselung: Ohne die richtige Verschlüsselung der Daten, die zwischen der Ladeanwendung und der Ladestation übertragen werden, können die Benutzerdaten abgefangen und kompromittiert werden.

Ungenügende Authentifizierung: Schwache Authentifizierungs-Mechanismen können unbefugten Benutzern den Zugriff auf die Ladeanwendung und die Ladeinfrastruktur ermöglichen. Dies kann zu Missbrauch, Datendiebstahl oder Schäden an der Anwendung führen.

Datenschutz-Risiken: Ladeanwendungen sammeln und speichern sensible Nutzerdaten, wie Standortdaten und persönliche Daten, einschließlich Kreditkarten-Informationen. Werden diese Daten nicht ordnungsgemäß gesichert, kann dies zu Datenschutz-Verletzungen, Identitätsdiebstahl und Betrug führen

Risiken in der Lieferkette: Die Lieferkette für Ladeanwendungen ist komplex und umfasst mehrere Komponenten und Anbieter. Werden diese Komponenten und Anbieter nicht ordnungsgemäß überprüft und gesichert, kann dies zu Schwachstellen in den Anwendungen und der Infrastruktur führen.

Beispiele für Cyber-Attacken auf Ladeanwendungen

Ladeanwendungen sind anfälliger für manche Arten von Cyberangriffen als andere Anwendungstypen. Diese Angriffe werden durch den Missbrauch von API-Verbindungen, die Ausnutzung bekannter Schwachstellen im Zusammenhang mit der Anwendung oder über Plattformen von Drittanbietern gestartet. Bei einigen dieser Angriffe verwenden die Täter ausgeklügelte, menschenähnliche Bots, die neben anderen Fähigkeiten auch CAPTCHAs überwinden können.

Gehackte Ladestationen: Ladestationen für Elektrofahrzeuge können gehackt oder manipuliert werden, um Benutzerdaten zu stehlen oder Fahrzeuge zu beschädigen. Dies kann durch eine Änderung der Firmware oder durch den physischen Anschluss eines Geräts an die Ladestation geschehen. Sobald eine betrügerische Ladestation mit dem Netzwerk verbunden ist, kann sie für weitere Angriffe genutzt werden.

Betrug bei der Abrechnung: Ladeanwendungen umfassen in der Regel Abrechnungs- und Zahlungsvorgänge. Böswillige Akteure nutzen Schwachstellen im Abrechnungsprozess aus, um Betrug zu begehen, indem sie Bots starten, um gefälschte Ladesitzungen zu erstellen oder ahnungslosen Nutzern überhöhte Gebühren in Rechnung zu stellen.

Standort-Spoofing: Beim Location Spoofing wird die Ladeanwendung so getäuscht, dass der ahnungslose Benutzer fälschlicherweise glaubt, er befinde sich an einem anderen Ort. Dies kann genutzt werden, um standortabhängige Preise zu umgehen oder Zugang zu Ladestationen zu erhalten, die nur an bestimmten Orten zugänglich sind.

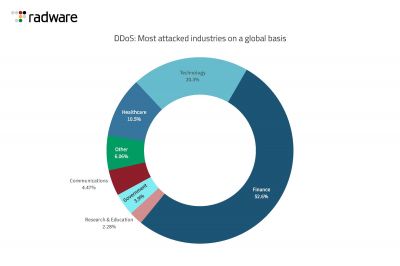

Denial-of-Service-Angriffe: Bei einem Denial-of-Service (DoS)-Angriff wird die Ladeanwendung aufgrund des Datenverkehrs im zugrunde liegenden Netzwerk überlastet. Dies führt dazu, dass die Anwendung nicht mehr verfügbar oder unbrauchbar ist. DoS-Angriffe können die Ladeinfrastruktur stören und/oder benutzt werden, um Geld vom Anbieter der Anwendung erpressen.

Injektionsangriffe: Bei einem Injektionsangriff werden bösartige Skripte in die Eingabefelder des Benutzers injiziert, um die Datenbank zu manipulieren und auf sensible Daten zuzugreifen. Ladeanwendungen, die Datenbanken zum Speichern von Benutzerdaten oder Sitzungsinformationen verwenden, sind anfällig für Injektionsangriffe.

Cross-Site-Scripting (XSS)-Angriffe: Bei XSS-Angriffen werden bösartige Skripte in Webseiten eingeschleust, die von anderen Benutzern angesehen werden. Ladeanwendungen, die benutzergenerierte Inhalte zulassen oder Eingabefelder haben, die nicht ordnungsgemäß validiert sind, sind anfällig für XSS-Angriffe.

Cross-Site Request Forgery (CSRF)-Angriffe: Bei CSRF-Angriffen werden Benutzer dazu verleitet, unwissentlich Aktionen im Namen eines Angreifers auszuführen. Das kann zum Beispiel das Absenden eines Formulars oder die Überweisung von Geldbeträgen sein. Ladeanwendungen, die sich auf Cookies oder Sitzungs-Tokens zur Authentifizierung von Benutzern verlassen, sind anfällig für CSRF-Angriffe.

Server-Side Request Forgery (SSRF)-Angriffe: Ein SSRF-Angriff erfolgt, wenn ein Angreifer den Server der Ladeanwendung austrickst, indem er eine böswillige Anfrage sendet, um auf eine Ressource auf einem anderen Server zuzugreifen, der nicht öffentlich zugänglich sein soll. Auf diese Weise kann der Angreifer die Authentifizierung umgehen und sich unbefugt Zugang zu sensiblen Informationen verschaffen oder die Ladestation kontrollieren.

Mehr Fahrzeuge bedeuten auch mehr Angriffe

Um die Ladeanwendungen und die Infrastruktur angemessen zu schützen, können die Entwickler von Ladeanwendungen verschiedene Gegenmaßnahmen ergreifen. Dazu gehören die Validierung und Bereinigung von Eingaben, die Durchsetzung der Whitelist genehmigter Ressourcen und die Begrenzung des Umfangs der Anfragen, die von der Anwendung gestellt werden können. Ladeunternehmen sollten auch die Implementierung einer Reihe von Cybersicherheits-Tools und -Maßnahmen in Betracht ziehen, um sich gegen verschiedene Arten von Cyberangriffen auf Anwendungen zu schützen. Zu diesen Tools gehören WAFs, Bot-Manager, API- und DDoS-Schutz-Tools, client-seitiger Schutz zur Überwachung der Anwendungslieferketten, Systeme zur Erkennung und Verhinderung von Eindringlingen, Verschlüsselung und Zugangskontrollen. Die Tools und Maßnahmen können je nach den spezifischen Bedürfnissen und Risiken des Unternehmens variieren. Ladeunternehmen müssen auch proaktive Maßnahmen ergreifen und regelmäßige Sicherheitstests und Schwachstellenbewertungen durchführen, um Schwachstellen zu erkennen und zu beheben, bevor sie von böswilligen, böswilligen Akteuren ausgenutzt werden.

Verantwortlicher für diese Pressemitteilung:

Radware GmbH

Herr Michael Gießelbach

Robert-Bosch-Str. 11a

63225 Langen

Deutschland

fon ..: +49 6103 70657-0

web ..: https://www.radware.com

email : radware@prolog-pr.com

Pressekontakt:

Prolog Communications GmbH

Herr Achim Heinze

Sendlinger Str. 24

80331 München

fon ..: +49 89 800 77-0

web ..: https://www.prolog-pr.com

email : achim.heinze@prolog-pr.com