Ein Kommentar von Carolyn Crandall, Chief Security Advocate bei Attivo Networks

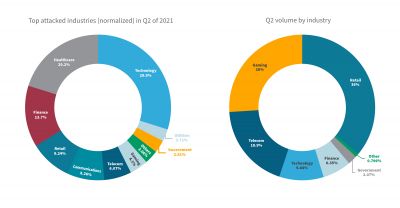

ALPHV BlackCat Ransomware ist äußerst raffiniert, da sie manuell über die Befehlszeile gesteuert wird, was es herkömmlichen Technologien schwer macht, diese Angriffen zu erkennen. BlackCat verwendet eine Vielzahl von Verschlüsselungsmodi, verschafft sich über laterale Bewegung administrative Rechte, um sich zwischen Computern zu verbreiten und andere Geräte zu verschlüsseln. Zudem löscht BlackCat Informationen, um eine Wiederherstellung zu verhindern. Diese Gruppe ist auch dafür bekannt, Daten zu stehlen, bevor sie Geräte verschlüsselt, und sie auf Data Leak Sites zu veröffentlichen, um den Druck auf ihre Opfer zu erhöhen.

ALPHV BlackCat Ransomware ist äußerst raffiniert, da sie manuell über die Befehlszeile gesteuert wird, was es herkömmlichen Technologien schwer macht, diese Angriffen zu erkennen. BlackCat verwendet eine Vielzahl von Verschlüsselungsmodi, verschafft sich über laterale Bewegung administrative Rechte, um sich zwischen Computern zu verbreiten und andere Geräte zu verschlüsseln. Zudem löscht BlackCat Informationen, um eine Wiederherstellung zu verhindern. Diese Gruppe ist auch dafür bekannt, Daten zu stehlen, bevor sie Geräte verschlüsselt, und sie auf Data Leak Sites zu veröffentlichen, um den Druck auf ihre Opfer zu erhöhen.

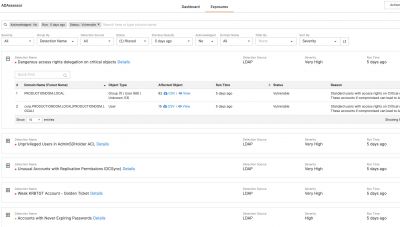

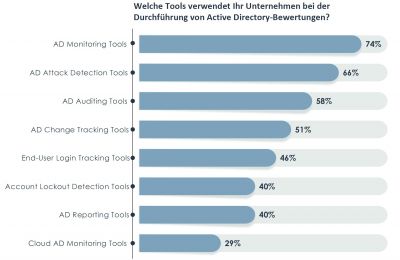

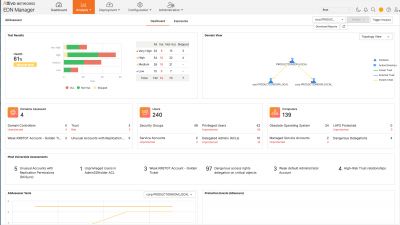

Die Kompromittierung von Active Directory ist zum Standard-Angriffsvektor für Ransomware-Angriffe geworden und wurde zweifellos auch von dieser Ransomware genutzt, um die erforderliche Kontrolle über die angegriffene Domain zu erlangen. Active Directory ist die von Unternehmen am häufigsten genutzte Identitätsplattform und gibt Angreifern bei einer Kompromittierung die vollständige Kontrolle und die Möglichkeit, ihre Privilegien zu eskalieren, Sicherheitstools zu deaktivieren, sich lateral im Unternehmen zu bewegen und wertvolle Daten zu stehlen. Der Schutz von Active Directory wird derzeit weder von EDR-Lösungen noch von solchen für das Identity Access Management abgedeckt. Diese konzentrieren sich darauf, den Zugriff zu ermöglichen, anstatt ihn zu verweigern. Um Active Directory wirklich zu schützen, müssen Unternehmen einen mehrgleisigen Ansatz verfolgen, der die Härtung, die Erkennung von Aufklärungs-Aktivitäten und die Verhinderung der Kompromittierung von Domänen umfasst. Neuere IDR-Tools (Identity Detection and Response) sind zu einem unverzichtbaren Bestandteil des Sicherheits-Stacks geworden, um den Diebstahl und Missbrauch von Anmeldeinformationen sichtbar zu machen und zu erkennen.

Ein Angriff auf Active Directory funktioniert, indem Angreifer privilegierte Konten entdecken und dann Anmeldeinformationen wie Passwörter, Hashes und Kerberos-Tickets stehlen oder Brute-Force-Angriffe wie Passwort-Spray durchführen. Sobald ein Angreifer Accounts mit höheren Privilegien kompromittiert oder eine Schwachstelle in Active Directory gefunden hat, verwendet er Techniken wie Golden- oder Silver-Tickets und Domänenreplikation, um das AD zu übernehmen. Sobald dies geschehen ist, können Angreifer die damit verwalteten Systeme leicht kompromittieren, Hintertüren installieren, Sicherheitsrichtlinien ändern und die Ransomware schnell einsetzen.

Ausblick

Angreifer werden immer wieder neue Codes entwickeln, die darauf abzielen, die Abwehrsysteme von Endgeräten zu umgehen. RustyBuer und menschengesteuerte Ransomware sind Möglichkeiten, ein System zu kompromittieren und Hintertüren zu installieren, um ihren Angriff voranzutreiben. Der beste Schutz, abgesehen davon, dass man nicht auf unbekannte Links klickt und keine Makros aktiviert, ist die Installation von Sicherheitssoftware, die die laterale Bewegung eines Angreifers innerhalb des Netzwerks erkennen kann. Angreifer nutzen die Informationssuche, um ihre Ziele ausfindig zu machen und Anmeldedaten zu stehlen, um so ihre Berechtigungen zu erhöhen.

Wir wissen, dass Ransomware-Angreifer versuchen, Active Directory auszunutzen, um die Kontrolle zu erlangen, die sie benötigen, um Systeme zu verschlüsseln, Sicherheitseinstellungen zu ändern, Backups zu löschen und ihre Spuren zu verwischen. Die beste Verteidigung gegen diese und jede andere Form von Ransomware oder bösartiger Malware besteht darin, laterale Bewegungen zwischen Systemen zu verhindern und Active Directory zu schützen. Herkömmliche Sicherheitskontrollen bieten dieses Maß an Schutz nicht. Unternehmen müssen auf IDR-Lösungen zurückgreifen, um Anmeldedaten und Active Directory-Objekte zu schützen. Außerdem können sie ihre Angriffsfläche mit Tools zur Erkennung von Sicherheitsrisiken reduzieren, die ein Angreifer ausnutzen würde.

Active Directory-Kontrollen zur Erkennung von Live-Angriffen sind ein Muss, um Angreifer zu erkennen, die versuchen, massenhafte Kontoänderungen, Passwort-Spray-Angriffe, gefährliche Delegierung oder Domänenreplikationsaktivitäten durchzuführen. Wenn Kontrollen für die Identitätssicherheit vorhanden sind, kommt der Angreifer nicht weit, unabhängig von dem Code oder der Technik, die er zu benutzen versucht.

Verantwortlicher für diese Pressemitteilung:

Herr Attivo Networks

Fremont Boulevard 46601

94538 Fremont

USA

fon ..: +49 89 800 77-0

web ..: https://attivonetworks.com

email : attivo@prolog-pr.com

Attivo Networks ist ein führender Anbieter für Security-Lösungen, die auf Deception-Technologie basieren. Die Lösungen erkennen Angriffe, die auf lateralen Bewegungen basieren. Um unautorisierte Aktivitäten zu verhindern und aufzudecken, die von Insidern und externen Bedrohungen ausgehen, bieten sie eine aktive Verteidigung. Die langjährig kundenerprobte Attivo ThreatDefend-Plattform ist eine skalierbare Lösung, die Angreifer abfängt und zur Reduzierung der Angriffsfläche innerhalb von Anwendernetzwerken, in Rechenzentren, Clouds, an Remote-Arbeitsplätzen und speziellen Angriffsvektoren beiträgt. Mit innovativer Technologie zur Unterbindung und Fehlleitung lateraler Angriffsaktivitäten arbeitet die Lösung am Endpunkt, im Active Directory und im gesamten Netzwerk. Forensik, automatisierte Angriffsanalysen und eine native Integration von Drittanbieter-Lösungen optimieren die Reaktion auf Vorfälle.

Attivo Networks hat bisher über 130 Auszeichnungen für seine technologische Innovation und Führungsrolle erhalten.

Pressekontakt:

Prolog Communications GmbH

Herr Achim Heinze

Sendlinger Str. 24

80331 München

fon ..: +49 89 800 77-0

web ..: https://www.prolog-pr.com

email : achim.heinze@prolog-pr.com