Die neue Studie von Reply „Cybersecurity Automation“ beleuchtet die wesentlichen Markttrends bei der Automatisierung von Sicherheitssystemen, basierend auf einer Analyse von Branchenstudien.

Cybersecurity besitzt bei der Implementierung neuer Technologien hohe Priorität, da sie inzwischen eine bedeutende Rolle in unserem Privat- und Berufsleben spielt. Smart Homes, Connected Cars, Lieferroboter: Diese Entwicklung ist unaufhaltbar. Daher gilt es, automatisierte und auf Künstlicher Intelligenz (KI) basierende Lösungen zu entwickeln, um die steigende Anzahl von Sicherheitsbedrohungen abzuwehren. Die Risiken dieser Angriffe sind verschiedenen Faktoren zuzuordnen, wie beispielsweise die zunehmend komplexeren und weitverbreiteten digitalen Netzwerke, sowie eine erhöhte Besorgnis um den Schutz personenbezogener Daten. Diese Themen identifiziert die neuen Studie „Cybersecurity Automation„, die von Reply mithilfe der eigenentwickelten SONAR-Plattform und der Unterstützung von PAC (Teknowlogy Group) bei der Messung von Märkten und den Prognosen für ihr Wachstum, durchgeführt wurde.

Diese Studie beleuchtet die wesentlichen Markttrends bei der Automatisierung von Sicherheitssystemen, basierend auf einer Analyse von Branchenstudien in Kombination mit Aussagen von Reply Kunden. Die Daten werden in zwei verschiedene Länder-Cluster segmentiert: „Europe-5“ (Deutschland, Italien, Frankreich, die Niederlande, Belgien) und die „Big-5“ (USA, Vereinigtes Königreich, Brasilien, China, Indien). So geht die Studie der Frage nach, welche Bedeutung der Implementierung neuer KI-Lösungen im sich ständig weiterentwickelnden Markt für Cybersicherheit zukommt.

Cyberangriffe wie Hacking, Phishing, Ransomware und Malware nehmen weiter zu und werden immer ausgefeilter. Dies führt für Unternehmen zu Schäden in Höhe von Billionen Euro, bezogen auf direkte Gewinneinbußen wie auf Reputationsschäden. Technnologien der Hyperautomatisierung zeigen, das der Einsatz Künstlicher Intelligenz und des Machine Learning Lösungsansätze bereithalten.

Darüber hinaus kommt es darauf an, in der Cybersecurity einen End-to-End-Ansatz zu verfolgen und geeignete Technologien zum Schutz in allen Bereichen einzusetzen: von Software zu Infrastruktur, von Geräten zu Cloud-Computing.

Von den 300 Milliarden, die in den nächsten fünf Jahren in den weltweiten Cybersicherheitsmarkt investiert werden, fließt ein Großteil in die Automatisierung von Sicherheitsmaßnahmen, um die Detektion von und Reaktion auf Bedrohung in vier Segmenten zu beschleunigen: Anwendungssicherheit, Endpunktsicherheit, Datensicherheit und -schutz, Sicherheit des Internets der Dinge.

Anwendungssicherheit. Nachdem sich das Konzept „Security by Design“ (ein adaptiver Ansatz zur Sicherheit des Technologiedesigns) weitgehend durchgesetzt hat, konzentrieren sich Entwickler jetzt auf eine als DevSecOps bezeichnete, noch engere Kooperation mit Operations- und Sicherheitsteams. Dieses neue Model hebt die Bedeutung der Integration von Sicherheitsmaßnahmen im gesamten Lebenszyklus der Anwendungsentwicklung hervor. Die Testautomatisierung bei jedem Entwicklungsschritt trägt entscheidend zur Reduktion von Schwachstellen einer Anwendung bei. Viele Test- und Analyse-Tools integrieren auch KI, um ihre Genauigkeit oder Fähigkeiten zu erhöhen. Bei den Investitionen in die Automatisierung der Anwendungssicherheit im Europe-5-Markt wird ein enormes Wachstum erwartet, bis zum Siebenfachen des derzeitigen Wertes auf 669 Millionen Euro in 2026. Ein vergleichbares Wachstum wird für den Big-5-Markt vorhergesagt, mit Investitionen, die auf 3,5 Milliarden Euro ansteigen.

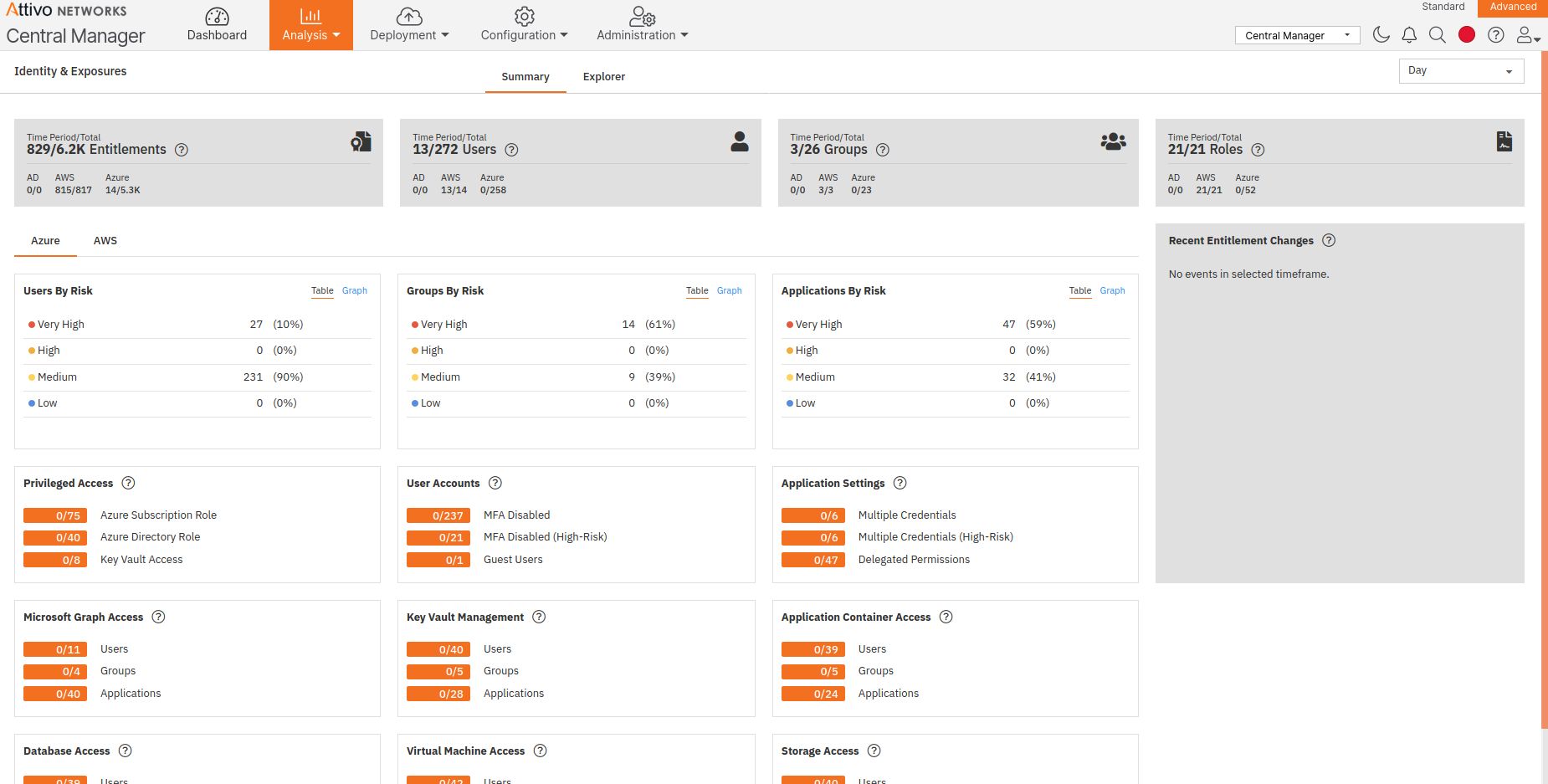

Endpunktsicherheit. Endpunkte wie Desktops, Laptops, Smartphones und Server sind kritische Elemente und daher mögliche Einfallstore für Cyberangriffe, wenn sie nicht entsprechend geschützt werden. In den letzten Jahren hat die durchschnittliche Anzahl von Endpunkten in einem Unternehmen beträchtlich zugenommen. Deshalb ist es unerlässlich, umfassende Tools zum Schutz zu identifizieren und einzusetzen. Endpoint Detection and Response (EDR) und Extended Detection and Response (XDR) sind Tools, die zu einer Verbesserung der Reaktionszeit auf künftige Sicherheitsbedrohungen entwickelt wurden. Sie setzen auf Software, um repetitive und monotone Aufgaben effizienter zu bewältigen. Investitionen in diese Tools, so die Erwartung, werden sowohl in den Europe-5 und Big-5-Märkten im Laufe weniger Jahre auf bis zu 757 Millionen Euro, bzw. 3,65 Millarden Euro steigen. Daneben existiert eine Vielzahl anderer Tools und Systeme für das Incident Management, die auf Unternehmensebene integriert werden können. So kann KI bei Security Orchestration Automation and Response (SOAR) Lösungen in wichtigen Bereichen eingebunden werden, wie beispielsweise beim Bedrohungsmanagement oder bei der Incident Response.

Datensicherheit und -schutz. Bedrohungen der Datensicherheit und Datenschutzverletzungen, können einem Unternehmen beträchtlichen Schaden zufügen und rechtliche Sanktionen sowie Reputationsschäden nach sich ziehen. Ausreichender Schutz der Daten bei Übertragung und Speicherung ist eine immer wichtigere Herausforderung. Datenmanipulation, Cyberangriffe, nicht vertrauenswürdige Mitarbeiter oder auch mangelnde Erfahrung der Technologieanwender führen zu einer mannigfaltigen Bedrohungssituation. Künstliche Intelligenz kann eigesetzt werden um datensicherheitsrelevante Vorgänge, von Entdeckung über Klassifizierung bis zur Wiederherstellung zu automatisieren. Die Automatisierung der Sicherheit trägt dazu bei, die Kosten von Datenpannen zu reduzieren, indem sie eine wichtige Rolle bei verschiedenen Phasen eines Cyber-Angriffs spielt. Dazu zählen Data Loss Prevention Tools (DLP), Verschlüsselung und Tokenisierung. Beim Streben nach besser geschützten Sicherheitssystemen und besserem Datenschutz ist davon auszugehen, dass im Europe-5-Cluster bis 2026 915 Millionen Euro in die Automatisierung der Datensicherheit investiert werden. Der Big-5-Market wird seinen Wert vervierfachen und in der gleichen Zeit 4,4 Milliarden Euro erreichen.

Sicherheit des Internets der Dinge. Das Internet der Dinge (IoT) macht jedes Gerät im Netzwerk zu einer potenziellen Sicherheitsschwachstelle. Bereits eine einzige Schwachstelle kann ausreichen, um eine ganze Infrastruktur zu kompromittieren. Bis 2026 wird es Schätzungen zufolge 80 Milliarden IoT-Geräte auf der Welt geben. Die beeindruckende Bandbreite an Fähigkeiten, die IoT-Geräte in unterschiedlichen Branchen durch das Ermöglichen von Smart Factories, intelligenter Logistik oder Smart Speaker bieten, verhindert die Entwicklung einer standardisierten Lösung für die IoT-Cybersicherheit. Da IoT-Netzwerke nun in Bereiche von Gesundheitsfürsorge bis Automobile vordringen, vervielfältigen sich auch die Risiken. Daher zählt die IoT-Sicherheit zu einer der schwierigsten Herausforderungen: Die Grenze zwischen IT und OT (Operational Technology) muss überwunden werden, damit das Internet der Dinge sein gesamtes geschäftliches Potenzial freisetzen kann. Von daher wird geschätzt, dass der Markt für die Automatisierung der Sicherheit des Internets der Dinge bis 2026 im Europe-5-Cluster die 1-Milliarden-Euro-Marke überschreiten wird. Im Big-5-Markt erreichen Investitionen beeindruckende 4,6 Milliarden Euro.

Filippo Rizzante, Reply CTO, erläutert: „Das signifikante Wachstum, das wir im Cybersicherheitssektor beobachten, wird nicht von Trends angetrieben, sondern entsteht aus reiner Notwendigkeit. Jeden Tag treffen Cyberangriffe öffentliche und private Dienste, Regierungs- und Gesundheitssysteme. Dies führt zu enormen Schäden und Kosten. Daher ist es dringender als je zuvor, die eigenen Sicherheitsstrategien zu überdenken und durch Automatisierung auf ein neues, zeitgemäßes Niveau zu bringen. Dabei ist zu bemerken, dass Künstliche Intelligenz zwar einerseits die Bedrohung durch Hackerangriffe erhöht hat, andererseits kann KI jedoch den Schutz vor Cyberangriffen verringern und Gegenmaßnahmen initiieren, um Risiken zu mimieren.“

Weitere Infomationen zum Report „Cybersecurity Automation„. Diese neue Studie ist Teil der Reply Market Research-Serie, die bereits „From Cloud to Edge“ und „Hybrid Work“ umfasst.

Verantwortlicher für diese Pressemitteilung:

Reply

Frau Sandra Dennhardt

Uhlandstraße 2

60314 Frankfurt

Deutschland

fon ..: 069 269 56 86 950

web ..: http://www.reply.com/de/

email : s.dennhardt@reply.com

Reply [MTA, STAR: REY, ISIN: IT0005282865] ist spezialisiert auf die Entwicklung und Implementierung von Lösungen basierend auf neuen Kommunikationskanälen und digitalen Medien. Bestehend aus einem Netzwerk hoch spezialisierter Unternehmen unterstützt Reply die führenden europäischen Industriekonzerne in den Bereichen Telekommunikation und Medien, Industrie und Dienstleistungen, Banken und Versicherungen sowie öffentliche Verwaltung bei der Definition und Entwicklung von Geschäftsmodellen, die durch die neuen Paradigmen von KI, Big Data, Cloud Computing, digitalen Medien und Internet der Dinge ermöglicht werden. Die Dienstleistungen von Reply umfassen: Beratung, Systemintegration und Digital Services. www.reply.com

Pressekontakt:

Reply

Frau Sandra Dennhardt

Uhlandstraße 2

60314 Frankfurt

fon ..: 069 269 56 86 950

web ..: http://www.reply.com/de/

email : s.dennhardt@reply.com

Laut Pressemitteilung des Hessischen Beauftragten für Datenschutz und Informationsfreiheit (HBDI) vom 17.06.2022 dürfen hessische Hochschulen den Videokonferenzdienst Zoom für Lehrveranstaltungen nutzen, sofern dies nach dem „Hessischen Modell“ geschieht. Dieses sieht unter anderem vor, dass der Betrieb nicht über Meeting-Server von Zoom in den USA erfolgt, sondern nur über einen unabhängigen Auftragsverarbeiter, der eigene Meeting-Server betreibt und keine Video-/Audiodaten an Zoom überträgt. Dies stellt sicher, dass US-Behörden nicht auf die Inhaltsdaten der Videokonferenzen zugreifen können. Der deutsche Videokonferenz-Dienstleister Connect4Video (C4V) ist langjähriger Partner von Zoom und betreibt bereits seit 2014 eigene Meeting-Server für seine Kunden in D-A-CH. C4V ist daher in der Lage, auch Hochschulen nach den Vorgaben des Hessischen Modells zu betreuen.

Laut Pressemitteilung des Hessischen Beauftragten für Datenschutz und Informationsfreiheit (HBDI) vom 17.06.2022 dürfen hessische Hochschulen den Videokonferenzdienst Zoom für Lehrveranstaltungen nutzen, sofern dies nach dem „Hessischen Modell“ geschieht. Dieses sieht unter anderem vor, dass der Betrieb nicht über Meeting-Server von Zoom in den USA erfolgt, sondern nur über einen unabhängigen Auftragsverarbeiter, der eigene Meeting-Server betreibt und keine Video-/Audiodaten an Zoom überträgt. Dies stellt sicher, dass US-Behörden nicht auf die Inhaltsdaten der Videokonferenzen zugreifen können. Der deutsche Videokonferenz-Dienstleister Connect4Video (C4V) ist langjähriger Partner von Zoom und betreibt bereits seit 2014 eigene Meeting-Server für seine Kunden in D-A-CH. C4V ist daher in der Lage, auch Hochschulen nach den Vorgaben des Hessischen Modells zu betreuen.