Interview mit Manfred Richter von M1 Management Consulting gmbh

Die Digitalisierung in Unternehmen gewinnt immer mehr an Bedeutung. Im Jahr 2019 haben Unternehmen zwischen 30 und 50 Prozent ihres IT-Budgets in Digitalisierungsprojekte investiert. Auch die Corona-Krise kann diesen Trend nicht stoppen. Geplante Digitalisierungsprojekte sollen weder aufgeschoben oder gar gestrichen werden.

Manfred Richter, Geschäftsführer der M1 Management Consulting GmbH, Unterhaching, gibt im Interview einen aktuellen Überblick über die Herausforderungen und Folgen der Digitalisierung. Sein Unternehmen berät und unterstützt Unternehmen bei der Umsetzung von IT-Projekten unter anderem auch bei der Auswahl und Bereitstellung geeigneter IT-Experten und Interim Manager.

Unternehmen stellen zunehmend auf digitale Geschäftsprozesse um. An welchen Stellen entstehen dadurch typischer Weise neue Herausforderungen?

Manfred Richter: Es ist vollkommen richtig: viele Unternehmen haben für sich die Notwendigkeit erkannt, mehr und mehr Abläufe im Unternehmen zu digitalisieren. Die Herausforderungen, die sich dabei ergeben, sind so vielfältig wie die Unternehmen mit ihren branchenspezifischen Anforderungen. Wichtige Themen sind zum Beispiel die Steuerung von Fertigungs- und Montageprozessen, die Optimierung des Supply Chain Managements, das Verlagern von Prozessen in die Cloud, Integration verschiedenster Datenquellen, Früherkennung und Vermeidung von IT-Ausfällen, Beschleunigung der Datenverarbeitungsprozesse und bedarfsgerechte Verfügbarkeit von Informationen. Die Liste ist bei weitem nicht vollständig, aber sie zeigt schon: In nahezu allen Unternehmensbereichen lassen sich Vorteile aus der Digitalisierung ziehen.

Die Digitalisierung baut wesentlich auf intelligenten Algorithmen und großen Mengen an Daten auf. Dadurch wird auch klar: IT-Sicherheit und Datenschutz gewinnen mehr und mehr an Bedeutung. Bei Datenverlust oder einem Cyber-Angriff wird die Schadenshöhe sehr schnell sehr groß und kann die Existenz von Unternehmen gefährden. Daher ist es besonders wichtig, dass diese Gefahr im Fokus bleibt und entsprechende Vorsorge-Maßnahmen getroffen werden.

Apropos IT-Security: Covid-10 hat ja auch den Weg fürs Home-Office frei gemacht. Wie schätzen Sie das Thema ein? Ist die Kommunikation zum Office generell gut abgesichert oder besteht hier Handlungsbedarf?

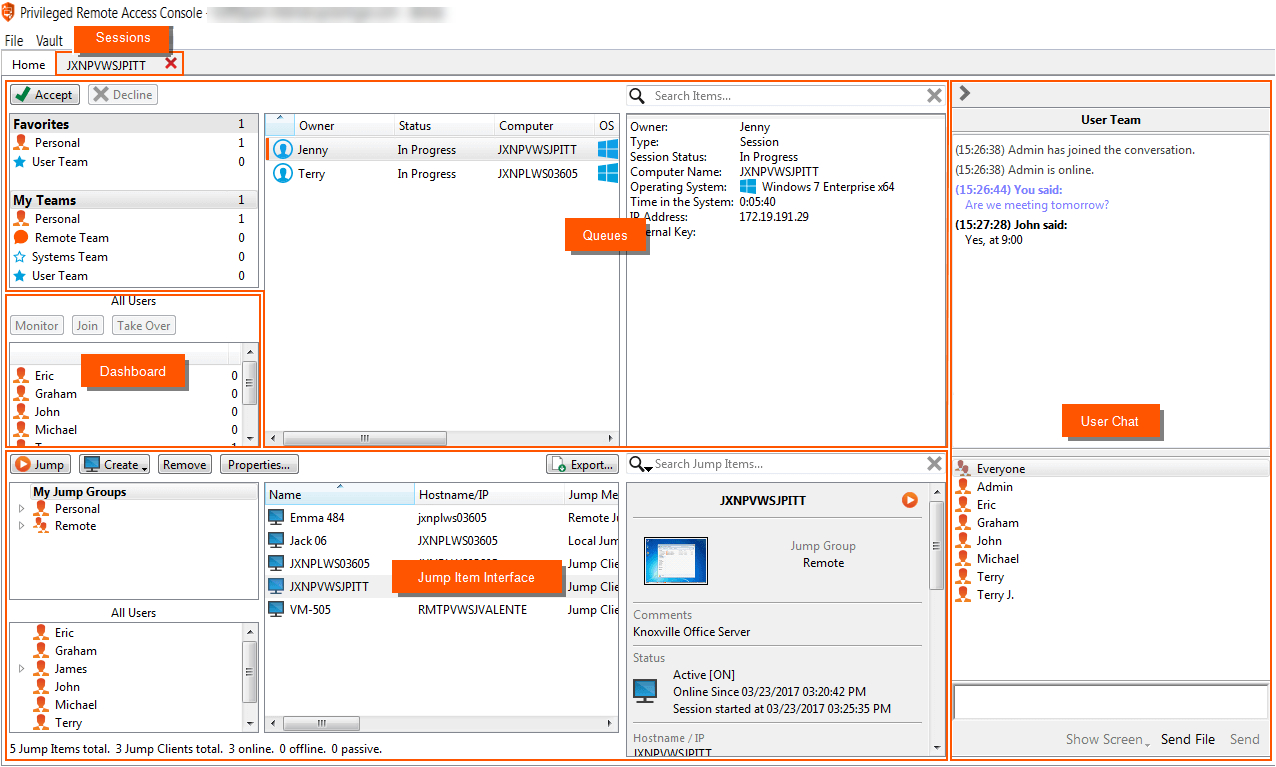

Manfred Richter: Durch die Ausgangsbeschränkungen im Frühjahr 2020 musste in wenigen Wochen so viel Digitalisierung passieren, wie wir sie sonst eher in mehreren Jahren erwarten würden. Dabei wurde oft mehr improvisiert als das Strategien umgesetzt wurden. Aufgrund der Notsituation haben sich viele Unternehmen mit Bordmitteln und Standardeinstellungen beholfen und vertrauen jetzt noch auf diese nicht ausreichenden Lösungen.

Viele Unternehmen bieten deshalb gerade durch die Mitarbeiter im Home-Office sehr viele Schwachstellen für Angriffe. Die Mitarbeiter wählen sich von außen zum Arbeiten in das Firmennetzwerk ein – sehr häufig geschieht das aus einem schlecht oder gar nicht abgesicherten WLAN, beispielsweise von unterwegs oder aus Cafes heraus. Auf dem eigenen Rechner werden natürlich auch private E-Mails gelesen, wodurch das Risiko, Opfer von gefälschten E-Mails zu werden, deutlich steigt. Sehr schnell gelangen so schädliche Programme auch ins Firmennetzwerk.

Meiner Wahrnehmung nach haben noch zu wenige Unternehmen nach den anfänglichen Ad-hoc-Maßnahmen in die IT-Sicherheit investiert. Es gibt deshalb noch etlichen Nachholbedarf, wie spektakuläre Cyberangriffe in der jüngsten Vergangenheit zeigen.

Die Pandemie-Situation zieht auch weitere Change- und Transformationsprojekte nach sich. Wo zeigt sich hier der Bedarf?

Manfred Richter: Durch die zunehmende Digitalisierung wird unsere Arbeitswelt innerhalb weniger Jahrzehnte nachhaltig verändert. Kreative Unternehmer nutzen die Veränderungen als Hebel um besser, schneller und günstiger zu produzieren. Sie überdenken überholte Geschäftsmodelle, definieren die Grenzen von Industrien neu und schaffen neue Schnittstellen zum Kunden. Etablierte Unternehmen fallen solch tiefgreifenden Veränderungen gerne zum Opfer, weil sie unerwartet schnell von innovativen Wettbewerbern überrundet werden und ihre eigenen Prozesse nicht schnell genug nachziehen können.

Digitalisierung wirkt sich also nicht nur auf die IT aus, sondern hat auch Folgen für Organisationsstrukturen, Arbeitsmodelle, Infrastruktur und vieles mehr. Gerade der Mittelstand kann hier seine Flexibilität nutzen, die richtigen Entscheidungen treffen und sich speziell auch für die Zeit nach der Krise optimal aufstellen.

In welchen Fällen lohnt es sich, Projekte zu initiieren, um die laufenden Kosten zu senken?

Manfred Richter: Langfristig gesehen, wird die Digitalisierung eine Frage des Überlebens von Unternehmen sein. Daher ist es für jedes Unternehmen unerlässlich, sich mit dem Thema zu beschäftigen, je früher desto besser. Die Erfahrungen zeigen, dass sich durchschnittlich Einsparungen in der Produktion bis zu 25 Prozent erzielen lassen. In der Beschaffung können Einsparungen bis zu 20 Prozent, im Vertrieb bis zu 15 Prozent, in der Administration bis zu 12 Prozent und in der Supply Chain bis zu 20 Prozent betragen.

Hinzu kommen Einsparungen, die sich durch neue Arbeitsmodelle ergeben, die durch die Corona-Krise einen unerwarteten Schub erfahren haben. Wie hoch diese sein werden, lässt sich momentan noch nicht abschätzen. Je nachdem, wie der neue Alltag in den Unternehmen, nach der Krise aussehen wird, können diese durchaus eine signifikante Größe erreichen.

Was tun, wenn die internen IT-Ressourcen ausgeschöpft sind oder das erforderliche Know-how nicht im Haus ist?

Manfred Richter: Wie wir gesehen haben, sind die Anforderungen an Digitalisierungsprojekte und Digitalisierungsstrategien sehr hoch und können, im gesamten Unternehmenskontext betrachtet, sehr komplex sein. Die Bedeutung des digitalen Wandels hat durch die Krise sehr kurzfristig deutlich zugenommen. Somit sind viele Unternehmen sowohl auf der Managementebene als auch der Projektebene im Sinne von speziellem Know-how und personeller Kapazität nicht darauf vorbereitet. Es macht deshalb Sinn, erfahrene Consultants mit einzubeziehen, um die richtigen Schritte zu unternehmen.

Zudem können die Unternehmen ihre Teams durch versierte externe Spezialisten erweitern. Dies ist beispielsweise dann interessant, wenn es um neue Technologien und die Abbildung von Prozessen geht. So kann man von den Erfahrungen profitieren, die für solche Projekte erforderlich sind, ohne sich dauerhaft mit Fixkosten zu belasten.

Sie hatten es schon angesprochen: Das tiefe Know-how fehlt manchmal auch auf der Management-Ebene. Welche Option gibt es in diesen Fällen?

Manfred Richter: Ich sehe hier speziell den Einsatz von Interim Managern in den Unternehmen als interessante Option, weil diese den Wandel zum einen vorbereiten und zum anderen auch nachhaltig begleiten. Interim Manager bringen eine umfassende Expertise in solchen Projekten mit und sind gleichzeitig nicht durch bestehende Abläufe in der Organisation „vorbelastet“.

Wir machen nicht erst seit Beginn der Pandemie diesbezüglich sehr gute Erfahrungen bei unseren Kunden. Sei es, dass neue Technologien zum Einsatz kommen oder dass die bestehende Personaldecke nicht ausreicht: Projektspezifische Experten helfen, die Projekte erfolgreich umzusetzen.

Herr Richter, vielen Dank für diese spannenden Einblicke in ihre Arbeit im Bereich der Digitalisierungsprojekte.

Die M1 management consulting gmbh begleitet Unternehmen bei der Umstellung oder Einführung von IT-Lösungen oder Applikationen über den ganzen Prozess oder auch nur gezielt in den Phasen, bei denen Experten-Know-How benötigt wird.

Die besondere Stärke von M1 management consulting liegt darin, den kompletten Prozess von der Anforderungsanalyse und Planung über die Implementierung bis zum GoLive zu übernehmen und zu unterstützen.

Kontakt

M1 management consulting gmbh

Manfred Richter

Oskar-von-Miller-Str. 6a

82008 Unterhaching

+49 (0)89 791 993 42

info@m1-consulting.com

http://www.m1-consulting.com

Die Bildrechte liegen bei dem Verfasser der Mitteilung.