Digital Shadows präsentiert modulares Monitoring-Tool speziell für Managed Security Service Provider (MSSP) und Value Added Reseller (VAR)

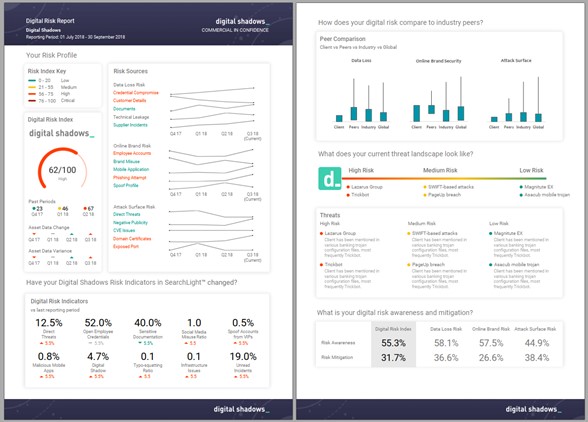

Frankfurt, 9. September 2021 – Digital Shadows baut sein Partner-Programm in der DACH-Region aus und holt zwei neue Channel- und Vertriebs-Experten ins Team. Der Anbieter für Digital Risk Protection und Cyber Threat Intelligence (CTI) ist nach Forrester Marktführer in den Kategorien bestes Angebot, Strategie und Marktpräsenz. Mit der Lösung SearchLight gewinnen Partner einen USP gegenüber Wettbewerbern und liefern Kunden einen echten Mehrwert bei der Erkennung digitaler Bedrohungen. Das Monitoring-Tool bietet umfassende Abdeckung im Open, Deep und Dark Web, Lowest-Total-Cost-of-Ownership sowie automatisierte und praxisnahe Threat-Alerts.

Die MSSP-Edition von SearchLight wurde speziell für Managed Security Service Provider und IT-Dienstleister entwickelt. Dank des modularen Systems können MSSPs entweder die komplette SearchLight-Plattform anbieten oder einzelne Features auswählen und an die Anforderungen ihrer Kunden anpassen. Über eine zentrale Ansicht lassen sich mehrere Kunden gleichzeitig managen. Kostenlose zertifizierte API-Integrationen ermöglichen es zudem, Threat-Intelligence-Daten kundenspezifisch zu integrieren.

Auch Value Added Resellers (VAR) von Digital Shadows profitieren vom modularen System von SearchLight. Sie können frei zwischen dem Vertrieb der kompletten Plattform oder der MSSP-Edition wählen. Dabei steht ihnen der umfassende technische wie vertriebliche Support von Digital Shadows zur Seite, einschließlich persönlicher Trainings. Das flächendeckende Ecosystem an Technologiepartnern wie Mimecast, Palo Alto Networks, HCL und ServiceNow rundet das Partnerprogramm ab.

Robert Blank für die strategische Ausrichtung

Als Regional Sales Manager DACH verantwortet Robert Blank den Ausbau der Kundenlandschaft sowie der Vertriebsstrategie im Channel in Deutschland, Österreich und in der Schweiz. Mit über 30 Jahren Erfahrung im IT-Vertrieb, in der Cloud und in der IT-Sicherheit/Cyber Security kennt er die Anforderungen auf Partner- sowie auf Kundenseite und treibt die Markpräsenz wie das Wachstum des Unternehmens aktiv voran. Zudem wird das DACH-Team verstärkt und garantiert ab September 2021 mit zwei deutschsprachigen Customer Success Managern eine direkte und persönliche Kundenunterstützung in der Region.

„Unser Ziel ist es, Partnern und ihren Kunden einen Informationsvorsprung zu verschaffen und die Effektivität von Threat Intelligence und Digital Risk Management zu steigern“, erklärt Blank. „Im Gegensatz zu den üblichen, überfrachteten Threat-Feeds konzentriert sich SearchLight auf tatsächlich relevante Bedrohungen. Unnötige Informationen werden automatisch herausgefiltert. So erhalten Kunden nur die Alerts, die für sie auch relevant sind. Das bedeutet weniger False-Alerts, schnellere Triage und deutlich mehr Zeit für kritische Aufgaben.“

Robert Blank bringt eine große Erfahrung und bestehende Kontakte aus Unternehmen wie FireEye, Algosec, Cisco Systems, ATT, Juniper, Level3/CenturyLink, Cancom SE, F24 AG und Simplifier AG mit. Als DACH Lead für Sales/Marketing bei AlgoSec, einem israelischen Security-Unternehmen für herstellerübergreifendes Security Policy Management, konnte er erfolgreich den Kunden- und Partnerbereich in der DACH Region aufbauen und weiter entwickeln.

Severin Kopinski für den Channel Aufbau

Severin Kopinski ist als Channel Account Manager DACH für den Auf- und Ausbau der Partnerlandschaft in der DACH-Region zuständig. Dabei blickt er auf langjährige Erfahrung sowohl im IT-Vertrieb als auch im Channel-Markt zurück. Bei Digital Shadows ist er Ansprechpartner Nummer eins für alle Mitglieder des Partner-Ecosystems – von Managed-Service-Providers über Value Added Resellers bis hin zu Technologie- und Integrationspartnern. Sie unterstützt er bei der Entwicklung von Managed Security Services und neuen Vertriebsstrategien.

„Das Partnerprogramm von Digital Shadows ist auf eine enge Zusammenarbeit mit unserer Partner-Community ausgelegt“, so Kopinski. „Unsere Partner haben umfassenden Zugang zu unseren internen Teams für Vertrieb, Sales Engineering, Marketing, Channel und Customer Success. Damit sind sie in der Lage, ihren Kunden die aktuell beste Lösung für Digital Risk Management einfach, schnell und kosteneffizient bereitzustellen.“

Zuletzt war Kopinski als Channel Account Manager beim IT-Sicherheitsunternehmen Securepoint tätig. Dort baute er erfolgreich neue und langanhaltende Partnerbeziehungen auf und realisierte ein schnelles Wachstum des Programms über eine breite Produktpalette. Als Ansprechpartner für IT-Security und IT-Security-Awareness arbeitete er mit diversen Systemhäusern zusammen und trat als Speaker auf Inhouse-Veranstaltungen und Messen auf. In seiner Zeit als Vertriebsmitarbeiter im IT-Systemhaus pcm GmbH sammelte erste Erfahrungen im Bereich IT-Infrastruktur und betreute Klein- und Mittelstandskunden.

Digital Shadows spürt ungewollt öffentlich gewordene Daten im Open, Deep und Dark Web auf und hilft so Organisationen, die hieraus resultierenden digitalen Risiken externer Bedrohungen auf ein Minimum zu reduzieren. Mithilfe von SearchLight™ können Unternehmen Datenschutzvorgaben einhalten, den Verlust von geistigem Eigentum verhindern und Reputationsschäden vermeiden. Die Lösung hilft, digitale Risiken zu minimieren, die Angriffsfläche zu reduzieren und Marken- und Unternehmensnamen zu schützen. Weitere Informationen finden Sie im Internet unter www.digitalshadows.com/de

Firmenkontakt

Digital Shadows

Sabine Listl

c/o Lucy Turpin Communications GmbH, Prinzregentenstr. 89

81675 München

089 417761 0

digitalshadows@lucyturpin.com

https://www.digitalshadows.com/de

Pressekontakt

Lucy Turpin Communications GmbH

Sabine Listl

Prinzregentenstrasse 89

81675 München

089 41776116

digitalshadows@lucyturpin.com

http://www.lucyturpin.com

Die Bildrechte liegen bei dem Verfasser der Mitteilung.