Mehr Sicherheit im Netzwerk

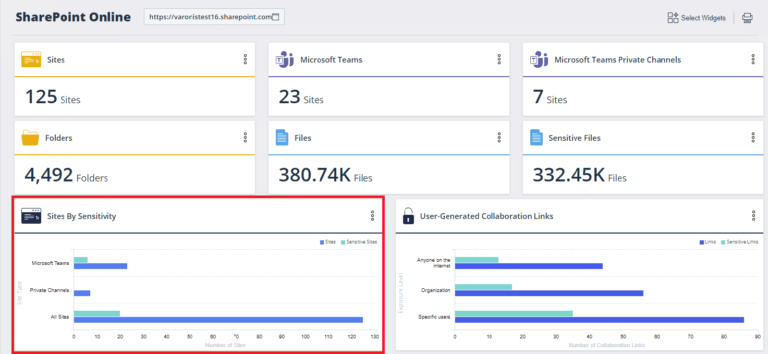

Das Braunschweiger IT-Systemhaus Netzlink Informationstechnik GmbH, langjähriger „Cisco Premium Certified Partner“, erweitert mit Cisco DUO sein Leistungsportfolio um eine adaptive Multi-Faktor-Authentifizierung (MFA). Die neue Lösung unterstützt Unternehmen effektiv dabei, den System- und Daten-Zugang von Mitarbeitern etwa aus dem Homeoffice, von Mobilgeräten oder sonstigen externen Arbeitsumgebungen mit weiteren Sicherheitsmerkmalen zuverlässig abzusichern. Darüber hinaus erleichtert die Lösung das Mobile Device Management (kurz MDM, Verwaltung von Mobilgeräten) im Unternehmen und sperrt im Umlauf befindliche Geräte vorläufig, sobald Compliance- und Sicherheitsauflagen verletzt werden.

Das Ausspähen von Passwörtern über Phishing Mails, Malware-behaftete Bilder in Social Media Netzwerken oder verlorene Mobilgeräte mit Keylogger sind Szenarien, wie sie heute immer wieder vorkommen. Der Schutz des Informations- und Datennetzwerkes genießt bei Unternehmen daher allerhöchste Priorität. Insbesondere dann, wenn viele Mitarbeiter regelmäßig über Remote-Arbeitsplätze oder Mobilgeräte Zugriff auf das Unternehmensnetzwerk anfordern, sollte grundsätzlich das Prinzip „Zero Trust“ gelten. Dies bedeutet, dass Unternehmen zuerst die individuelle Vertrauenswürdigkeit des jeweiligen Mitarbeiters eindeutig sicherstellen müssen, noch bevor dieser Zugriff auf die sensiblen Informationsnetzwerke, Anwendungen oder IT-Umgebungen erlangt.

Cisco DUO – Flexibilität meets Usability

„Die Multi-Faktor-Authentifizierung durch Cisco DUO ist nicht nur ein elementarer Baustein bei der Umsetzung von Datensicherheitsvorgaben und Zero Trust in Unternehmensnetzwerken oder Multi-Cloud-Umgebungen. Es bietet Unternehmen zudem ein Höchstmaß an Flexibilität bei der Integration unterschiedlichster Umgebungen sowie einfachste Usability für Anwender und Administratoren. Während bei anderen führenden 2-Faktor-Authentifizierungslösungen häufig nur Microsoft Office 365 oder Google Cloud Dienste ohne die manuelle Eingabe von sechs- bis acht-stelligen Token-Kennungen unterstützt werden, genügt bei Cisco DUO für beliebige lokale oder Cloud-basierte Dienste eine einfache Bestätigung der automatisierten Push-Benachrichtigung – bei Bedarf auch als Single Sign-On (SSO). Dies schafft auch bei den Anwendern eine hohe Akzeptanz für eine zusätzliche Zugriffsabsicherung“, erläutert Michael Gellhaus, Systems Engineer bei der Netzlink Informationstechnik GmbH. „Aber auch die Administration wird mit Cisco DUO nachhaltig vereinfacht: so lassen sich Zugriffssicherheitsrichtlinien etwa auf Basis von Benutzern, Gruppen, Geräten, Anwendungen oder dem jeweiligen Anwendungsrisiko sehr individuell umsetzen. Soll etwa ein SSL VPN-Zugang, die Anmeldung am Windows-System oder der Zugriff auf einen bestimmten Ordner durch eine Mehrfaktor-Authentifizierung abgesichert werden, lässt sich dies komfortabel und standortunabhängig über das DUO Cloud-Dashboard mit wenigen Klicks realisieren. So lässt sich binnen kürzester Zeit ein sicherer Zugriff für eine beliebige Anzahl von Remote-Arbeitsplätzen gewährleisten.“

Einfaches Mobile Device Management mit Cisco DUO

Mehr Mobilgeräte, mehr Cloud-Anwendungen und mehr Verbindungen – angesichts der weiter zunehmenden Zahl an Zugriffen auf Unternehmensnetzwerke ist es heute wichtiger denn je, die Kontrolle über den Datenverkehr zu behalten. Cisco DUO überprüft nicht nur die Identität der Benutzer, sondern erlaubt auch wertvolle Einblicke in die Sicherheits-parameter des genutzten Endgerätes. So erhält der Administrator sofort Notiz, ob die Mobilgeräte z. B. mit den aktuellsten Patches versorgt oder sicherheitsrelevante Apps noch „up-to-date“ sind. Sollten einzelne Geräte bzw. Clients den aktuellen Sicherheitsvorgaben nicht entsprechen, lässt sich der Zugang automatisiert sperren, bis die Schwachstellen etwa durch Updates behoben sind.

Cisco DUO im täglichen Einsatz bei Netzlink

Viele Unternehmen und Institutionen sind heute in Kollaborations- und Informationsnetzwerke eingebunden, was enorme Herausforderungen und Compliance-Vorgaben im Hinblick auf die Daten- und Informationssicherheit an die einzelnen Netzwerk-Partner stellt. Die Zugriffs-Authentifizierung ist stets ein zentraler Faktor in den vorgegebenen Sicherheitsrichtlinien. „Unabhängig davon, dass wir in unserer Tätigkeit als Systemhaus und Infrastrukturpartner für den Mittelstand unsere Kunden mit Cisco DUO ausstatten, haben wir uns auch im Netzlink-Netzwerk für den Einsatz der Software entschieden. Dass wir mit Cisco DUO zudem bereits einen gewichtigen Teil der Compliance-Vorgaben für die Netzwerksicherheit, u. a. für öffentliche Auftraggeber wie die Deutsche Bundesregierung, nachweisen, war für uns ein wichtiges Kriterium bei der Gestaltung unseres Informationssicherheitskonzeptes“, so Michael Gellhaus weiter.

Kostenloser Webcast zu Cisco DUO

Interessierten Anwendern steht hier zum Thema Multi-Faktor-Authentifizierung mit Cisco DUO ein kostenloser Webcast mit weiterführenden Informationen zum praktischen Einsatz zur Verfügung.

Weitere Informationen unter http://www.netzlink.com.

Netzlink Informationstechnik GmbH

THAT“S IT.

Die Netzlink Informationstechnik GmbH, mit Hauptsitz in Braunschweig sowie weiteren Standorten in Deutschland und Polen, bietet IKT-Lösungen für Kunden mit besonderen Ansprüchen an Funktionalität, Sicherheit und Datenschutz an. Die Ansprüche von deutschen Unternehmen – von den individuellen Vorgaben bis hin zur KRITIS – werden von Netzlink mit zertifizierten Lösungen wie der Nubo Cloud, der Helplink-Serviceorganisation und weiteren eigenen Entwicklungen erfüllt. Mit den anerkannten Spezialistenteams zum Datenschutz und zur IT-Sicherheit sorgt Netzlink für die Umsetzung dieser Themen in allen IKT-Bereichen. Das Hauptquartier von Netzlink, der IT-Campus Westbahnhof, ist Ausdruck der Firmenphilosophie einer vernetzten und offenen Zusammenarbeit, die den Austausch von Wissen und Erfahrungen zum Ziel hat. Gerade hier hat sich unter dem Dach der GROUPLINK GmbH eine einzigartige strategische und enge Zusammenarbeit mit ausgewählten renommierten IKT-Unternehmen aus Deutschland und Polen entwickelt. Auf dieser Basis ist Netzlink ein herausragender und leistungsfähiger Partner für alle Digitalisierungsprojekte, egal ob Cloud-, Container-, Kommunikations-, Betriebs- oder Servicelösungen.

Weitere Informationen unter http://www.netzlink.com

Firmenkontakt

Netzlink Informationstechnik GmbH

Alessa Wesener

Westbahnhof 11

38118 Braunschweig

+49 (0)531 707 34 30

wesener@netzlink.com

https://www.netzlink.com

Pressekontakt

trendlux pr GmbH

Petra Spielmann

Oeverseestr. 10-12

22769 Hamburg

+49 (0)40-800 80 99 – 00

ps@trendlux.de

http://www.trendlux.de

Die Bildrechte liegen bei dem Verfasser der Mitteilung.

Im Zeitalter der Digitalisierung wird längst davon gesprochen, dass Daten die neue Währung des 21. Jahrhundert seien. Gesammelt und analysiert werden große Datenmengen somit aus unterschiedlichsten Quellen. Unternehmen gewinnen auf diese Weise große Erkenntnisse über Marktpotenziale und Kundenverhalten und benötigen ihre Daten für die alltägliche Arbeit. Ob es sich um Produktions- und Einkaufsdaten handelt, Informationen aus dem Rechnungswesen oder steuerliche und rechtliche Datensätze: Unternehmen müssen sicherstellen, dass ihre relevanten Daten für alle Zeiten sicher und abrufbar sind.

Im Zeitalter der Digitalisierung wird längst davon gesprochen, dass Daten die neue Währung des 21. Jahrhundert seien. Gesammelt und analysiert werden große Datenmengen somit aus unterschiedlichsten Quellen. Unternehmen gewinnen auf diese Weise große Erkenntnisse über Marktpotenziale und Kundenverhalten und benötigen ihre Daten für die alltägliche Arbeit. Ob es sich um Produktions- und Einkaufsdaten handelt, Informationen aus dem Rechnungswesen oder steuerliche und rechtliche Datensätze: Unternehmen müssen sicherstellen, dass ihre relevanten Daten für alle Zeiten sicher und abrufbar sind.