Neue Plattform-Funktionen von Okta, dem führenden Anbieter von Identitätslösungen, sichern KI-Agenten genau so gut wie menschliche Identitäten.

München, 9. April 2024 – Okta, der führende Anbieter von Identitätslösungen, stellt neue Plattform-Funktionen vor, die KI-Agenten und andere nicht-menschliche Identitäten mit derselben Sichtbarkeit, Kontrolle, Steuerung und Automatisierung sichern wie menschliche Identitäten. Die Okta-Plattform liefert eine einheitliche Ende-zu-Ende-Identitätslösung, mit der Organisationen alle Arten von Identitäten in ihrem Ökosystem verwalten und sichern können – von Mitarbeitenden über API-Schlüssel bis hin zu KI-Agenten.

München, 9. April 2024 – Okta, der führende Anbieter von Identitätslösungen, stellt neue Plattform-Funktionen vor, die KI-Agenten und andere nicht-menschliche Identitäten mit derselben Sichtbarkeit, Kontrolle, Steuerung und Automatisierung sichern wie menschliche Identitäten. Die Okta-Plattform liefert eine einheitliche Ende-zu-Ende-Identitätslösung, mit der Organisationen alle Arten von Identitäten in ihrem Ökosystem verwalten und sichern können – von Mitarbeitenden über API-Schlüssel bis hin zu KI-Agenten.

Warum das wichtig ist:

– Die Anzahl der nicht-menschlichen Identitäten wächst exponentiell. Deloitte prognostiziert, dass bis 2027 die Hälfte aller Unternehmen, die generative KI nutzen, auch in irgendeiner Form Agenten einsetzen werden. Einige Unternehmen haben bereits hunderte von Vertriebsagenten (sogenannte Sales Development Representatives, kurz: AI-SDR) und tausende von Kundendienstagenten im Einsatz.

– Nicht-menschliche Identitäten (z.B. Dienstkonten, gemeinsame Konten, Notfallidentitäten, API-Schlüssel, Zugriffstoken und Automatisierungstools) sind von Natur aus schwer zu sichern, da sie oft nicht föderativ organisiert sind, keine MFA (Multi-Faktor-Authentifizierung) haben und mit statischen Anmeldeinformationen benutzt werden, die nicht regelmäßig geändert werden. Diese Faktoren, kombiniert mit übermäßigen Zugriffsprivilegien und einer hohen Reichweite, stellen eine attraktive Angriffsfläche dar.

– Letztes Jahr gaben lediglich 15 Prozent aller Organisationen an, dass sie weiterhin zuversichtlich sind, ihre Sicherheit gewährleisten zu können.

– Mit mehr Arten von Identitäten, Maschinen und Agenten, die auf zunehmend kritische Daten und Ressourcen zugreifen, und einer größeren Anzahl an Geräten werden Organisationen mit der Verwaltung dieser zusätzlichen Komplexität und Identitätsschwemme konfrontiert.

– Mehr denn je werden Organisationen jetzt eine Identitätssicherheitslösung implementieren müssen, die sowohl nicht-menschliche als auch menschliche Identitäten einheitlich und in großem Maßstab sichert und verwaltet.

„Mit der allgemein herrschenden Begeisterung über die nächste Welle generativer KI wollen viele Unternehmen schnell KI-Agenten anwenden. Dabei übersehen sie oft, wie kritisch es schon von Anfang an ist, diese Systeme zu sichern und die Ausbreitung nicht-menschlicher Identitäten zu kontrollieren. Die Okta-Plattform hilft Unternehmen dabei, diese Identitäten durch adäquate Lösungen zu sichern und die zunehmende digitale Arbeitskraft mit derselben Strenge und Wachsamkeit zu sichern wie die menschliche Arbeitskraft“, sagt Arnab Bose, Chief Product Officer, Okta Platform bei Okta.

Umfassende Identitätssicherheitsfähigkeiten zur Verwaltung jeder Art von Identität

Die schnelle Einführung von Cloud-Diensten, SaaS-Anwendungen, Remote-Arbeit und nun der Anstieg von nicht-menschlichen Identitäten hat die Sicherheitslandschaft verändert. Homogene Tech-Stacks existieren nicht und würden ihr eigenes Set an Sicherheitsrisiken umfassen.

Diese Fragmentierung schafft Komplexität, Lücken in den Sicherheitstools und eine erweiterte Angriffsfläche. Das erschwert es für IT-Sicherheitsteams, einen umfassenden Überblick über die Sicherheitslage zu behalten. Eine erweiterbare Identitätssicherheitslösung ermöglicht es Organisationen, Best-of-Breed-Stacks zu entwickeln und unterschiedliche Sicherheitstools im gesamten Unternehmen zu verbinden. Damit Unternehmen dies jedoch effektiv tun können, benötigen sie die richtigen Identitätstools, einschließlich Posture Management, Bedrohungsschutz, Privileged Access, Governance, Gerätezugriff und mehr.

Mit neuen und verbesserten Okta-Plattform-Lösungen können Organisationen eine umfassende Sicherheit für alle Identitäten – menschlich und nicht-menschlich – sicherstellen, mit Lösungen, die nahtlos miteinander verbunden und vollständig in das Geschäft integriert sind.

Neuheiten

Identitätssicherheits-Posture Management und Okta Privileged Access

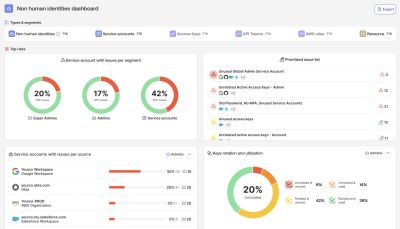

Neue Funktionen für das Identity Security Posture Management und Okta Privileged Access bieten Unternehmen eine umfassende, durchgängige Lösung zum Schutz von KI-Agenten und anderen nicht-menschlichen Identitäten, einschließlich Dienstkonten, geteilten Konten, Notfallidentitäten, API-Schlüsseln, Zugriffstokens und Automatisierungstools.

Unternehmen können nicht-menschliche Identitäten besser entdecken, sichern und verwalten, während sichergestellt wird, dass KI-gesteuerte Automatisierung und Maschinen-zu-Maschinen-Interaktionen unter Zero Trust-Richtlinien bleiben. Diese Tools überwachen auch kontinuierlich NHI-Risiken und -Schwachstellen.

Separation of Duties

Ab heute für Kunden in GA-Preview-Umgebungen verfügbar, stellt die Trennung von Aufgaben (Separation of Duties, SOD) in Okta Identity Governance (OIG) sicher, dass Benutzer keine widersprüchlichen Zugriffsberechtigungen ansammeln, die Sicherheitsrisiken oder Compliance-Verstöße verursachen könnten. Durch die Durchsetzung von SOD-Richtlinien basierend auf vordefinierten Geschäftsregeln helfen SOD-Unternehmen, Betrug zu verhindern, die Einhaltung gesetzlicher Vorschriften aufrechtzuerhalten und das Risiko interner Bedrohungen zu verringern.

Sichere Gerätefunktionen

Ab heute für Kunden im Early Access verfügbar, veröffentlicht Okta neue sichere Gerätefunktionen unter Okta Device Access, die MFA-Fatigue und das Diebstahlrisiko von Anmeldeinformationen minimieren, indem sie nahtlos Gerätekontexte und Hardwareschutz für Zero-Trust-Zugangskontrollen integrieren. Diese Funktionen fügen sich in das Tool-Ökosystem des Kunden ein, um Signale zu sammeln, die über Zugriffsrichtlinien und kontinuierliche Risikobewertung und deren Umsetzung informieren.

Identitäten schützen, in jeder Anwendung und Umgebung

Da heute kein Unternehmen einen vollständig homogenen Tech-Stack hat, benötigen Organisationen tiefe und sichere Identitätsintegrationen in jede einzelne Anwendung, die sie nutzen. Dieser Ansatz vereinheitlicht Benutzerkontexte, Ressourcen, Richtlinien und Risikosignale über Infrastrukturen, Apps, APIs und mehr, unabhängig von den Identitätstypen.

Sichere Identitätsintegrationen (SII)

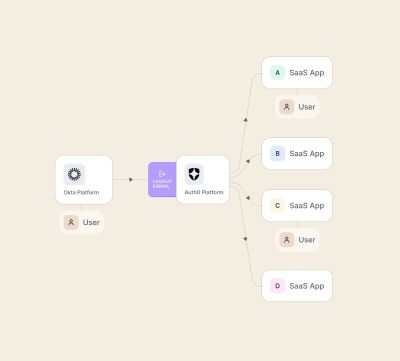

Ab sofort für Kunden verfügbar bieten Secure Identity Integrations von Okta ein beispielloses Maß an umfassenden, sofort einsatzbereiten Sicherheitsintegrationen für die geschäftskritischsten Anwendungen. Jetzt als Sammlung im Okta Integration Network erhältlich können Unternehmen schnell tiefe Integrationen für Anwendungen wie Google Workspace, Microsoft 365 und Salesforce konfigurieren, die über SSO und Lifecycle-Management hinausgehen, um Benutzerprivilegien zu verwalten, versteckte Risiken aufzudecken und Bedrohungen schnell mit eingebauten Abhilfemaßnahmen und universellem Abmelden einzudämmen.

Weitere neue Innovationen

On-prem-Connectors: Ab heute für Kunden im Early Access verfügbar, ist der Okta On-prem Connector ein neuer sofort einsatzbereiter Konnektor, der Kunden ermöglicht, ihre On-Premise-Apps mit Okta Identity Governance zu integrieren und die Entdeckung, Sichtbarkeit und Verwaltung fein abgestufter Anwendungsberechtigungen innerhalb von Okta zu ermöglichen.

Haftungsausschluss:

Alle in diesem Material erwähnten Produkte, Funktionen, Funktionalitäten, Zertifizierungen, Autorisierungen oder Bestätigungen, die derzeit nicht allgemein verfügbar sind oder noch nicht erhalten wurden oder derzeit nicht aufrechterhalten werden, können nicht rechtzeitig oder überhaupt geliefert oder erhalten werden. Produkt-Roadmaps stellen keine Verpflichtung, Garantie oder Zusage dar, ein Produkt, eine Funktion, Funktionalität, Zertifizierung oder Bestätigung zu liefern, und Sie sollten sich nicht auf sie verlassen, um Ihre Kaufentscheidungen zu treffen.

Verantwortlicher für diese Pressemitteilung:

Okta

Frau Cat Schermann

Salvatorplatz 3

80331 München

Deutschland

fon ..: +44 7465 737025

web ..: http://www.okta.com/de

email : cat.schermann@okta.com

Über Okta

Okta ist das weltweit führende Identity-Unternehmen. Als unabhängiger Identity-Partner ermöglichen wir es jedermann, jede Technologie sicher zu nutzen – überall, mit jedem Device und jeder App. Die weltweit renommiertesten Marken vertrauen beim Schutz von Zugriff, Authentisierung und Automatisierung auf Okta. Im Mittelpunkt unserer Okta Workforce Identity und Customer Identity Clouds stehen Flexibilität und Neutralität. Mit unseren individualisierbaren Lösungen und unseren über 7.000 schlüsselfertigen Integrationen können sich Business-Verantwortliche und Entwickler ganz auf neue Innovationen und eine rasche Digitalisierung konzentrieren. Wir bauen eine Welt, in der Ihre Identity ganz Ihnen gehört. Mehr unter okta.com/de.

Okta hat sich mit dem Secure Identity Commitment die Führung der Technologiebranche gegen Identitätsangriffe auf die Fahne geschrieben.

Pressekontakt:

FleishmanHillard Germany GmbH

Frau Elisabeth Vogt

Blumenstr. 28

80331 München

fon ..: +49 172 989 8757

web ..: https://fleishmanhillard.de/

email : okta.germany@fleishman.com