Die Akamai Guardicore Platform vereinfacht die Unternehmenssicherheit mit umfassender Transparenz und detaillierten Kontrollen über eine einzige Konsole

Cambridge, Massachusetts (USA) |Akamai Technologies, Inc. (NASDAQ: AKAM), das Cloudunternehmen, das das digitale Leben unterstützt und schützt, hat heute die Akamai Guardicore Platform bekannt gegeben. Sie soll dazu dienen, das Erreichen der Zero-Trust-Ziele von Unternehmen zu fördern. Die Akamai Guardicore Platform ist die erste Sicherheitsplattform, die branchenführenden Zero Trust Network Access (ZTNA) und Mikrosegmentierung kombiniert, um Sicherheitsteams dabei zu unterstützen, Ransomware abzuwehren, Compliance-Auflagen zu erfüllen und ihre hybride Belegschaft und Hybrid-Cloud-Infrastruktur zu schützen.

Cambridge, Massachusetts (USA) |Akamai Technologies, Inc. (NASDAQ: AKAM), das Cloudunternehmen, das das digitale Leben unterstützt und schützt, hat heute die Akamai Guardicore Platform bekannt gegeben. Sie soll dazu dienen, das Erreichen der Zero-Trust-Ziele von Unternehmen zu fördern. Die Akamai Guardicore Platform ist die erste Sicherheitsplattform, die branchenführenden Zero Trust Network Access (ZTNA) und Mikrosegmentierung kombiniert, um Sicherheitsteams dabei zu unterstützen, Ransomware abzuwehren, Compliance-Auflagen zu erfüllen und ihre hybride Belegschaft und Hybrid-Cloud-Infrastruktur zu schützen.

Ransomware-Gruppen nutzen immer aggressivere Methoden zur Erpressung und Ausnutzung von Schwachstellen. Sie entwickeln ihre Taktiken und Techniken mit einer Geschwindigkeit weiter, mit der präskriptive Sicherheitstools einfach nicht mehr mithalten können. Laut einem Bericht von Akamai führt der rasante Missbrauch von Zero-Day- und One-Day-Schwachstellen im Jahresvergleich zwischen dem ersten Quartal 2022 und dem ersten Quartal 2023 zu einem Anstieg von 143 % bei der Anzahl der Opfer.

„Sicherheitsteams stehen angesichts Ransomware-Bedrohungen und strengen Compliance-Standards unter mehr Druck als jemals zuvor, da sie gleichzeitig Anbieter konsolidieren und ihre Budgets verwalten müssen“, so Pavel Gurvich, Senior Vice President, General Manager, Enterprise Security bei Akamai. „Mit der Einführung von Zero Trust suchen Unternehmen nach einfacheren Lösungen, die umfassende Transparenz und detaillierte Kontrollen für alle Assets und Zugriffsrichtlinien bieten. Sicherheitsexperten können die Akamai Guardicore Platform als zentrale Konsole bereitstellen, mit der Agenten konsolidiert und Zero-Trust-Prinzipien in verschiedenen Infrastrukturen implementiert werden können.“

Die Akamai Guardicore Platform setzt durch eine vollständig integrierte Kombination aus Mikrosegmentierung, Zero Trust Network Access, Multi-Faktor-Authentifizierung, DNS-Firewall und Threat Hunting einfach und effizient Zero Trust um. Darüber hinaus erhält die Mikrosegmentierungskomponente eine Reihe wirkungsvoller Verbesserungen, um Workflows zu optimieren und die Sicherheit zu verbessern. Dazu gehören die Multi-Faktor-Segmentierung, die Authentifizierungsprüfungen als Teil von Mikrosegmentierungsregeln erkennt, wichtige Richtlinien, die eine schnelle Implementierung recherchierter und auf Best Practices basierender Richtlinien ermöglichen, sowie die Integration verschiedener Standorte, um die Delegierung bestimmter Aufgaben zu ermöglichen.

Zu den Vorteilen der Akamai Guardicore Platform gehören folgende:

Verbesserte Zusammenarbeit unserer erstklassigen Lösungen

Zum ersten Mal überhaupt können branchenführende Mikrosegmentierung und Zero Trust Network Access als einzelne Assets oder gemeinsam genutzt werden, um bessere Ergebnisse zu erzielen. Ein einziger Agent, eine einzige Konsole und ein einziger Anbieter für Zero Trust bedeutet, dass mehr Unternehmen Zero Trust erreichen als je zuvor.

Umfassende Zero-Trust-Abdeckung

Setzen Sie Zero-Trust-Prinzipien vor Ort und in der Cloud durch, und schützen Sie Ihre Belegschaft remote und im Büro.

Einheitliche Richtlinien-Engine

Setzen Sie Richtlinien für den East-West-Traffic und North-South-Zugriff ohne Änderungen an der Syntax oder den Konsolen durch. So können Sie Zero Trust einfach und effektiv erreichen.

Schlanke, konsolidierte Infrastruktur

Ein einziger Agent mit maximalem Nutzen, wo immer Sie ihn benötigen. Agentenlose Abdeckung überall sonst. Stellen Sie alles im gesamten Unternehmen bereit, ohne dabei die Systemperformance zu beeinträchtigen oder Ausfallzeiten in Kauf nehmen zu müssen.

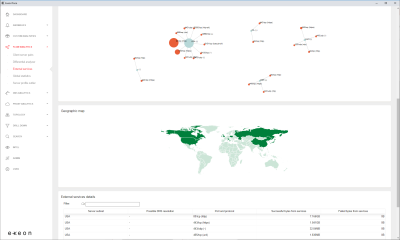

Umfassende und detaillierte Transparenz

Administratoren können alle Assets und Nutzer wie Knoten sowie deren Kommunikation und Zugriffe wie Kanten in einem Graphen sehen. Vergrößern oder verkleinern Sie die Ansicht, um detailliertere Einblicke oder tiefgreifende Analysen zu erhalten. So wird das Erstellen einer Zero-Trust-Richtlinie für den East-West-Traffic und North-South-Zugriff deutlich weniger komplex.

Modulare Flexibilität

Sie können nur die benötigten Module nutzen und sind trotzdem jederzeit bereit, neue Funktionen nach Bedarf hinzuzufügen. Dazu gehören Mikrosegmentierung, Zero Trust Network Access, DNS-Firewall und vieles mehr.

Künstliche Intelligenz (KI) für Zero Trust

Die Akamai Guardicore Platform nutzt KI, um Nutzererlebnisse, Schwachstellenbewertungen, Compliance und Vorfallsreaktion zu vereinfachen.

Zu den Merkmalen und Vorteilen gehören folgende:

KI-Assistent

Die Akamai Guardicore Platform stellt KI bereit, der Sicherheitsexperten in natürlicher Sprache Fragen über ihr Netzwerk stellen können, statt manuell Protokolle zu durchsuchen. So können eine Vielzahl von Anwendungsfällen wie Compliance-Umfangsbestimmung und Vorfallsreaktion deutlich beschleunigt werden.

KI-Kennzeichnung

Die Kennzeichnung von Netzwerken war bisher notorisch kompliziert und aufwändig. Die Akamai Guardicore Platform setzt auf KI, um diesen Prozess zu vereinfachen, das Verhalten von Assets zu untersuchen und Kennzeichnungen vorzuschlagen. Diese Vorschläge werden mit einem Vertrauenswert und einer Erklärung für die Wahl der jeweiligen Kennzeichnung bereitgestellt.

Erfahren Sie mehr über die Akamai Guardicore Platform und wie Unternehmen ihre Zero-Trust-Ziele erreichen können. Am 23. Mai findet um 17 Uhr ein Webinar zu diesem Thema statt. Nehmen Sie an unserem Webinar teil und erfahren Sie wie Sie Ihre Zero-Trust-Einführung optimieren und die Sicherheit in Ihrer gesamten Hybrid-Infrastruktur verbessern können.

Über Akamai

Akamai unterstützt und schützt das digitale Leben. Führende Unternehmen weltweit setzen bei der Erstellung, Bereitstellung und beim Schutz ihrer digitalen Erlebnisse auf Akamai. So unterstützen wir täglich Milliarden von Menschen in ihrem Alltag, bei der Arbeit und in ihrer Freizeit. Mithilfe der am meisten verteilten Computing-Plattform – von der Cloud bis zur Edge – ermöglichen wir es unseren Kunden, Anwendungen zu entwickeln und auszuführen. So bleiben die Erlebnisse nahe beim Nutzer und Bedrohungen werden ferngehalten. Möchten Sie mehr über die Sicherheits-, Computing- und Bereitstellungslösungen von Akamai erfahren? Dann besuchen Sie uns unter akamai.com/de und akamai.com/de/blog oder folgen Sie Akamai Technologies auf X und LinkedIn.

Hier können Sie sich abmelden.

Verantwortlicher für diese Pressemitteilung:

Akamai Technologies

Frau Helen Farrier

— —

— —

Deutschland

fon ..: 0211-54-087-725

fax ..: —

web ..: https://www.akamai.com/de

email : akamai-pr@fleishman.com

Pressekontakt:

FleishmanHillard Germany GmbH

Frau Ewa Krzeszowiak

Bahnstraße 2

40212 Düsseldorf

fon ..: 0211-54-087-725

web ..: http://www.fleishman.de

email : akamai-pr@fleishman.com