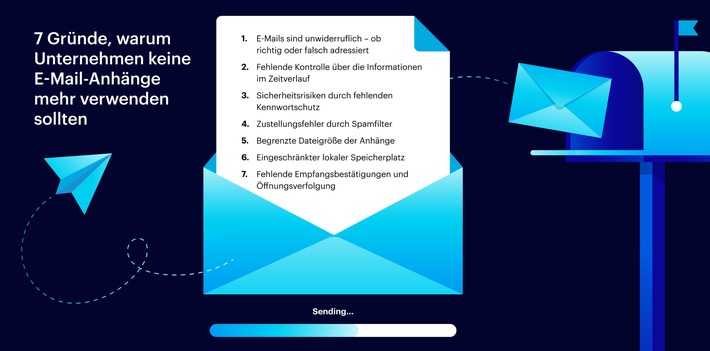

Zürich (ots) – Laut einer Prognose der Radicati Group (https://de.statista.com/statistik/daten/studie/252278/umfrage/prognose-zur-zahl-der-taeglich-versendeter-e-mails-weltweit/) soll sich in diesem Jahr die Anzahl der täglich versendeten E-Mails weltweit auf 319,6 Milliarden belaufen. Bis 2024 soll sich diese Zahl voraussichtlich auf 361,6 Milliarden erhöhen. Besonders im beruflichen Umfeld zählen E-Mails als Kommunikationsmethode zu den Favoriten, sind sie doch länderübergreifend und ohne Bindung an ein bestimmtes Programm nutzbar. Umso wichtiger ist es, diese vor Eingriffen von Dritten zu schützen. Auch sensible oder vertrauliche Daten werden häufig per E-Mail versandt. Dies birgt besondere Risiken, da die Kontrolle über die Anlagen verloren geht und diese schnell in falsche Hände geraten können. Es folgen sieben Gründe, warum Unternehmen auf Dauer auf den Versand von Bildern, Verträgen, Präsentationen und anderen Dokumenten per Mail verzichten sollten.

1. E-Mails sind unwiderruflich – ob richtig oder falsch adressiert

Stress, Termindruck oder kurz vor dem Feierabend, so gut wie jeder Büromitarbeiter kennt wohl die Situation, noch schnell in Eile eine E-Mail versenden zu müssen. Doch dabei ist Vorsicht geboten, schnell können Mails an den falschen Empfänger gehen. Auch wenn es oftmals mit einer kurzen Richtigstellung getan sein mag, kann dieser Fehler jedoch mit sensiblen Anhängen zu massiven Problemen führen. Verträge und vertrauliche Unterlagen falsch zu versenden, muss im schlimmsten Falle sogar an den Vorgesetzten und betroffene Geschäftspartner gemeldet werden und kann Geldstrafen nach sich ziehen, gerade in Hinblick auf die Datenschutzgrundverordnung. Deshalb ist es wesentlich sicherer, in E-Mails lediglich Links mit Dateien zur Ansicht oder zum Download zu versenden, bei denen die Berechtigungen zum Zugriff jederzeit wieder entzogen werden können.

2. Fehlende Kontrolle über die Informationen im Zeitverlauf

Ist eine per Mail verschickte Datei einmal beim Empfänger angekommen, verfügt dieser über die Kontrolle über die Datei. Nicht nur im Falle des Versands von falschen Dateien, sondern auch im Hinblick auf die Kontrolle der Informationen ist das suboptimal. Der Zugriff kann durch den Absender nicht zeitlich eingeschränkt werden. Cloud-Dienste wie Tresorit lassen den Nutzer ein Ablaufdatum des Links definieren und den Zugriff somit kontrollieren. Sind Dokumente nach einer bestimmten Zeit nicht mehr aktuell oder nur zeitweise für den Empfänger bestimmt, beispielsweise während eines Projektes, lässt sich der Zugriff dadurch einfach einschränken.

3. Sicherheitsrisiken durch fehlenden Kennwortschutz

Eines der größten Probleme, die sich durch die Nutzung von E-Mails zum Versand von Dateien ergibt, ist die fehlende Sicherheit. E-Mails werden häufig unverschlüsselt versandt und sind dadurch leichte Beute für Hackerangriffe. Selbst die Europäische Kommission warnte in einer Pressemeldung vor Phishing-Mails während der Corona-Pandemie. E-Mails sind also besonders seit der Krise und dem zunehmenden Arbeiten aus dem Home Office ein besonders beliebtes Angriffsziel. So auch Anhänge und sensible Firmendaten, die eine erhebliche Summe an Geld einbringen können. Unverschlüsselte E-Mails haben in gewisser Weise nicht nur geringe, sondern im Zweifel gar keine Sicherheitsstandards – Links zum Teilen von Dateien bieten hingegen eine weitaus höhere Sicherheit. In Kombination mit Ende-zu-Ende-Verschlüsselung sind Daten so gut wie nicht einsehbar und können sicher mit externen Parteien geteilt werden, die über das Kennwort und den entsprechenden Schlüssel verfügen.

4. Zustellungsfehler durch Spamfilter

Wer kennt es nicht: Eine wichtige E-mail, zum Beispiel von einem Kunden, wird nicht erhalten und das Fehlen des Mailings fällt erst nach einiger Zeit auf. Der häufigste Grund: Anhänge sind ein rotes Tuch für Spamfilter. In der Folge wird die gesamte Mail als Gefahrenquelle markiert und geblockt. Ob ZIP-Files oder PDF-Anhänge, häufig erreichen diese Mails den Empfänger gar nicht erst und beide Parteien sind sich bis zur Nachfrage dessen nicht einmal darüber bewusst. Zusätzlich maximiert ein Anhang die Dateigröße einer Mail enorm. Viele Filter blockieren eine Mail auch schon alleine aufgrund der Größe und unabhängig von ihrem Inhalt. Ein Link hingegen vergrößert Mails nicht und lässt sich einfach in den Text integrieren.

5. Begrenzte Dateigröße

Eine begrenzte Dateigröße stellt nicht nur bei Spamfiltern ein Problem dar, sondern auch ganz generell ist das Teilen von größeren Dateien problematisch. Häufig ist die Dateigröße bei E-Mail-Servern auf 5 bis 10 MB begrenzt, teilweise sogar weniger. Besonders bei Video-Material, größeren Präsentationen oder einer größeren Anzahl an Bildern versenden viele Nutzer noch immer mehrere Mails hintereinander, um dem Empfänger alle Dateien zukommen lassen zu können. Eine Methode, die schnell unübersichtlich wird und bei allen Parteien zur Verwirrung führt. Die Nutzung von Cloud-Lösungen zum kollaborativen Arbeiten schränkt die Dateigröße nicht ein und erlaubt es jegliche Art von Unternehmensdaten umfassend zu teilen.

6. Eingeschränkter lokaler Speicherplatz

E-Mail-Postfächer sind in ihrer Standardversion oft auf 1 GB Speicherplatz eingestellt und auf 5 GB erweiterbar. Speicherplatz, der durch Anhänge besonders schnell ausgelastet sein kann. Die Mails samt Anhänge stapeln sich im Speicher und beeinflussen gegebenenfalls sogar die Performance des Programmes. Um die Mailings löschen zu können, werden Anhänge also lokal auf dem eigenen PC abgespeichert. Was das Postfach aufräumt, löst allerdings das eigentliche Problem nicht, denn auch der lokale Speicher des Unternehmensrechners ist schnell ausgereizt. Für Unternehmen, die ein hohes Dateiaufkommen haben und diese auch mit Geschäftspartnern oder Kunden teilen, ist die Arbeit ohne eine Cloud-Lösung daher praktisch unmöglich.

7. Fehlende Empfangsbestätigungen und Öffnungsverfolgung

Im Büroalltag ist es ein großer Vorteil, stets zu sehen, ob verschickte Dateien angekommen sind und angesehen wurden. Lesebestätigungen bei E-Mails bieten zwar die Chance zu überprüfen, ob der Kontakt die Nachricht gelesen hat, allerdings nicht, ob die angehängte Datei geöffnet wurde. Zudem sind diese relativ unpopulär und kommen relativ selten zum Einsatz. Zudem bleibt bei E-Mail-Anhängen unklar, wer alles die Datei letztlich zu Gesicht bekommt und ob sie innerhalb des Empfänger-Unternehmens geteilt wurde. Bei auftretenden Problemen könnte der Absender einer Datei demnach nicht belegen, ob der Empfänger die Datei empfangen und geöffnet hat. Spezielle Tools für die Zusammenarbeit können hingegen z. B. Benachrichtigungen senden, sobald die über einen Link versandte Datei heruntergeladen wurde und zeigen, wer das Dokument angesehen hat. Das sorgt bei allen Beteiligten für mehr Sicherheit im Umgang mit Dokumenten und in der Zusammenarbeit.

Fazit: E-Mail-Kommunikation: Ja, aber sicher!

Schnell, unkompliziert, effizient: Wegen ihrer großen Vorteile werden E-Mails sicher noch für einige Zeit ein beliebter Kommunikationskanal bleiben. Umso wichtiger ist es, die Sicherheit der damit versendeten Dateien zu erhöhen – und jederzeit die Kontrolle über alle Informationen zu behalten. Durch die Arbeit mit Content-Collaboration-Plattformen wird das gewährleistet. Gerade in Zeiten, in denen ein beträchtlicher Teil der Büromitarbeiter aus dem Home Office arbeitet, ist es für Unternehmen zentral, ihren Angestellten solche Tools an die Hand zu geben, um optimale Arbeitsbedingungen zu schaffen und Fehlerquellen oder Sicherheitslücken zu minimieren.

Autor: István Lám, CEO und Co-Founder von Tresorit

Über Tresorit

Tresorit ist eine Ende-zu-Ende verschlüsselte Zero-Knowledge-Content-Collaboration-Plattform (CCP). Ziel ist es, Daten von Personen und Organisationen mit der höchsten Klassifizierung in der Cloud zu schützen. Mit regionalen Standorten in Zürich, der Schweiz, Deutschland, Ungarn und den USA ist Tresorit auf dem Markt für Enterprise Cloud Storage und Content Collaboration Plattformen tätig. Tresorit ist die sicherste Art der Zusammenarbeit und verschlüsseln alles, um nichts zu wissen.Erfahren Sie mehr unter www.tresorit.com

Tresorit AG | Minervastrasse 3 | 8032 Zürich | Schweiz, Tresorit, 2021.

Pressekontakt:

Pressekontakt

PIABO PR GmbH

Julia Loeser

E-Mail: tresorit@piabo.net

Phone: +49 173 2564621

Markgrafenstraße 36

10117 Berlin | Germany

Original-Content von: Tresorit AG, übermittelt durch news aktuell

Pullach, 11.9.2018. Aus dem Haus SofTrust Consulting gibt es ein neues Buch zum richtigen Einsatz elektronischer Kommunikationsmittel. „Always-on“ unterscheidet sich in dreierlei Hinsicht von Büchern, die es bislang zu diesem Thema gibt. Zunächst einmal konzentriert sich „Always-on“ primär darauf, wie sich E-Mail, Instant Messaging, Soziale Netzwerke und E-Collaboration auf den Unternehmenserfolg auswirken. Damit grenzt es sich von jenen Büchern ab, in denen die Nutzer oder die Work-Life-Balance im Mittelpunkt stehen. Das wird durch den Untertitel „Macht digitale Kommunikation erfolgreicher?“ deutlich. Zum zweiten ist „Always-on“ kein Ratgeber. Stattdessen gibt es den Lesern Informationen an die Hand, anhand derer diese selbst entscheiden können, wie sie das Thema in ihren Unternehmen angehen. Drittens geht „Always-on“ einen für ein Sachbuch bislang ungehörigen Weg: Es besteht aus den Tagebucheinträgen zweier Vorstände, die eine (moralisch nicht ganz einwandfreie) Wette abgeschlossen haben. Sie wollen wissen, wie man mit E-Mail, Chat, Instant Messaging, etc. umgehen muss, um geschäftlich erfolgreich zu sein. Mit diesem unkonventionellen Ansatz soll neues Wissen für den Leser nicht nur verständlich, sondern direkt erlebbar werden. „Wissenserwerb und Spaß müssen kein Widerspruch sein“, meint Günter Weick, einer der beiden Autoren. Der muss es wissen, denn 1999 hat der SofTrust-Partner bereits einmal gegen gängige Sachbuchkonventionen verstoßen, indem er Sachbuchinhalte und Romanhandlung verknüpfte. Damals landete das Buch „Wahnsinnskarriere“ umgehend in der Spiegel-Bestsellerliste. Obwohl sich „Always-on“ in erster Linie an Verantwortliche in Unternehmen richtet hat es Bestseller-Potential. Es bereitet so großen Lesespaß, dass es Leser weit über die Kernzielgruppe anspricht. Außerdem ist praktisch jeder Angestellte mit der Anforderung, always-on zu sein, konfrontiert. Da interessiert es schon, ob sich dieser ganze Aufwand für das Unternehmen lohnt.

Pullach, 11.9.2018. Aus dem Haus SofTrust Consulting gibt es ein neues Buch zum richtigen Einsatz elektronischer Kommunikationsmittel. „Always-on“ unterscheidet sich in dreierlei Hinsicht von Büchern, die es bislang zu diesem Thema gibt. Zunächst einmal konzentriert sich „Always-on“ primär darauf, wie sich E-Mail, Instant Messaging, Soziale Netzwerke und E-Collaboration auf den Unternehmenserfolg auswirken. Damit grenzt es sich von jenen Büchern ab, in denen die Nutzer oder die Work-Life-Balance im Mittelpunkt stehen. Das wird durch den Untertitel „Macht digitale Kommunikation erfolgreicher?“ deutlich. Zum zweiten ist „Always-on“ kein Ratgeber. Stattdessen gibt es den Lesern Informationen an die Hand, anhand derer diese selbst entscheiden können, wie sie das Thema in ihren Unternehmen angehen. Drittens geht „Always-on“ einen für ein Sachbuch bislang ungehörigen Weg: Es besteht aus den Tagebucheinträgen zweier Vorstände, die eine (moralisch nicht ganz einwandfreie) Wette abgeschlossen haben. Sie wollen wissen, wie man mit E-Mail, Chat, Instant Messaging, etc. umgehen muss, um geschäftlich erfolgreich zu sein. Mit diesem unkonventionellen Ansatz soll neues Wissen für den Leser nicht nur verständlich, sondern direkt erlebbar werden. „Wissenserwerb und Spaß müssen kein Widerspruch sein“, meint Günter Weick, einer der beiden Autoren. Der muss es wissen, denn 1999 hat der SofTrust-Partner bereits einmal gegen gängige Sachbuchkonventionen verstoßen, indem er Sachbuchinhalte und Romanhandlung verknüpfte. Damals landete das Buch „Wahnsinnskarriere“ umgehend in der Spiegel-Bestsellerliste. Obwohl sich „Always-on“ in erster Linie an Verantwortliche in Unternehmen richtet hat es Bestseller-Potential. Es bereitet so großen Lesespaß, dass es Leser weit über die Kernzielgruppe anspricht. Außerdem ist praktisch jeder Angestellte mit der Anforderung, always-on zu sein, konfrontiert. Da interessiert es schon, ob sich dieser ganze Aufwand für das Unternehmen lohnt.  Der BILDNER Verlag steht für gut verständliche Computer-Lernbücher. Eine Neuauflage inklusive aktueller Updates richtet sich an die Zielgruppe 60 plus: Im handlichen Querformat und in großer Schrift wird dem Leser der praktische Umgang mit Windows 10 übersichtlich und nachvollziehbar erläutert.

Der BILDNER Verlag steht für gut verständliche Computer-Lernbücher. Eine Neuauflage inklusive aktueller Updates richtet sich an die Zielgruppe 60 plus: Im handlichen Querformat und in großer Schrift wird dem Leser der praktische Umgang mit Windows 10 übersichtlich und nachvollziehbar erläutert.  PC-Anwender dürfen sich über die Neuerscheinung aus dem BILDNER Verlag freuen: Das Buch bietet eine Vielzahl sogenannter „Lifehacks“, also clevere Tipps und Tricks, die den täglichen Umgang mit dem PC noch einfacher, schneller und effizienter machen.

PC-Anwender dürfen sich über die Neuerscheinung aus dem BILDNER Verlag freuen: Das Buch bietet eine Vielzahl sogenannter „Lifehacks“, also clevere Tipps und Tricks, die den täglichen Umgang mit dem PC noch einfacher, schneller und effizienter machen.