ThreatDefend-Plattform erkennt Angreifer, die von infizierten Endpoints in das Netzwerk ausbrechen

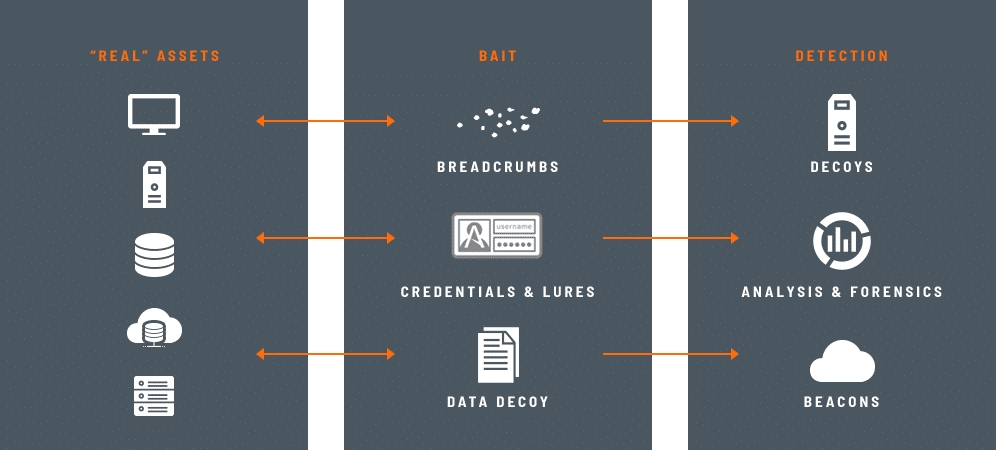

Attivo Networks hat die Funktionen seiner ThreatDefend-Erkennungs-Plattform erweitert. Diese zielen darauf ab, das Verhalten eines Angreifers zu antizipieren, wenn er aus einem infizierten Endpoint in ein Firmen-Netzwerk ausbricht. Außerdem lockt ThreatDefend den sich im Netzwerk bewegenden Angreifer in den Hinterhalt. Dieser einzigartige Ansatz zur Erkennung von Cyberbedrohungen konzentriert sich insbesondere auf die Reduzierung der Dwell-Time. Dies ist die Zeitspanne, in der sich ein Angreifer unentdeckt im Unternehmens-Netzwerk bewegen kann und die ein Unternehmen benötigt, um die normalen Betriebsabläufe nach Abwehr der Bedrohung wiederherzustellen.

Das neue ‚Endpoint Detection Net‘-Modul dient Unternehmen als leistungsstarker Schutz-Multiplikator, die Endpoint Protection (EPP) und Endpoint Detection and Response (EDR) -Lösungen verwenden, indem es Erkennungslücken schließt und die automatische Reaktion auf Vorfälle erleichtert.

Endpoint Detection Net von Attivo Networks geht alle Probleme rund um die Sicherheit am Endpoint frontal an: Hierzu macht es jeden Endpoint zu einem Köder, der jegliche Vorhaben eines Angreifers, auszubrechen und weiter in das Netzwerk einzudringen, stören soll. Dies geschieht, ohne dass eigene Agents am Endpoint erforderlich sind oder der reguläre Netzwerkbetrieb gestört wird. Attivo Networks nutzt hierzu historische Angriffsdaten und das MITRE Att@ck-Framework [1]. Dadurch werden die Methoden erkannt, die Angreifer verwenden, um sich von einem Endpoint aus lateral im Netzwerk zu bewegen. Mit Endpoint Detection Net wurde auf dieser Grundlage schließlich eine umfassende Lösung entwickelt, um Angreifer zu stoppen.

Angreifer halten sich 95 Tage im Netzwerk auf

Die Fähigkeit, Endpoints zu schützen und die Verbreitung von infizierten Systemen zu verhindern, ist für Unternehmen aller Größenordnungen von entscheidender Bedeutung. Untersuchungen [2] ergaben, dass Angreifer ein anfangs infiziertes System im Durchschnitt nach 4,5 Stunden verlassen, um weiter zu ziehen. Darüber hinaus zeigen neue Forschungsergebnisse [3], dass die durchschnittliche Verweildauer im Netzwerk (Dwell-Time) im Jahr 2019 von 85 auf 95 Tage gestiegen ist. Dies verdeutlicht, wie wichtig es ist, Endpoints zu sichern und Angreifer daran zu hindern, im Netzwerk Fuß zu fassen. Gleichzeitig erhöhen CISOs und Cybersecurity-Verantwortliche ihre Ausgaben [4] und stellen weitere Mittel zur Netzwerkerkennung- und Reaktion zur Verfügung. Zudem stellen sie Mitarbeiterschulungen und Lösungen zur Erkennung und Reaktion von Vorfällen am Endpoint bereit

„Endpoints sind das neue Cyber-Schlachtfeld, und gut abgestimmte Erkennungs- und Reaktionsfähigkeiten sind für Unternehmen der beste Weg, um Angreifer abzuwehren“, erklärt Joe Weidner von Attivo Networks Deutschland. „Endpoint Detection Net richtet sich an Unternehmen aller Größenordnungen. Es ist eine effektive Möglichkeit, die lateralen Bewegungen eines Angreifers zum Erliegen zu bringen, und zwar bevor er Fuß fasst und materiellen Schaden anrichtet“, fügt Weidner hinzu.

Endpoint Detection Net verbessert die Überwachung der Sicherheit, indem es präzise Alarme auslöst und proaktive Maßnahmen ergreift, um Angreifer auszuschalten. Zu diesen Fähigkeiten zählt auch die Früherkennung von Angriffen. Im Folgenden aufgelistet die wichtigsten Angriffsarten:

– Unautorisierte Active Directory-Abfragen von einem Endpoint aus: Angreifer, die nach Informationen über privilegierte Domänen-Konten, Systeme und andere hochwertige Objekte suchen, erhalten gefälschte Active Directory-Ergebnisse, die die automatischen Tools eines Angreifers unwirksam machen. Weitere Bemühungen durch Angreifer bleiben vergeblich, da jegliches Voranschreiten in einer Köderumgebung endet.

– Diebstahl lokaler Anmeldeinformationen: Endpoint Detection Net legt Köder mit täuschend echt wirkenden Anmelde-Informationen aus. Jegliche Versuche eines Angreifers, diese Informationen zu verwenden, führen zu Angriffen, die ins Leere gehen – denn sie verlagern sich weg von wichtigen produktiven Assets und enden in einer Köder-Umgebung.

– Angriffe auf Dateiserver, indem man zu freigegebenen Laufwerken wechselt: Hier werden Angriffe durch geköderte Dateifreigaben und Systeme vereitelt. Angreifer werden aktiv in der Köderumgebung festgehalten, sodass Verteidigungs-Mechanismen genügend Zeit bleibt, infizierte System-Ebenen zu isolieren und weitere Infektionen mit Malware oder Ransomware zu verhindern.

– Network Reconnaissance, um Produktionsmittel und verfügbare Dienste zu finden: Jegliche Angriffe dieser Art werden für Angreifer zu einer Herausforderung. Denn die von Endpoint Detection Net ausgelegten Täuschkörper verschleiern die wahre Angriffsfläche mittels einer Umgebung, die den echten Produktionsmitteln täuschend ähnelt. Anstelle von echten Assets warten dort virtuelle Fallen auf den Angreifer.

– Man-in-the-Middle-Angriffe, bei denen die Angreifer versuchen, Anmeldeinformationen zu stehlen: Angriffe dieser Art sind in der Regel schwer identifizierbar; die Lösung von Attivo Networks bietet jedoch innovative und schnelle Maßnahmen, um sie zu erkennen und darauf aufmerksam zu machen.

– Identifizierung möglicher Angriffs-Vektoren, die ein Angreifer unternehmen würde, um sich im Netzwerk zu bewegen: Unternehmen erhalten nun Einblick in gefährdete Anmelde-Berechtigungen und -Pfade, über die sich Angreifer nach dem ersten Eindringen innerhalb eines Netzwerks so unauffällig wie möglich fortbewegen, um nach lohnenden Daten zu suchen (Lateral Movement). Außerdem erhalten Unternehmen Erkenntnisse, die erforderlich sind, um diese potenziellen Sicherheitslücken zu korrigieren, bevor Angreifer freigelegte oder verwaiste Berechtigungen nutzen können.

Attivo Networks baut die Gefahren-Erkennung am Endpoint kontinuierlich aus. Erst vor Kurzem wurde es vom Cyber Defense Magazine bei der Verleihung der Global Awards 2019 [5] als ‚Hot Company‘ in der Kategorie Endpoint Security ausgezeichnet. CISOMAG honorierte das Unternehmen ebenfalls für seine Innovation, indem es Attivo Networks in die Endpoint Security Power List [6] aufnahm, die im November 2019 veröffentlicht wurde.

[1] https://go.attivonetworks.com/WC-2019-Whitepaper-MITREATTCKMatrix_LP-Registration.html

[2] https://www.crowdstrike.com/resources/reports/2019-crowdstrike-global-threat-report/

[3] https://www.crowdstrike.com/resources/reports/crowdstrike-services-cyber-front-lines-2020/

[4] https://www.sans.org/reading-room/whitepapers/bestprac/spends-trends-2020-cybersecurity-spending-survey-39385

[5] https://cyberdefenseawards.com/cyber-defense-global-awards-winners-for-2019/

[6] https://www.cisomag.com/endpoint-security/

Attivo Networks ist einer der führenden Anbieter für Security-Lösungen, die auf Deception-Technologie basieren. Die Lösungen bieten eine aktive Früherkennung, Forensik und automatisierte Reaktion auf netzwerkinterne Angriffe. Zum Portfolio gehören umfangreiche Täuschungs-Lösungen für unternehmensinterne Netzwerke, Endpoints und Datenzentren, die darauf ausgelegt sind, Angriffe von außen aufzudecken und sie proaktiv von allen unternehmenskritischen Vektoren fernzuhalten.

Die Attivo Networks ThreatDefend-Plattform ist eine umfassende und bereits in mehreren internationalen Unternehmen installierte Plattform zur präzisen Bedrohungserkennung in Unternehmensnetzwerken, Datenzentren und Cloud-Umgebung. Maschinelles Lernen, automatisierte Analysen und Reaktionen auf Vorfälle sorgen für schnelle Fehlerbehebung. Die Plattform ist einfach zu installieren und zu bedienen und zudem wartungsarm, daher eignet sie sich für Unternehmen jeder Größe.

Attivo Networks hat über 100 Auszeichnungen für seine technologische Innovation und Führungsrolle erhalten und ist laut Gartner ein Marktführer im Bereichen Deception-Technologie.

Firmenkontakt

Attivo Networks Europe

Joe Weidner

Fremont Boulevard 46601

94538 Fremont

+49 89 800 77-0

attivo@prolog-pr.com

https://attivonetworks.com/

Pressekontakt

Prolog Communications GmbH

Achim Heinze

Sendlinger Str. 24

80331 München

089 800 77-0

achim.heinze@prolog-pr.com

https://www.prolog-pr.com/attivo

Bildquelle: Attivo Networks