GTT erweitert Managed-Security-Services-Portfolio

GTT Communications, Inc., ein führender globaler Anbieter von Cloud-Netzwerken für multinationale Kunden, gibt bekannt, dass das Unternehmen sein Portfolio an Managed Security Services erweitert hat. Durch den Einsatz der Next Generation Security Fabric von Fortinet kann GTT erweiterte, softwaredefinierte Funktionen anbieten. Dazu gehört die Unified Threat Prevention (UTP) mit diversen Sicherheitsfunktionen wie Anwendungssteuerung, Webfilterung, Virenschutz, Data Loss Prevention, Intrusion Detection und Prevention.

Darüber hinaus hat GTT sein Security-Service-Portfolio um Managed Detection und Response-Funktionen erweitert. Diese bieten eine umfassende Sicherheitsabdeckung sowohl für Cloud- als auch On-Premise- und Hybrid-Umgebungen. Im Funktionsumfang ist eine umfangreiche Security-Tool-Suite mit maschinellen Verhaltensanalysen, eingebetteter Threat Intelligence, 24/7-Security Monitoring und Incident Response enthalten. Gesteuert wird sie von den zertifizierten Sicherheitsexperten von GTT in globalen Security Operation Centern.

„Wir wissen, dass die Netzwerksicherheit im Jahr 2021 für unsere Kunden eine hohe Priorität hat“, so Don MacNeil, COO von GTT. „GTT konzentriert sich auf die Bereitstellung von Managed-Security-Service-Funktionen, die die Komplexität reduzieren und die Sicherheit des ständigen und ortsunabhängigen Zugriffs auf Anwendungen und Dienste gewährleisten. Denn diese ist eine wesentliche Anforderung unserer Kunden an das digitale Geschäft.“

Die erweiterten Managed-Security-Service-Funktionen von GTT bieten Unternehmen umfassende Netzwerksicherheit in Zeiten erhöhter IT-Sicherheitsrisiken und -Bedrohungen. Denn diese nehmen aufgrund zunehmender Remote-Arbeit und der schnellen Einführung von Cloud-Diensten weiter zu. In Kombination mit den SD-WAN-Funktionen von GTT bieten die neuen Security Services eine einfache, sichere und skalierbare Lösung, welche die Anwendungsleistung verbessert, die Betriebskosten senkt und die Netzwerkagilität erhöht.

Die Erweiterung des Managed-Security-Services-Portfolios von GTT legt den Grundstein für die Entwicklung von GTTs Secure-Access-Service-Edge-Lösungen (SASE). Diese soll Cloud-basierte Sicherheitstools mit SD-WAN-Funktionalität für einen vereinfachten und sicheren Zugriff auf Devices, Anwendungen und Datenressourcen außerhalb eines Unternehmens vereinen. Die aktuelle SASE-Roadmap von GTT umfasst den „Zero Trust“-Netzwerkzugang, der die Work-from-Anywhere-Lösungen mit diskreten Zugangskontrollen für Netzwerke und Cloud-Anwendungen erweitert.

„Agile Unternehmen reagieren auf sich ständig ändernde Geschäftstrends. Sie wissen, dass Security-driven Networking ein wichtiges Konzept ist, um Netzwerkfunktionalität undSicherheit zu vereinen“, ergänzt John Maddison, EVP of Products und CMO bei Fortinet. „Unternehmen nehmen diesen Ansatz an, weil er ihnen die Flexibilität gibt, Security-Maßnahmen schnell und effizient überall und zu jeder Zeit einzusetzen. Security-driven Networking ist nicht nur eine neue Art, um Sicherheitslösungen einzusetzen – es wird vor allem die Weiterentwicklung der digitalen Innovation ermöglichen.“

„Sicherheit ist für die Verwaltung und den Betrieb von Unternehmensnetzwerken von größter Bedeutung geworden, weil die Einführung von digitalen Geschäfts- und Cloud-Anwendungen immer schneller voranschreitet“, so Gary Barton, Principal Analyst für Telecom Services bei GlobalData. „GTTs umfassender Ansatz zur Implementierung fortschrittlicher Sicherheitsfunktionen, die in Software-definierte Netzwerkelemente integriert sind, ist genau das, was Unternehmen fordern, um einen sicheren und effizienten Betrieb ihrer Netzwerke zu gewährleisten.“

GTT verbindet Menschen in Unternehmen auf der ganzen Welt und mit jeder Anwendung in der Cloud. Unsere Kunden profitieren von einer hervorragenden Expertise und Dienstleistungserfahrung, die auf unseren Werten Simplicity, Speed und Agility basieren. GTT besitzt und betreibt ein globales Tier-1-Internet-Netzwerk und bietet eine umfassende Suite von Cloud Networking-Services. Weitere Informationen über GTT (NYSE: GTT) finden Sie unter www.gtt.net

Kontakt

GTT GmbH

Susanne Hagemann

Schwalbacher Straße 660-62

65760 Eschborn

+49 69 24437-2255

Susanne.Hagemann@gtt.net

https://www.gtt.net/de-de

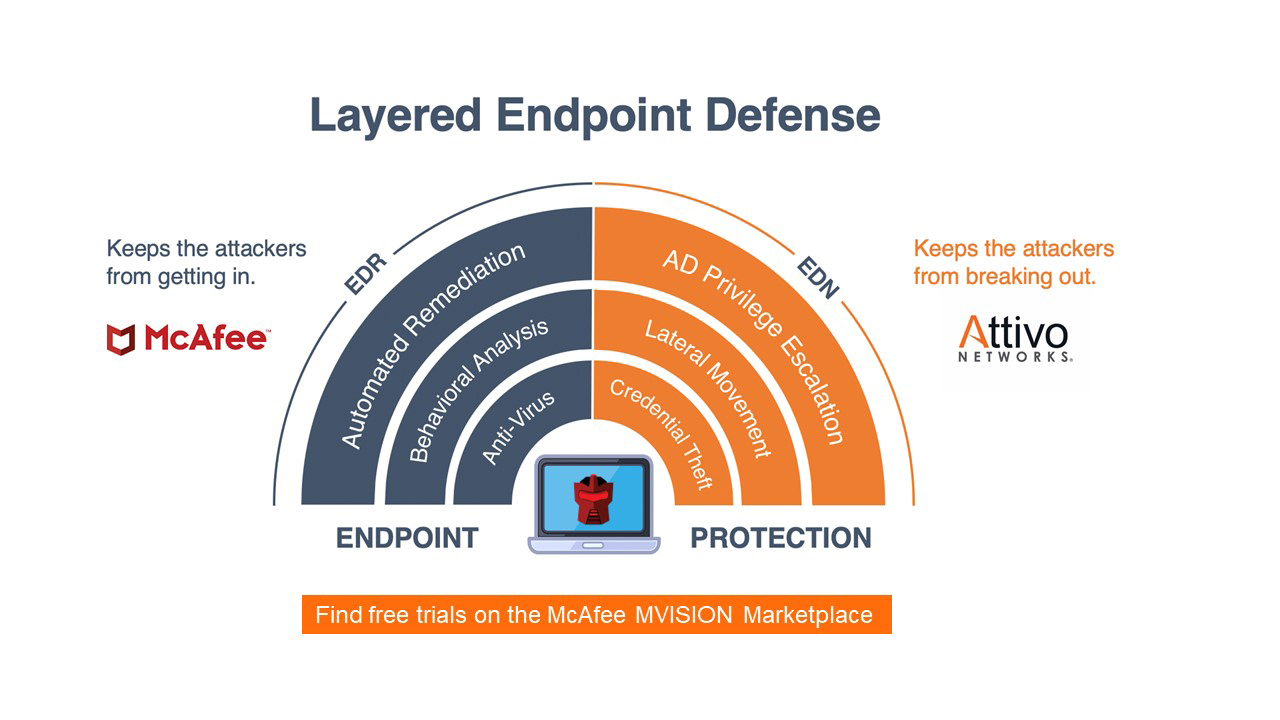

Der Marketplace ist eine offene, Cloud-basierte Plattform, die es Kunden erlaubt, schnell und einfach Lösungen von McAfee und Partnern zu beschaffen, um Sicherheitslücken schnell zu schließen, die Erkennung von Bedrohungen zu verbessern, ihre Sicherheitslage zu erhöhen und mit dem MVISION ePolicy Orchestrator die Reaktion auf Vorfälle zu automatisieren.

Der Marketplace ist eine offene, Cloud-basierte Plattform, die es Kunden erlaubt, schnell und einfach Lösungen von McAfee und Partnern zu beschaffen, um Sicherheitslücken schnell zu schließen, die Erkennung von Bedrohungen zu verbessern, ihre Sicherheitslage zu erhöhen und mit dem MVISION ePolicy Orchestrator die Reaktion auf Vorfälle zu automatisieren.