Lumen ist mit neuem Markennamen und neuer Zielsetzung bestens aufgestellt, um mit seiner Technologieplattform „Amazing Things“ zu ermöglichen

DENVER, 15. September 2020 – CenturyLink hat einen neuen Markennamen und einen kühnen neuen Anspruch. Als Lumen Technologies, oder kurz Lumen, wird das Unternehmen dazu beitragen, den Enterprise-Sektor durch die Herausforderungen und Chancen der vierten industriellen Revolution zu führen – das Zeitalter, in dem intelligente, vernetzte Geräte allgegenwärtig sind. Lumen® ist mit einem neuen Fokus auf den Markt und die Welt ausgerichtet und hat den Anspruch, den menschlichen Fortschritt durch Technologie zu fördern.

Die interaktive Multichannel-Version dieser Pressemitteilung finden Sie hier: https://www.multivu.com/players/English/8524356-centurylink-rebrands-as-lumen/

Die vierte Industrielle Revolution steht für den jüngsten technologischen Wandel, der die Art und Weise, wie wir leben und arbeiten, verändert. Ein neues Zeitalter, das erfordert, dass Unternehmen ihre Daten effektiv erfassen, analysieren, auswerten und nutzen, um dem Wettbewerb einen Schritt voraus zu sein.

Lumen vereint eine globale Technologieinfrastruktur, leistungsstarke Geschäftslösungen und branchenführende Dienstleistungen in einer Plattform, die es den Kunden ermöglicht, sich im Industrie 4.0-Zeitalter mit Spitzenleistungen nach vorne zu bringen und Großartiges zu leisten

Lumen President und CEO Jeff Storey kommentiert den neuen Markennamen und die Neuausrichtung:

„Unsere Mitarbeiter setzen sich dafür ein, den menschlichen Fortschritt durch Technologie zu fördern. Lumen kann das großartige Potenzial unserer Kunden freisetzen, indem wir unsere Technologieplattform, unsere Mitarbeiter und unsere Beziehungen zu Kunden und Partnern nutzen.“

Jeff Storey im Originalton (Video): https://news.lumen.com/jeff-storey-introduces-lumen

The Platform for Amazing Things

Die Lumen-Plattform ebnet unseren Kunden den Weg, die neuen Technologien der vierten Industriellen Revolution zu nutzen. Sie ist der Enabler für Smart Cities, Robotik in Einzelhandel und Industrie, virtuelle Zusammenarbeit in Echtzeit, Smart Factories sowie Geschäftsanwendungen aller Art, die leistungsstarke Netzwerke und Sicherheit erfordern. Die Plattform vereint unsere hochgradig vernetzte globale Glasfasernetz-Infrastruktur, Edge-Cloud-Funktionen sowie Security-, Kommunikations- und Collaboration-Lösungen. Sie ist damit das Fundament für schnelle und sichere Anwendungs- und Datendienste, die für den Erfolg unserer Kunden entscheidend sind.

Lumen Executive Vice President und Chief Marketing Officer Shaun Andrews kommentiert die Plattform:

„Unser aller Zukunft wird von intelligenten Dingen, Anwendungen und digitalen Diensten vorangetrieben, die Daten zur Transformation zu nutzen. Wir haben, um diesen immensen Bedarf zu erfüllen und dem menschlichen Fortschritt durch Technologie dienen zu können, Lumen ins Leben gerufen, und stellen unsere Technologie über die Lumen-Plattform bereit, die Platform for Amazing Things.“

Shaun Andrews im Originalton (Video): https://news.lumen.com/shaun-andrews-platform-for-amazing-things

Lumens globale Glasfasernetz-Infrastruktur und ergänzende Produkte und Services des Unternehmens bieten den Kunden in vier Schlüsselbereichen einzigartige Wettbewerbsvorteile:

– Adaptive Networking: Lumen bietet hybride Netzwerklösungen an, die darauf ausgerichtet sind, sich schnell an den hochgradig flexiblen Daten- und Anwendungsbedarf der Kunden anzupassen.

– Edge-Cloud & IT-Agilität: Lumen verbessert durch Datenzugriff mit niedrigen Latenzzeiten und hoher Leistung das Anwendungserlebnis und kann Daten und Workloads näher dorthin verlagern, wo die Kunden sie benötigen.

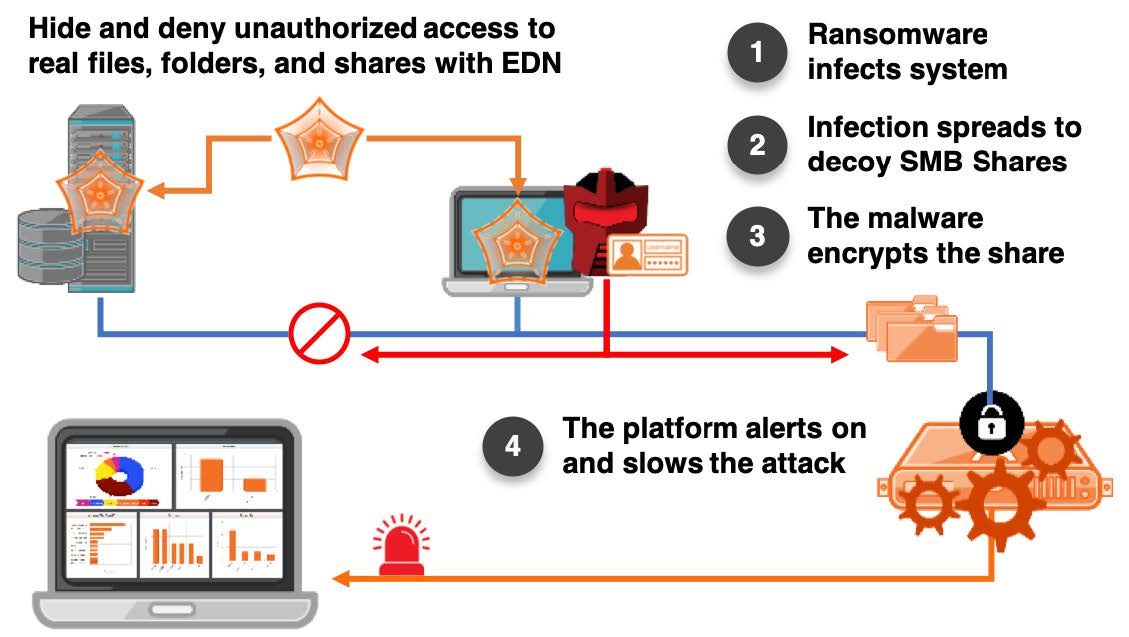

– Connected Security: Lumen bietet globale Threat Intelligence, netzwerkbasierte Security und tiefgreifende Security-Expertise, um seine Kunden beim Schutz ihrer Daten und Anwendungen vor den sich ständig weiterentwickelnden Bedrohungen zu unterstützen.

– Kommunikation & Collaboration: Lumens Kommunikations- und Collaboration-Lösungen machen es leicht, standortunabhängig miteinander vernetzt und produktiv zu bleiben.

CenturyLink bleibt als Marke für Privat- und kleine Geschäftskunden in den Vereinigten Staaten erhalten.

Finanzielle Informationen zu Lumen

Das Unternehmen beabsichtigt nicht, seine Finanzstrategie oder Finanzberichterstattung als Folge dieser Ankündigung zu ändern. Wirksam mit Handelsbeginn am 18. September 2020 ändert sich der Börsenticker des Unternehmens von CTL zu LUMN.

Änderung des offiziellen Firmennamens

Es wird erwartet, dass der offizielle Firmenname von CenturyLink, Inc. formell in Lumen Technologies, Inc. geändert wird, sobald alle rechtlichen und regulatorischen Anforderungen erfüllt sind.

Informationen zu Lumen

Lumen wird von der Überzeugung geleitet, dass es der Menschheit am besten ergeht, wenn Technologie die Art und Weise, wie wir leben und arbeiten, verbessert. Mit 450.000 Glasfasermeilen für Kunden in mehr als 60 Ländern liefern wir die schnellste und sicherste Plattform für Anwendungen und Daten, um Unternehmen, Behörden und Gemeinden dabei zu unterstützen, großartige Erfahrungen bereitzustellen.

Mehr zu den Netzwerk-, Edge-Cloud-, Security- sowie Kommunikations- und Collaboration-Lösungen von Lumen und der Zielsetzung des Unternehmens, den menschlichen Fortschritt durch Technologie zu fördern, finden Sie auf: news.lumen.com, LinkedIn: /lumentechnologies, Twitter: @lumentechco, Facebook: /lumentechnologies, Instagram: @lumentechnologies und YouTube: /lumentechnologies.

Lumen und Lumen Technologies sind eingetragene Marken von Lumen Technologies, LLC in den Vereinigten Staaten. Lumen Technologies, LLC ist eine hundertprozentige Tochtergesellschaft von CenturyLink, Inc.

Zukunftsgerichtete Aussagen

Mit Ausnahme von historischen und faktischen Informationen sind die in dieser Mitteilung dargelegten Sachverhalte, die durch Worte wie „glauben“, „planen“, „werden“ und ähnliche Ausdrücke gekennzeichnet sind, zukunftsgerichtete Aussagen gemäß der Definition der Bundeswertpapiergesetze und unterliegen den darin enthaltenen „Safe Harbor“-Schutzmaßnahmen. Diese zukunftsgerichteten Aussagen sind keine Garantien für zukünftige Ergebnisse und basieren ausschließlich auf aktuellen Erwartungen, sind von Natur aus spekulativ und unterliegen einer Reihe von Annahmen, Risiken und Ungewissheiten, von denen viele außerhalb unserer Kontrolle liegen. Sollten diese oder andere Risiken und Unsicherheitsfaktoren eintreten, oder sollten sich die den Aussagen zugrunde liegenden Annahmen als unrichtig herausstellen, so können die tatsächlichen Ereignisse und Ergebnisse wesentlich von denjenigen abweichen, die in diesen Aussagen antizipiert, eingeschätzt, projiziert oder impliziert werden. Zu den Faktoren, die die tatsächlichen Ergebnisse beeinflussen könnten, gehören unter anderem: Unsicherheiten aufgrund von Ereignissen, die außerhalb unseres Einflussbereichs liegen, in Bezug auf die Auswirkungen von gesundheitlichen und wirtschaftlichen Störungen im Zusammenhang mit COVID-19; die Auswirkungen des Wettbewerbs durch eine Vielzahl von konkurrierenden Anbietern; unsere Fähigkeit, unsere wichtigsten betrieblichen Erfordernisse zu erreichen, einschließlich der Vereinfachung und Konsolidierung unseres Netzwerks, der Vereinfachung und Automatisierung unserer Service-Supportsysteme und der Stärkung unserer Beziehungen zu unseren Kunden; unsere Fähigkeit, unser Netzwerk zu sichern; mögliche Veränderungen in der Nachfrage nach unseren Produkten und Dienstleistungen; unsere Fähigkeit, unsere Betriebspläne und Unternehmensstrategien umzusetzen; unsere Fähigkeit, Schlüsselpersonal effektiv zu halten und einzustellen; unsere Fähigkeit, die Bedingungen unserer Zahlungsverpflichtungen und Zusicherungen zu erfüllen; unsere Fähigkeit, günstige Beziehungen zu unseren wichtigsten Geschäftspartnern, Lieferanten, Anbietern, Vermietern und Finanzinstituten aufrechtzuerhalten; unsere Fähigkeit, Genehmigungen für oben genannte Namensänderung zu erhalten; und andere Risiken, die in unseren Einreichungen bei der U.S. Securities and Exchange Commission (die „SEC“) dargestellt sind oder auf die verwiesen wird. Aus allen oben und in unseren bei der SEC eingereichten Unterlagen dargelegten Gründen wird der Leser ausdrücklich darauf hingewiesen, sich nicht unangemessen auf unsere zukunftsgerichteten Aussagen zu verlassen, die sich nur auf das Datum beziehen, an dem sie gemacht wurden. Wir übernehmen keine Verpflichtung, zukunftsgerichtete Aussagen aus irgendeinem Grund öffentlich zu aktualisieren oder zu revidieren, sei es aufgrund neuer Informationen, zukünftiger Ereignisse oder Entwicklungen, veränderter Umstände oder aus anderen Gründen. Darüber hinaus spiegeln alle Informationen über unsere Absichten, die in einer unserer zukunftsgerichteten Aussagen enthalten sind, unsere Absichten zum Zeitpunkt der zukunftsgerichteten Aussage wider und basieren unter anderem auf den zu diesem Zeitpunkt bestehenden regulatorischen, technologischen, branchenspezifischen, wettbewerbs-, wirtschafts- und marktbezogenen Bedingungen unseren Annahmen zum Zeitpunkt der Aussage. Wir können unsere Absichten, Strategien oder Pläne jederzeit und ohne Vorankündigung und aus beliebigen Gründen ändern.

Lumen wird von der Überzeugung geleitet, dass es der Menschheit am besten ergeht, wenn Technologie die Art und Weise, wie wir leben und arbeiten, verbessert. Mit 450.000 Glasfasermeilen für Kunden in mehr als 60 Ländern liefern wir die schnellste und sicherste Plattform für Anwendungen und Daten, um Unternehmen, Behörden und Gemeinden dabei zu unterstützen, großartige Erfahrungen bereitzustellen.

Mehr zu den Netzwerk-, Edge-Cloud-, Security- sowie Kommunikations- und Collaboration-Lösungen von Lumen und der Zielsetzung des Unternehmens, den menschlichen Fortschritt durch Technologie zu fördern, finden Sie auf: news.lumen.com, LinkedIn: /lumentechnologies, Twitter: @lumentechco, Facebook: /lumentechnologies, Instagram: @lumentechnologies und YouTube: /lumentechnologies.

Lumen und Lumen Technologies sind eingetragene Marken von Lumen Technologies, LLC in den Vereinigten Staaten. Lumen Technologies, LLC ist eine hundertprozentige Tochtergesellschaft von CenturyLink, Inc.

Firmenkontakt

Lumen Communications Germany GmbH

Julia Krügers

Rüsselsheimer Straße 22

60326 Frankfurt am Main

+ 49 69 33296429

julia.krügers@lumen.com

https://www.lumen.com

Pressekontakt

H zwo B Kommunikations GmbH

Bernd Jung

Neue Straße 7

91088 Bubenreuth

+49 9131 81281 22

bernd.jung@h-zwo-b.de

http://www.h-zwo-b.de/