Gartner hebt BeyondTrust für „Umsetzungsfähigkeit“ und „Vollständigkeit der Vision“ hervor

BeyondTrust, globaler Marktführer für Privileged Access Management, wird zum dritten Mal in Folge als „Leader“ im „Gartner Magic Quadrant for Privileged Access Management“ (Juli 2021) des IT-Analystenhauses Gartner aufgeführt. Im Vergleich zum Vorjahr erzielt BeyondTrust deutlich höhere Bewertungen in der Kategorie „Umsetzungsfähigkeit“. Im ergänzenden Bericht „Critical Capabilities for Privileged Access Management“ zeichnen die Gartner-Analysten insbesondere BeyondTrusts Funktionalität für Privilege Elevation and Delegation Management (PEDM) mit der höchsten Bewertung aus.

BeyondTrusts innovativer PAM-Ansatz für Universal Privilege Management schützt alle Nutzer, IT-Assets und Sitzungen im Unternehmen. Zur Reduzierung von Risiken beim Einsatz von Privilegien und zur Steigerung der Effizienz lassen sich die Enterprise-Produkte als Cloud- oder On-Premise-Lösung bereitstellen.

„Aus unserer Sicht bestätigt die Leader-Einordnung die BeyondTrust-Stärken im PAM-Marktumfeld, die sich durch Plattformbreite, Lösungstiefe, IT-Integration und Wertschöpfung auszeichnen“, kommentierte Matt Dircks, CEO bei BeyondTrust. „Durch die massive Zunahme von Remote-Arbeit, die Tempobeschleunigung der digitalen Transformation und das Wachstum maschineller Identitäten entsteht ein starker Anstieg an privilegierten Zugriffen, auf den viele Organisationen nicht vorbereitet sind. BeyondTrusts PAM-Plattform hilft Unternehmen dabei, die Risiken durch interne und externe Bedrohungen umfassend zu adressieren und das Unternehmen vor potentiellen Angriffen zu schützen.“

Innovationen beim Privileged Access Management

Die jetzt veröffentlichten Gartner-Studienergebnisse „Gartner Magic Quadrant“ und „Critical Capabilities for Privileged Access Management“ dokumentieren BeyondTrusts positive Entwicklung bis März 2021. Seitdem hat BeyondTrust weitere wichtige Produktversionen veröffentlicht:

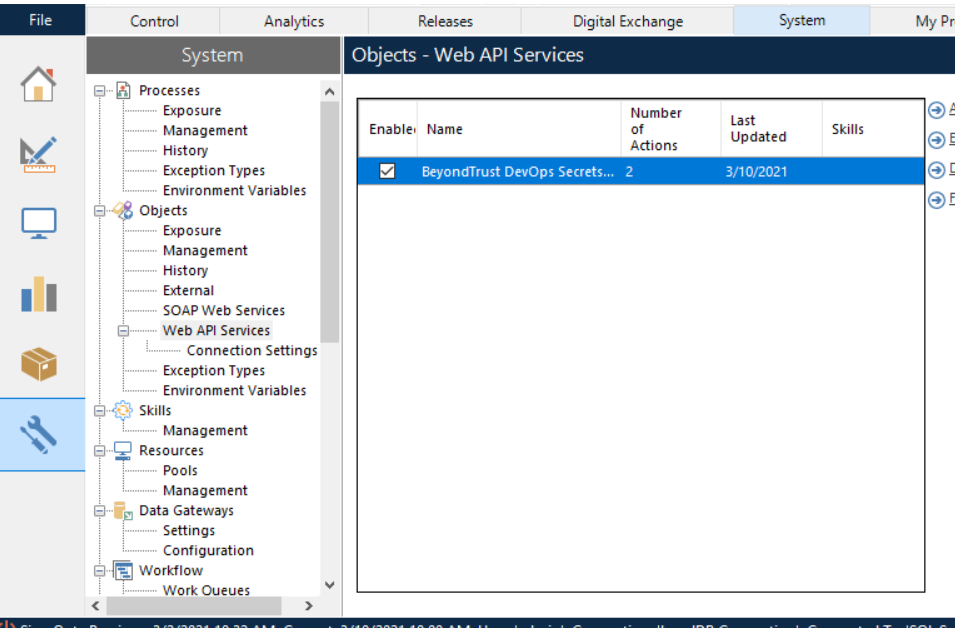

DevOps Secrets Safe 21.1: Zur Reduzierung potentieller Angriffsvektoren lassen sich Konten mit dem neuen Release automatisch nach Ablauf eines eingestellten Zeitfensters aus Cloud-Umgebungen (Time to Live) entfernen.

Password Safe 21.1: Die neue Version erweitert und vereinfacht das IT-Management privilegierter Zugangsdaten auf zusätzlichen IT-Plattformen und bietet eine weiterentwickelte Integration in BeyondTrust Privilege Management for Windows and Mac.

Ein kostenloses Exemplar des Gartner-Reports „Magic Quadrant for Privileged Access Management“ ist hier abrufbar: http://www.beyondtrust.com/sem/gartner-magic-quadrant-pam Gartner gilt als das weltweit führende Marktforschungs- und Beratungsunternehmen für Informationstechnologie.

(Quelle: Gartner: „Magic Quadrant for Privileged Access Management“, Felix Gaehtgens, Abhyuday Data, Michael Kelley, Swati Rakheja, 19. Juli 2021.)

Gartner Disclaimer

Gartner spricht keine Empfehlungen für die Anbieter, Produkte oder Dienstleistungen aus, die in den Publikationen der Organisation erwähnt werden. Ebenso wenig rät Gartner Technologienutzern, ausschließlich jene Anbieter auszuwählen, die die höchsten Bewertungen oder andere Einstufungen erhalten haben. Die Publikationen geben die Meinung von Gartner wieder und sollten nicht als Feststellung von Tatsachen interpretiert werden. Gartner schließt alle ausdrücklichen oder stillschweigenden Gewährleistungen hinsichtlich dieser Studie inklusive Tauglichkeit oder Eignung für einen bestimmten Zweck aus.

BeyondTrust ist globaler Marktführer für Privileged Access Management (PAM) und ermöglicht Organisationen eine umfassende Absicherung aller Nutzerprivilegien. Das integrierte Produkt- und Plattformangebot stellt die branchenweit fortschrittlichste PAM-Lösung bereit, mit der Unternehmen ihre Angriffsfläche in klassischen, hybriden und Cloud-Umgebungen verkleinern.

BeyondTrusts ganzheitlicher Ansatz für Universal Privilege Management vereint Lösungen zu Privileged Remote Access, Endpoint Privilege Management, Privileged Password Management sowie auch Remote Support. BeyondTrust sichert und schützt privilegierte Zugriffe auf IT-Systeme, Passwörter und Endpunkte, um Unternehmen die erforderliche Visibilität und Kontrolle zur Reduzierung von Risiken und Einhaltung von Compliance-Vorgaben zu verschaffen. Mit einem weltweiten Partnernetzwerk unterstützt BeyondTrust über 20.000 Kunden, zu denen 70 Prozent der Fortune-500-Unternehmen zählen.

Firmenkontakt

BeyondTrust

Annika Vaidya

Lindleystr. 8 A

60314 Frankfurt am Main

(06181) 9661255

avaidya@beyondtrust.com

http://www.beyondtrust.com/de

Pressekontakt

Agentur SCHOLZ PR

Heiko Scholz

Königsberger Str. 33

35066 Frankenberg

06451715105

beyondtrust@scholzpr.de

http://www.scholzpr.de

Bildquelle: BeyondTrust