ARAG Experten geben wertvolle Tipps zum sicheren Surfen

Am 9. Februar findet der internationale Safer Internet Day (SID) zum 18. Mal statt. Von der Europäischen Union initiiert, rückt dieser Aktionstag das Thema Sicherheit im Internet und in den neuen Medien in den Fokus. Dabei soll die Sensibilität für das Thema „Sicheres Internet“ gefördert und Menschen aller Altersgruppen dazu bewegt werden, der Sicherheit im Internet mehr Aufmerksamkeit zu schenken. ARAG Experten geben aus diesem Anlass einige Tipps für ein sicheres Surfen.

HTTPS – Zeichen für Sicherheit?

Ein Mittel, sich relativ sicher im Internet zu bewegen, ist der Besuch der richtigen Seiten. Zu erkennen sind diese an einem Schloss-Symbol, das neben der Adresszeile im Browser auftaucht, und den Buchstaben HTTPS. Das bedeutet, dass die Seite verschlüsselt und damit die Übermittlung von Daten sicher ist. Die Abkürzung steht für das Verschlüsselungs-Verfahren „Hypertext Transfer Protocol Secure“ (Sicheres Hypertext Übertragungsprotokoll). Dieses Protokoll wird genutzt, um Webseiten vom Server in den Browser der Nutzer zu laden.

Im Gegensatz dazu gibt es auch die ungeschützte Variante HTTP. Wer sich auf solchen Seiten tummelt, surft gefährlich. Denn hier wird die Kommunikation zwischen dem Internetnutzer und dem Webserver, auf dem die Daten der besuchten Internetseite liegen, nicht verschlüsselt. Unseriöse Anbieter und Kriminelle können also relativ leicht auf alle Daten zugreifen, die der Internetnutzer auf der Webseite eingibt. Daher raten die ARAG Experten zur besonderen Vorsicht, wenn es beispielsweise um Kreditkartentransaktionen, Datentransfers oder Logins geht.

SSL-Zertifikat

Seriöse Webseiten-Betreiber schützen ihre Seite zusätzlich durch ein SSL-Zertifikat (Secure Sockets Layer). Dies ist ein digitaler Datensatz, der das Sicherheits-Schloss und das HTTPS-Protokoll aktiviert. Dabei stellt das Zertifikat sicher, dass alle Informationen der Webseite verschlüsselt übermittelt werden. Sobald der Besucher der Seite also persönliche Daten oder andere Angaben macht, sind diese Eingaben vor dem Zugriff Dritter geschützt.

Weitere Tipps im Überblick:

– Halten Sie Ihre Software immer auf dem aktuellen Stand.

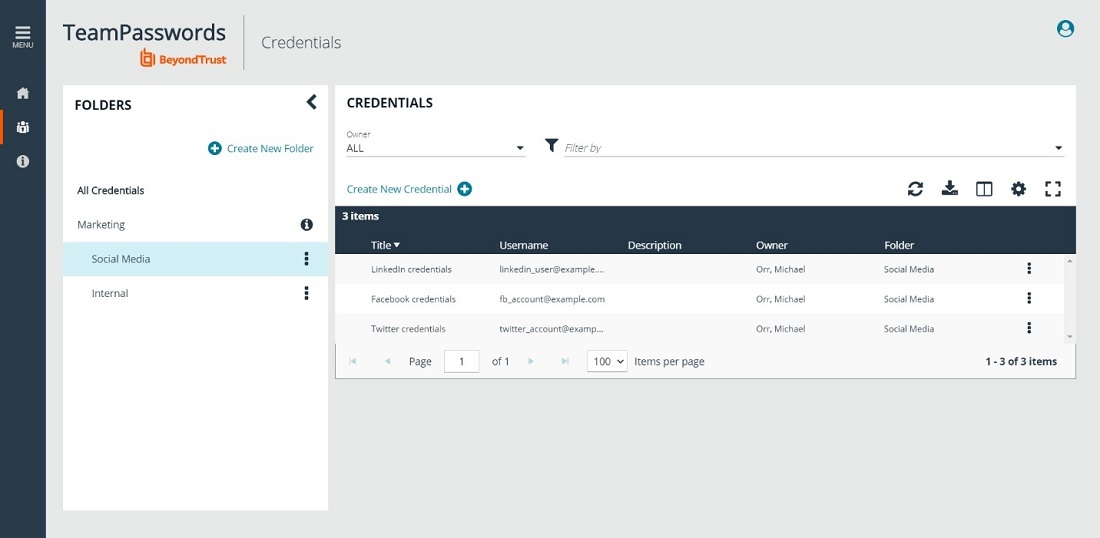

– Verwenden Sie sichere Passwörter und ändern Sie diese regelmäßig.

– Nutzen Sie nach Möglichkeit eine Zwei-Faktor-Authentisierung.

– Schränken Sie Rechte von PC-Mitbenutzern ein.

– Verwenden Sie eine Firewall.

– Gehen Sie mit E-Mails und deren Anhängen sorgsam um.

– Seien Sie zurückhaltend mit der Angabe persönlicher Daten im Internet.

– Gehen Sie mit Nachrichten von Unbekannten in sozialen Netzwerken vorsichtig um.

– Vorsicht beim Download von Software aus dem Internet.

– Sichern Sie Ihre drahtlose (Funk-)Netzwerkverbindung.

– Schützen Sie Ihre Hardware gegen Diebstahl und unbefugten Zugriff.

– Online-Banking: Niemals die Seite der Bank über einen Link aus einer E-Mail öffnen. Am besten immer die Adresse selbst in die Browserzeile eingeben.

Sichere Passwörter – so geht“s!

Ob beim Online-Banking oder beim Datenklau von E-Mail-Accounts: Immer wieder erweisen sich unsichere Passwörter als Sicherheitslücke und Einladung für Hacker und Internet-Betrüger. Was aber ist ein sicheres Passwort? Eine grundlegende Regel: Jeder E-Mail-Account bekommt ein eigenes Passwort. Das gleiche gilt für die verschiedenen Vorgänge. Ob Online-Buchung, Internet-Banking oder Download von E-Books: Legen Sie für jeden Vorgang ein eigenes Passwort an; sonst machen Sie es Angreifern sehr einfach.

Tipps für sichere Passwörter

– Ein gutes Passwort besteht aus mindestens acht Zeichen.

– Es enthält Groß- und Kleinbuchstaben, Ziffern und Sonderzeichen.

– Ungeeignet sind Geburtsdaten, der eigene Name, 123456… und das Wort „Passwort“.

– Idealerweise kommt das Passwort nicht im Wörterbuch vor.

– Verschiedene Zugänge sollten verschiedene Passwörter haben.

– Passwörter sollten öfter mal gewechselt werden; am besten alle 6-8 Wochen.

Vorsicht bei aktuellen Spam-Mails!

Aufgrund der pandemiebedingten Einschränkungen boomt das E-Commerce-Geschäft. Bei Online-Bestellungen gehören Bestätigungsmails und Lieferbenachrichtigungen nun mal dazu. Und genau da setzen Verbrecher aktuell an: Millionenfach werden gefälschte E-Mails, angeblich vom Paketdienst, an Verbraucher rausgeschickt. Die Betrüger geben an, dass die Lieferadresse falsch sei und mittels eines beigefügten Dokuments berichtigt werden sollte. Öffnen Sie den Anhang auf gar keinen Fall! Der beinhaltet nämlich möglicherweise einen digitalen Schädling, der einen Verschlüsselungstrojaner auf Ihrem System installiert.

Gesetzgeber bessert nach

Auch der Gesetzgeber ist um digitale Sicherheit bemüht. So soll ein von der Bundesregierung geplantes Gesetz Verbrauchern umfassende Gewährleistungsrechte bei der Nutzung digitaler Geräte einräumen, wie es sie bislang nur etwa bei Kauf-, Werk- oder Mietverträgen gibt. Die Regelungen sollen für Verbraucherverträge gelten und sich auf die Bereitstellung von digitalen Inhalten wie etwa Software und E-Books, sowie auf digitale Dienstleistungen wie z. B. Videostreaming und soziale Netzwerke beziehen. Hat das digitale Produkt einen Mangel, sollen Kunden Anspruch auf Beseitigung durch Nachbesserung oder eine erneute Bereitstellung haben. Darüber hinaus soll es ein Recht auf Vertragsbeendigung und zur Minderung geben. Das geplante Gesetz sieht ebenfalls Schadensersatz- und Aufwendungsersatzansprüche vor, ebenso wie eine Gewährleistungsfrist von zwei Jahren.

Außerdem werden Unternehmen zu regelmäßigen funktionserhaltenden Aktualisierungen und Sicherheitsupdates verpflichtet, damit die digitalen Produkte vertragsgemäß bleiben. Mit dem Gesetzesentwurf wird eine EU-Richtlinie aus dem Jahr 2019 in deutsches Recht umgesetzt.

Weitere interessante Informationen unter:

https://www.arag.de/service/infos-und-news/rechtstipps-und-gerichtsurteile/internet-und-computer/

Die ARAG ist das größte Familienunternehmen in der deutschen Assekuranz und versteht sich als vielseitiger Qualitätsversicherer. Neben ihrem Schwerpunkt im Rechtsschutzgeschäft bietet sie ihren Kunden in Deutschland auch eigene einzigartige, bedarfsorientierte Produkte und Services in den Bereichen Komposit und Gesundheit. Aktiv in insgesamt 19 Ländern – inklusive den USA, Kanada und Australien – nimmt die ARAG zudem über ihre internationalen Niederlassungen, Gesellschaften und Beteiligungen in vielen internationalen Märkten mit ihren Rechtsschutzversicherungen und Rechtsdienstleistungen eine führende Position ein. Mit mehr als 4.300 Mitarbeitern erwirtschaftet der Konzern ein Umsatz- und Beitragsvolumen von rund 1,8 Milliarden EUR.

ARAG SE ARAG Platz 1 40472 Düsseldorf Aufsichtsratsvorsitzender Dr. Dr. h. c. Paul-Otto Faßbender

Vorstand Dr. Renko Dirksen (Sprecher) Dr. Matthias Maslaton Wolfgang Mathmann Hanno Petersen Dr. Joerg Schwarze Dr. Werenfried Wendler

Sitz und Registergericht Düsseldorf HRB 66846 USt-ID-Nr.: DE 119 355 995

Firmenkontakt

ARAG SE

Brigitta Mehring

ARAG Platz 1

40472 Düsseldorf

0211 963 25 60

brigitta.mehring@arag.de

http://www.arag.de

Pressekontakt

Klaarkiming Kommunikation

Claudia Wenski

Steinberg 4

24229 Dänischenhagen

043 49 – 22 80 26

cw@klaarkiming-kommunikation.de

http://www.arag.de

Amsterdam, 16. November 2020 – Bis zu 32 Kameras auf jedem Standard-TV-Bildschirm, bis zu 164 Kameras auf mehreren Bildschirmseiten, extrem latenzarme, gestochen scharfe und klare Videoanzeige bei anpassbaren Layouts, die aus der Cloud gesteuert und verwaltet werden: So liest sich der Steckbrief der Local Display-Station, die Eagle Eye Networks, weltweit führender Anbieter für Cloud-Videoüberwachung, neu vorgestellt hat. Die Netzwerk-Appliance gibt es in zwei Ausführungen – als Einzel-Displaymodell DS100 und als Doppel-Displaymodell DS200. Beide Varianten lassen sich selbstverständlich in das Eagle Eye Cloud Video Management System (VMS), eine smarte, KI-basierte Lösung für die Cloud-Videoüberwachung, integrieren.

Amsterdam, 16. November 2020 – Bis zu 32 Kameras auf jedem Standard-TV-Bildschirm, bis zu 164 Kameras auf mehreren Bildschirmseiten, extrem latenzarme, gestochen scharfe und klare Videoanzeige bei anpassbaren Layouts, die aus der Cloud gesteuert und verwaltet werden: So liest sich der Steckbrief der Local Display-Station, die Eagle Eye Networks, weltweit führender Anbieter für Cloud-Videoüberwachung, neu vorgestellt hat. Die Netzwerk-Appliance gibt es in zwei Ausführungen – als Einzel-Displaymodell DS100 und als Doppel-Displaymodell DS200. Beide Varianten lassen sich selbstverständlich in das Eagle Eye Cloud Video Management System (VMS), eine smarte, KI-basierte Lösung für die Cloud-Videoüberwachung, integrieren.  Aufgrund der steigenden Zahlen der Corona-Infektionen in den letzten Wochen, versuchen Unternehmen vermehrt ihre Mitarbeiter zu schützen, indem sie diese weitestgehend von Zuhause arbeiten lassen. Derzeit beobachten wir bereits eine hohe Nachfrage an Endgeräten für die Ausstattung von Heimarbeitsplätzen, sowie verlängerte Lieferzeiten für wichtige Komponenten.

Aufgrund der steigenden Zahlen der Corona-Infektionen in den letzten Wochen, versuchen Unternehmen vermehrt ihre Mitarbeiter zu schützen, indem sie diese weitestgehend von Zuhause arbeiten lassen. Derzeit beobachten wir bereits eine hohe Nachfrage an Endgeräten für die Ausstattung von Heimarbeitsplätzen, sowie verlängerte Lieferzeiten für wichtige Komponenten.