Radware hat den dritten und letzten Teil seines Hacker’s Almanac vorgestellt.

Der letzte Teil der dreiteiligen Serie konzentriert sich auf die Gewinnung und Analyse von Bedrohungsdaten (Threat Intelligence – TI) sowie die Cyberabwehr. Der Almanach ist als Leitfaden für Sicherheitsanalysten, Fachleute und Entscheidungsträger gedacht und soll diesen ermöglichen soll, künftige Cyberangriffe besser vorauszusehen, zu erkennen und zu bekämpfen.

Der letzte Teil der dreiteiligen Serie konzentriert sich auf die Gewinnung und Analyse von Bedrohungsdaten (Threat Intelligence – TI) sowie die Cyberabwehr. Der Almanach ist als Leitfaden für Sicherheitsanalysten, Fachleute und Entscheidungsträger gedacht und soll diesen ermöglichen soll, künftige Cyberangriffe besser vorauszusehen, zu erkennen und zu bekämpfen.

„Die Bedrohungslandschaft zu verstehen, ist eine Sache. Die Gewinnung und Nutzung von verwertbaren Informationen zur Stärkung der Verteidigungsposition eines Unternehmens ist eine andere“, sagt Pascal Geenens, Director of Threat Intelligence bei Radware. „Threat Intelligence unterstützt Unternehmen, indem es ihnen das Wissen und die Transparenz liefert, die sie benötigen, um fundierte Entscheidungen über ihre Sicherheitsmaßnahmen zu treffen und schneller auf aktuelle und sich entwickelnde Bedrohungen zu reagieren.“

Tiefe Einsicht in die aktuelle Bedrohungslage

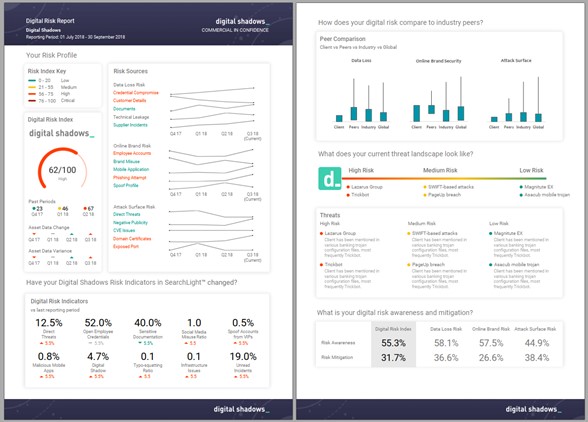

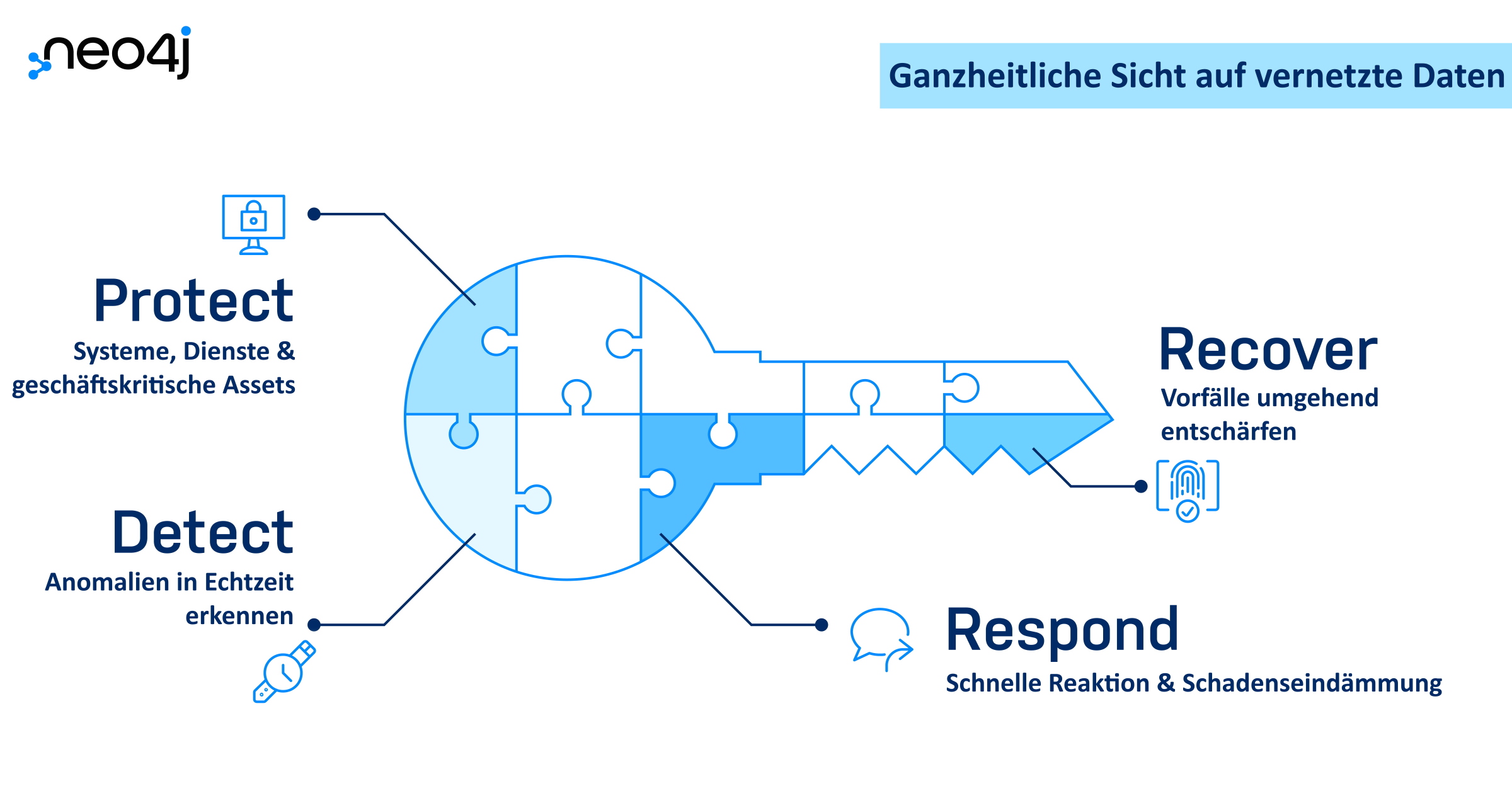

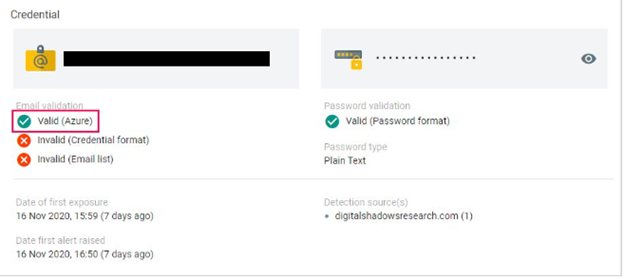

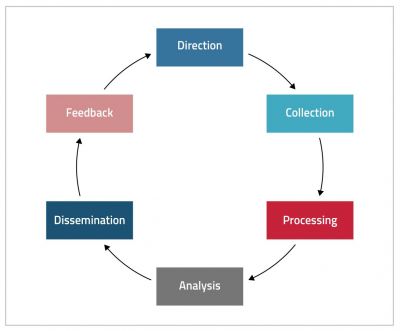

Teil 3 des Hacker’s Almanac erläutert im Detail die einzelnen Phasen der Threat Intelligence und erklärt, wie Unternehmen TI nutzen können, um die Wissensbasis zu verbessern und die Einsicht in ihre Angriffsfläche und die globale Bedrohungslandschaft zu erhöhen. Zudem zeigt er auf, wie geprüfte Informationen aus verschiedenen internen und externen Quellen integriert und praktikabel verwendet werden können – darunter Telemetrie, Malware-Analyse, Web-Überwachungstools, Regierungsbehörden und der Community. Konkrete Beispiele zu Angriffsszenarien und zur Cyberverteidigung zeigen, wie man durch umsetzbare Informationen und Verteidigungsstrategien eine verbesserte Sicherheitslage erreicht.

„Es gibt kein Patentrezept und keinen Königsweg zu einer starken Sicherheitsposition“, so Geenens. „Und kein Schutzschild ist unüberwindbar. Jedoch sind Unternehmen, die wachsam bleiben, ihre Abwehrmaßnahmen verstärken und ein solides Threat-Intelligence-Programm entwickeln, besser darauf vorbereitet, zu reagieren und den Geschäftsbetrieb aufrechtzuerhalten, wenn das Unvermeidliche eintritt.“

Die ersten beiden Serien von The Hacker’s Almanac befassten sich mit verschiedenen Klassen von Bedrohungsakteuren und ihren Zielen sowie mit gängigen Taktiken, Techniken und Verfahren. Alle drei Teile können kostenfrei von https://hackersalmanac.radware.com/ heruntergeladen werden.

Verantwortlicher für diese Pressemitteilung:

Radware GmbH

Herr Michael Gießelbach

Robert-Bosch-Str. 11a

63225 Langen

Deutschland

fon ..: +49 6103 70657-0

web ..: https://www.radware.com

email : radware@prolog-pr.com

Pressekontakt:

Prolog Communications GmbH

Herr Achim Heinze

Sendlinger Str. 24

80331 München

fon ..: +49 89 800 77-0

web ..: https://www.prolog-pr.com

email : achim.heinze@prolog-pr.com