Monitoring-Tool von Digital Shadows greift auf Datenbank mit über 15 Mrd. offengelegten Logindaten

Frankfurt, 21. Juli 2020 – Digital Shadows baut die Funktionalitäten und Services rund um seine Monitoring-Lösung SearchLight für das Open, Deep und Dark Web weiter aus. Neue Alerts melden exponierte Zugangsdaten nahezu in Echtzeit – einschließlich des aktuellen digitalen Risikos für Unternehmenssysteme und Nutzerkonten.

Um die Gefährdung durch die aufgedeckten Passwörter und Benutzernamen beurteilen zu können und unnötige Fehlmeldungen zu vermeiden, werden alle Suchergebnisse mit der internen Datenbank von Digital Shadows abgeglichen. So können die Analysten einsehen, ob es sich um tatsächlich neue Datenleaks handelt, oder ob die Logindaten bereits länger im Umlauf sind. Das Repository umfasst derzeit rund 15 Milliarden Datensätze und bezieht kontinuierlich neue Datenleaks auf kriminellen Foren, Paste-Sites, Darknet-Marktplätzen und Code-Sharing-Plattformen mit ein. Die umfangreiche Abdeckung liefert Sicherheitsteams somit ein genaues und zeitnahes Bild über die sich im Umlauf befindlichen Zugangsdaten.

Die Zahl dieser sicherheitskritischen Daten hat sich seit 2018 verdreifacht. Allein für seine Kunden konnte Digital Shadows in den letzten 18 Monaten rund 27,3 Millionen öffentlich zugängliche Benutzer-Passwort-Kombinationen aufspüren. Nun steht die Identifikation von geleakten Zugangsdaten als eigener Service in SearchLight zur Verfügung. Zu den Key-Features der „Credential Alerts“ zählen:

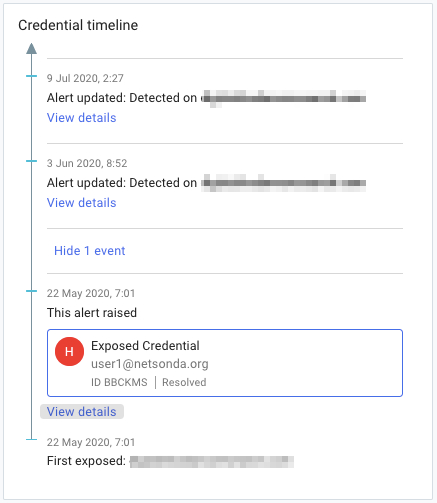

– Schnelle Triage: Bereits einmal gemeldete Logindaten, werden nicht in neue Alerts mitaufgenommen. Stattdessen werden bestehende Alerts mit Informationen über den neuen Fundort/Quelle aktualisiert.

– Automatisierte Filter: Logindaten, die nicht einem vorabdefinierten E-Mail- oder Kennwortformat eines Unternehmens entsprechen, werden automatisch aussortiert.

– Timeline-Darstellung: Exponierte Daten lassen sich über ihren gesamten „Lebenszyklus“ beobachten und zurückverfolgen

– Internes Reporting: Eine detaillierte Übersicht liefert wichtige Informationen über betroffene bzw. beteiligte Mitarbeiter und Abteilungen sowie den Status der Mitigation-Maßnahmen.

„Es kann unglaublich zeitaufwändig sein, exponierte Daten des eigenen Unternehmens in der großen Masse an Datenleaks im Netz aufzuspüren“, erklärt Russell Bentley, VP Product bei Digital Shadows. „Hinzu kommt, dass jeder Treffer genau untersucht werden muss, um das tatsächliche Risiko zu ermitteln und zeitnah Prioritäten und Maßnahmen zur Eindämmung zu treffen. Die Alerts in SearchLight sind eine echte Arbeitsentlastung und versorgen Sicherheits- und DevSec-Teams mit relevanter und praxistauglicher Threat Intelligence.“

ÜBER DIGITAL SHADOWS:

Digital Shadows spürt ungewollt öffentlich gewordene Daten im Open, Deep und Dark Web auf und hilft so Organisationen, die hieraus resultierenden digitalen Risiken externer Bedrohungen auf ein Minimum zu reduzieren. Mithilfe von SearchLight™ können Unternehmen Datenschutzvorgaben einhalten, den Verlust von geistigem Eigentum verhindern und Reputationsschäden vermeiden. Die Lösung hilft, digitale Risiken zu minimieren, die Angriffsfläche zu reduzieren und Marken- und Unternehmensnamen zu schützen. Weitere Informationen finden Sie im Internet unter www.digitalshadows.com/de

Firmenkontakt

Digital Shadows

Stefan Bange

c/o Lucy Turpin Communications GmbH, Prinzregentenstr. 89

81675 München

089 417761 0

Stefan.Bange@digitalshadows.com

https://www.digitalshadows.com/

Pressekontakt

Lucy Turpin Communications GmbH

Sabine Listl

Prinzregentenstrasse 89

81675 München

089 41776116

digitalshadows@lucyturpin.com

http://www.lucyturpin.com

Die Bildrechte liegen bei dem Verfasser der Mitteilung.